简析信息安全风险评估的方法与特点

source link: https://netsecurity.51cto.com/article/712465.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

简析信息安全风险评估的方法与特点-51CTO.COM

网络安全是信息化持续发展的根本保障,网络安全中的安全风险评估则是网络安全保障工作的基础性工作和重要环节。本文将从目前应用较成熟的安全风险评估方法出发,梳理探讨其他的可行的风险评估方法,并从资源能力、不确定性、复杂性、能否提供定量结果等方面进行对比,为企业选择和优化安全风险评估方法提供进一步改进的思路。

基于资产的风险评估

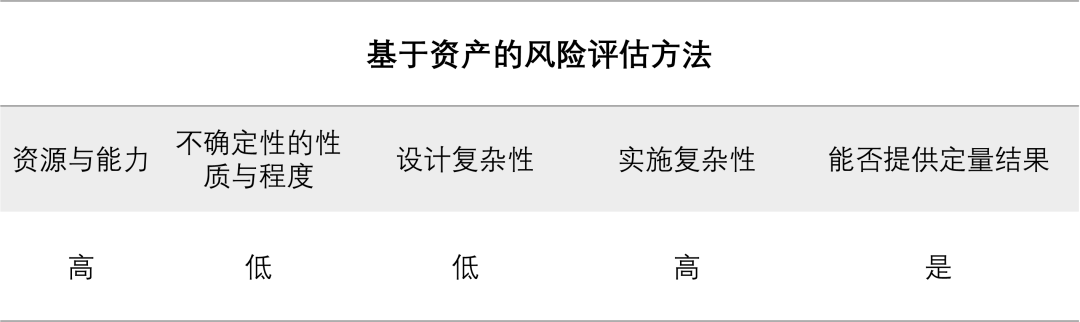

基于资产的风险评估方法是指在风险分析中,识别信息资产、威胁、脆弱性三要素,在此基础上,分别对资产、威胁、和脆弱性及其关联进行分析和赋值,采用选定的风险评估模型进行计算,由此得出安全事件发生的可能性和损失,及其对组织的影响(即安全风险值)。

理论上讲,基于资产的风险评估方法可以对资产进行全面梳理,较全面地识别风险,并可以识别重要资产与风险的关系,对重要资产进行重点保护。在实际应用中,基于资产的风险评估基本要素是资产、威胁和脆弱性,资产清单的识别和赋值准确性很重要,一旦识别出现遗漏或者赋值不准确,则会造成风险结论的遗漏或不正确。

根据以往的实际项目经验总结发现,企业在使用基于资产的风险评估方法时,经常会遇到如下问题:

由于通过人工梳理信息资产工作量较大,而且资产自动化工具的应用尚不完善,导致在组织中维护一份有效的信息资产清单是一个较困难的工作。实际情况中企业的资产不是固定不变的,基于资产的风险评估方法是在能准确识别资产和变更的基础上,建立包括信息、硬件、软件、虚拟机、环境设施、人员等内容的资产清单,动态记录资产全生命周期的维护,并应进行定期审查和自动更新。

虽然许多企业在建立IT服务管理体系时,建立了CMDB库(Configuration Management Database, 配置管理数据库),但这些企业的CMDB往往不能及时更新,其准确性和及时性并不能完全满足信息资产的梳理要求;同时IT服务管理中的IT资产的概念与安全管理体系中的信息资产并不完全相同。因此,参考CMDB库中IT资产清单来建立信息资产清单也有较大的局限性。

由于信息资产与业务关联困难,导致信息资产过度保护或保护不当。企业部分信息资产(如IT基础设施、安全设备、虚拟机、中间件、各类数据等)很难与重要业务进行充分关联。主要原因在于将信息资产与业务关联需要安全人员既要熟悉组织的业务流程,又要对组织的IT架构、信息系统有着深入的了解。这样才能确保将业务与IT基础设施、安全设备、虚拟机、中间件、数据等信息资产进行有效关联。如果安全人员在实操中与业务脱离,会影响资产赋值的准确性,资产赋值的偏差会导致需要保护的重要资产未得到保护,或者不重要资产受到过度保护导致资源浪费。

资产与风险相关因素对应困难,导致识别新风险困难。风险相关因素变化(如用户新业务不断发展,国家法律法规要求越来越严格等)带来的新安全需求很难直接与资产进行直接对应,无法通过资产发现新环境下的新威胁和脆弱性,导致识别无法识别新风险从而失去对新风险的控制等。

基于资产的风险评估方法根据现有理论设计,设计比较简单,但是在实施过程中,资产威胁脆弱性比较抽象,因此实施分析和赋值相对复杂。

其他风险评估方法的探索

目前,企业在开展信息安全风险评估时,大多是通过基于资产的风险评估这一较成熟的方法来应用实施。但是这种方法在实施过程中会遇到资产梳理繁琐、时间成本高、不易发现风险相关因素变化带来的新风险等问题,业界正在积极尝试探索新的风险评估方法。我们也对其中较典型的3种方法,进行了探索和研究,并与基于资产的风险评估方法进行了对比分析。

1、基于风险目录的检查表评估方法

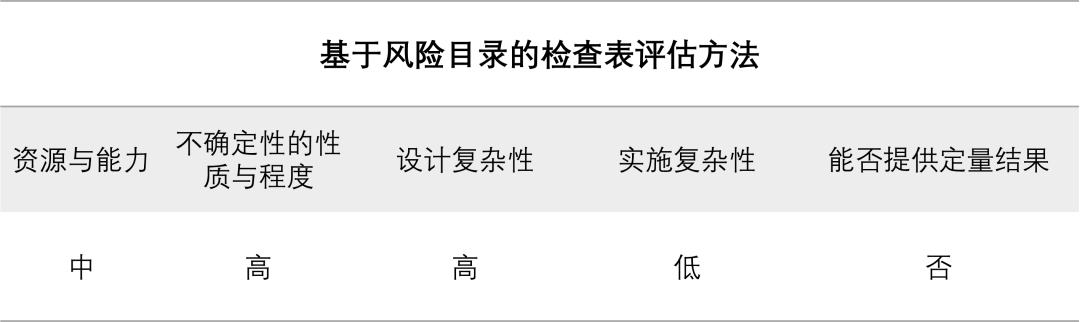

基于风险目录的检查表评估是指基于一定的网络安全标准规范或按照业内普遍认可的安全体系架构,把网络安全各个层次和领域可以产生的重要安全风险尽可能列出,并结合组织所处行业或组织内部历史上曾经发生过的网络安全事件及产生的风险,建立一份网络安全风险目录清单。基于这样的风险目录来进行安全检查表评估,是一种较实用的安全风险评估方法。

基于风险目录的检查表评估方法需要在专家的指导下建立目录列表,设计比较复杂,但是在实施阶段只需要根据列表逐条检查即可,因此执行起来较为简单。

a) 非专业人士可以使用,降低工作难度和实施成本。

b) 可以将新环境纳入其中以实现扩展性。

c) 可以确保常见问题都被考虑到。

a) 限制风险识别过程中对风险的判断;

b) 往往基于已观察到的情况,论证了“已知的已知因素”,而不是“已知的未知因素”或是“未知的未知因素”,

会错过还没有被观察到的问题;

c) 使安全人员产生依赖列表的习惯。

2、基于场景的信息安全风险评估方法

基于场景的风险评估,是通过对现有系统、过程或程序的设计、操作等进行系统性分析(包括组件、环境、操作步骤、操作人员等),以识别出危险以及可能带来的危害等。主要包括识别系统的设计意图、故障模式的原因和后果、操作人员的人为错误、系统质量的可靠性和安全性等方面。

a)彻底地分析系统、过程或程序;

b)涉及多个专业团队,包括有实际操作经验的人员以及那些必须采取行动的人员。

c)形成了解决方案和风险应对行动方案。

d)对错误的原因及结果进行清晰地分析。

a)很耗时,实施成本较高。

b)对文件或系统过程以及程序规范的要求较高。

c)注重找到解决方案,而不是质疑基本假设,这可以减轻分阶段的办法。

d)讨论可能会集中在设计细节上,而不是在更宽泛或外部问题上。

e)受制于已有设计草案及设计意图,以及传递给团队的范围及目标。

f)对设计人员的业务和安全专业知识要求很高。

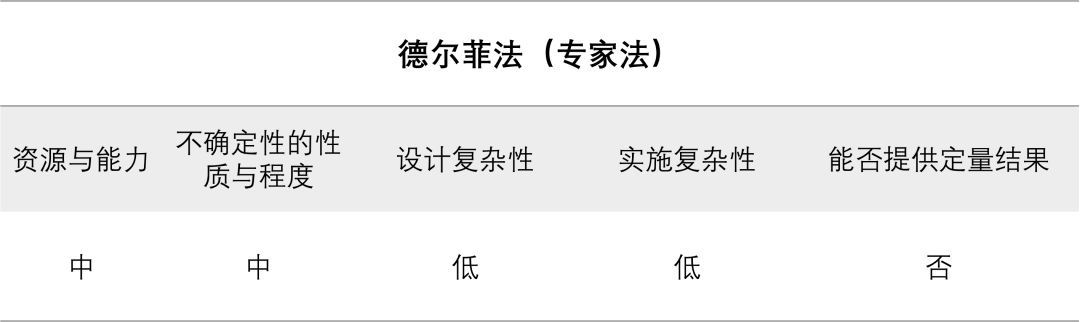

3、德尔菲法(专家法)

德尔菲法(Delphi)是在一组专家中取得可靠共识的程序。刺激并鼓励专家畅所欲言,激发其在风险管理过程及系统生命周期中,发现潜在的失效模式及相关危险、风险、决策标准及/或处理办法。德尔菲法是发现问题的高层次讨论,也可以用作更细致的评审或特殊问题的细节讨论。

资源与能力

a)可以激发专家的想象力,有助于发现新的风险并找到全新解决方案。

b)让主要的利益相关者参与,有助于进行全面沟通。

c)速度较快并易于开展。

a)需要必要的技术及知识,否则无法提出有效的建议。

b)相对松散,因此较难保证过程的全面性,不能识别全部的潜在风险。

c)在部分项目应用时会存在费力、耗时的情况。

因此,组织在选择安全风险评估方法时,可以根据自身的实际情况,对以上分析的方法加以选择与应用。

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK