五一假期:警惕勒索病毒隐蔽攻击

source link: https://www.51cto.com/article/787493.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

五一假期:警惕勒索病毒隐蔽攻击

随着“五一”假期的到来,多数企业即将迎来一个短暂的运营休整期,同时企业员工包括IT人员也将有机会暂时远离工作,享受一个放松的假期。

然而,这一期间也往往成为网络攻击者寻求的“机会窗口”。在员工放假、IT支持相对薄弱的背景下,同样为网络威胁如勒索病毒攻击等提供了可乘之机。一些不法分子或专业黑客可能会针对企业使用的边界网络设备(如飞塔Fortinet防火墙认证绕过漏洞CVE-2022-40684,Cisco ASA认证漏洞CVE-2023-20269等),企业管理软件(如金蝶云星空ERP反序列化漏洞CNVD-2024-13011,用友NC命令执行漏洞CNVD-2024-18070,泛微e-cologySQL注入漏洞CNVD-2023-65262等)出现的最新安全漏洞或历史安全漏洞进行攻击,从而通过对企业重要服务器和数据库文件执行加密,以此来实施勒索诉求。

基于近几年多次处置勒索病毒事件的基础上,我们总结出了一些勒索病毒的典型特征与预防策略,这些对勒索病毒的认知经验和预防策略可以帮助企业在节假日期间提升网络安全防护,维护业务稳定运行和数据安全,真正做到信息安全防患于未然。

一、勒索病毒典型特征

周末和节假日期间,更容易感染勒索病毒

勒索病毒多数选择在周末和节假日期间实施攻击,这主要是因为在这些时间点,企业的安全监控可能相对松懈,IT支持人员可能不在岗,从而减少了入侵行为被及时发现的风险。此外,节假日期间员工通常更放松,更容易受到钓鱼邮件等社会工程攻击的欺骗,增加了勒索病毒攻击的成功机率。

外网设备或应用存在的已知漏洞,经常被勒索病毒用于攻击

勒索病毒通常利用边界网络设备的自身漏洞、商业或开源应用软件漏洞、操作系统漏洞、存在弱口令的远程访问服务等多种方式,对目标系统发动攻击。常见的攻击手段包括:

- 利用防火墙、VPN等网络边界漏洞

- 利用Windows、Linux等操作系统漏洞

- 利用OA、财务、CMS等应用系统漏洞

- 利用操作系统、应用、管理后台等弱密码漏洞

- 利用钓鱼邮件攻击

- 水坑攻击等

节假日期间感染勒索病毒的企业信息安全共性

我们处理过多起在节假日上班后才上报的勒索病毒事件,这类企业一般都是:

- 传统行业占比较多,比如制造业、房地产、零售、餐饮行业等;

- 网络架构不合理:办公应用系统、远程管理端口等对外网开放,增加了不必要的外部攻击面;办公网的访客网段、关键服务器网段没有隔离等;

- 基础安全不到位:只有甚至没有边界防火墙,缺少基本的主机安全类、流量检测类、商业性防病毒产品等,从而因为安全产品缺失或安全功能过期,无法及时有效地阻止、检测和中断勒索病毒攻击;

- 安全检查未落实:比如服务器、VPN设备存在弱口令账号,财务系统、OA应用、防火墙、VPN等软硬件产品存在已知的严重安全漏洞未及时更新,缺乏安全意识点击钓鱼邮件感染等;

- 专业安全人员缺口:没有专职安全人员或第三方安全服务团队,不能预防、检测和及时阻断勒索病毒攻击;

感染勒索病毒给企业造成的损失和后果

感染勒索病毒的企业通常会面临业务中断,可能持续数天甚至长达数周。尽管大多数企业可以通过备份数据恢复,但依然会造成一定程度的损失,包括但不限于:

- 财务数据不能访问:工资发放、账单处理、税务报告等业务流程中断;

- ERP数据不能访问:供应链中断、生产计划受阻、合同和协议执行困难;

- CRM数据不能访问:客户服务响应中断、销售线索丢失、市场活动受阻;

- HR数据不能访问:招聘流程延迟、员工个人隐私数据泄露;

- 研发(R&D)数据不能访问:项目中断、知识产权风险;

- 其它影响:客户信任下降,法律合规风险,品牌声誉损害等;

感染勒索病毒后的处理流程

勒索病毒通常使用对称加密算法来对服务器上的大量文件实现快速加密,同时使用非对称加密算法来加密对称密钥,从而确保只有攻击者自身拥有文件解密密钥。因此正常情况下,被加密的文件均无法恢复正常,只能通过备份文件进行恢复。

同时我们也建议不与勒索攻击者沟通及支付赎金,这是因为支付赎金并不能保证数据会被解密,而且还会鼓励更多的勒索软件攻击。此外,根据美国等国家的现行法律,支付赎金是被明确禁止的,企业和个人需遵守相关法律法规,以免触犯法律。

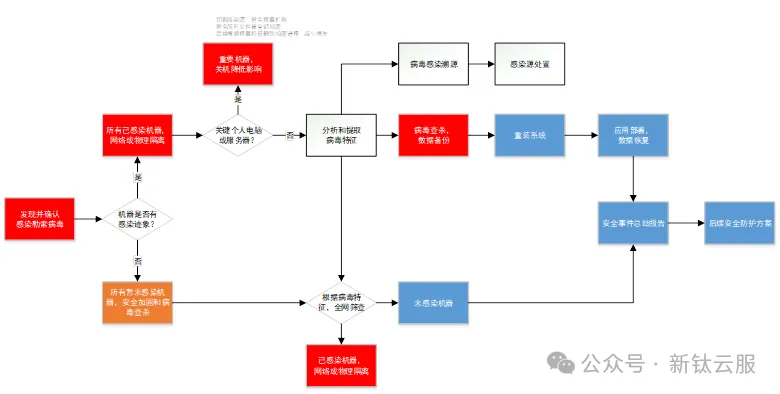

一旦感染勒索病毒后,应尽快参照如下流程,寻求专业安全人员进行处置。具体可参考我们之前发布的勒索病毒处理经验分享文档。

二、勒索病毒防护主要策略

数据备份安全

检查并验证重要数据的备份机制是否正常,确保备份数据完整可用。同时确认备份数据的存储位置与主数据隔离,避免被勒索病毒一并加密。

边界设备安全

确认边界防火墙、VPN等设备已升级到安全版本,避免存在弱口令等安全隐患。定期更换密码,并采用多因素认证提高安全性。

外网攻击面资产防护

对外网网站进行漏洞扫描和渗透测试,并通过WAF等安全设备对网站进行防护。确保所有Web应用都及时打上安全补丁。

安全检测和监控告警

检查主机安全、流量监控产品的策略配置是否完备,确保能够及时发现异常行为。同时,考虑使用行为分析工具来识别潜在的内部威胁。

值班和应急预案机制

确保组织有完善的值班和应急预案机制,可以及时响应和处置勒索病毒等突发安全事件。这包括建立跨部门的应急响应团队,以及定期进行应急演练。

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK