如何在网络账户被创建之前将其劫持

source link: https://netsecurity.51cto.com/article/713033.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

如何在网络账户被创建之前将其劫持-51CTO.COM

此类攻击针对的是网站以及网络在线平台中无处不在的账户创建过程,攻击者能够在毫无防备的受害者于目标服务中创建账户之前执行一系列的行为。

此项研究是由个人安全研究员Avinash Sudhodanan与微软安全响应中心(MSRC)的Andrew Paverd 联合展开的。

预劫持攻击的前提条件是攻击者能够提前拥有与受害者相关的唯一标识符,例如电子邮件地址、电话号码,或者其他信息,这些信息一般可以通过抓取受害者的社交媒体账户获取,也可以通过转储那些因大量的数据泄露而在网上传播的凭证来获取。

此类攻击有五种不同的方式,包括与受害者同时使用同一个电子邮件地址来注册账户,这样就有一定的可能性使攻击者与受害者同时拥有访问目标账户的权限。

预劫持的攻击效果与普通劫持攻击的一样。两者都可以使攻击者在受害者不知情的情况下窃取受害者的机密信息,甚至可以利用服务的特性来冒充受害者。

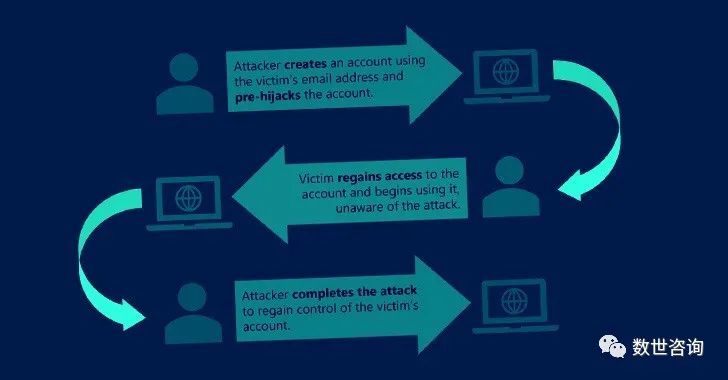

研究人员表示,如果可以在受害者创建账户之前用其电子邮件地址在目标服务上创建一个账户,那么攻击者就可以利用各种技术使账户进入预劫持的状态。当受害者恢复访问权限并开始使用账户时,攻击者就可以重新访问并接管该账户。

预劫持的五种攻击方式如下:

(1) 典型-联邦合并攻击:攻击者和受害者分别使用两个与同一电子邮件地址关联的身份创建两个账户,这样攻击者就可以与受害者同时拥有访问目标账户的权限了。

(2) 未过期的会话标识符攻击:攻击者首先使用受害者的电子邮件地址创建一个账户,并创建一个长期运行的活动会话。当用户使用相同的电子邮件地址恢复账户时,攻击者便可以继续持有访问权限,因为密码重置并没有终止攻击者创建的会话。

(3) 木马标识符攻击:攻击者首先使用受害者的电子邮件地址创建一个账户,然后添加一个木马标识符,例如次要的电子邮件地址或者攻击者控制下的电话号码。这样,当受害者重置密码,恢复访问权时,攻击者就可以使用木马标识符重新获取该账户的访问权。

(4) 未过期的电子邮件更改攻击:攻击者首先使用受害者的电子邮件地址创建一个账户,然后将电子邮件地址更改为自己控制下的地址。当服务向新的电子邮件地址发送验证URL时,攻击者便开始等待受害者恢复并使用目标账户,然后完成电子邮件更改进程以夺取账户的控制权。

(5) 非验证身份提供程序(IdP)攻击:攻击者首先使用非验证的IdP创建一个具有目标服务的账户。当受害者通过经典注册路径,用相同的电子邮件地址创建账户时,攻击者就获得了该账户的访问权限。

在对Alexa排名中最受欢迎的前75个网站进行的实证评估中,在35个服务上发现了56个预劫持漏洞。其中包括13个经典-联邦合并攻击,19个未过期的会话标识符攻击,12个木马标识符攻击,11个未过期的电子邮件更改方式攻击,以及一个跨越几个IdP平台的非验证攻击。

- Dropbox —— 未过期的电子邮件更改攻击

- Instagram —— 木马标识符攻击

- LinkedIn —— 未过期的会话标识符攻击

- Wordpress.com —— 未过期的会话标识符攻击以及未过期的电子邮件更改攻击

- Zoom —— 经典-联邦合并攻击以及非验证身份提供程序(IdP)攻击

研究人员表示:遭受攻击的根本原因……均是未能核实所声称标识符的所有权。

尽管许多服务的确在执行此种类型的验证,但他们通常是异步进行的,允许用户可以在标识符被验证之前使用账户的部分功能。虽然这样可以提高其可用性(减少注册时用户之间的摩擦),但同时它也使用户变得更加容易受到预劫持攻击。”

尽管在服务中实现严格的标识符验证对于缓解预劫持攻击至关重要,但同时还是要建议用户尽量使用多因素身份验证(MFA),来保护他们的账户。

研究人员表示: 正确实施MFA,不仅可以防止攻击者在受害者开始使用预劫持账户后,再对该账户进行身份验证,而且可以使所有在MFA激活之前创建的会话失效,以防止未过期的会话攻击。”

除此之外,对于在线服务,建议定期删除那些未经验证的账户、强制执行低窗口来对电子邮件地址的更改进行验证,并使会话在密码重置期间失效,从而实现账户管理的深入防御。

Sudhodanan和 Paverd 表示,服务需要将通过典型路径创建的账户与通过联邦创建的账户进行合并时,必须事前确保是用户本人在控制这两个账户。

无论是网络平台还是用户个人,安全意识的缺乏都使得预劫持攻击有机可乘。对于网站或在线平台,事先核实用户实际拥有的所有标识符,然后再去创建新账户或将其添加至现有账户是很有必要的。而对于用户,应尽可能地启用多因素认证机制。同时,收到并非自己创建的账户邮件也是预劫持攻击的重要迹象,需及时向相关平台反馈。

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK