通往零信任的坦途,SASE是必然选择吗?

source link: https://netsecurity.51cto.com/article/712301.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

通往零信任的坦途,SASE是必然选择吗?-51CTO.COM

近年来,零信任作为网络无边界化趋势下的新一代安全理念,逐渐成为全球网络安全发展的重要趋势,正处于技术概念、产品概念向方案落地的阶段。可以说,零信任的诞生彻底打破了“确保所有的业务访问都是由可信的人、可信的终端或可信的系统,使用可信的方式来访问资源和数据”的格局,强调了“无论是谁、在哪里、要访问什么,都必须先通过认证,再按最小授权原则接入”,也就是在零信任概念里,任何访问都是不可信任的。

SASE作为零信任的“好朋友”,总是与零信任相伴出现,并且零信任厂商也逐渐布局SASE相关解决方案。SAE整合了广域网的各项功能,并结合了综合的网络安全功能,以适应数字化转型企业的动态安全访问接入需求,通过对流量的不断检查、分析,以及动态的安全政策执行功能,使得SASE成为实现零信任体系结构的一个理想的载体和途径。不过,通往零信任的道路上,SASE是必然选择吗?

数字化、云化渴求更安全的策略

时至今日,企业云化考虑的不再是上不上云的问题,更多的是上哪朵云。据《2021-2022年中国云计算行业发展报告》显示,2021年中国云计算市场规模达到2330.6亿元,预计2022年达到2983.4亿元。伴随着云计算在企业数字化转型中扮演着越来越重要的角色,云计算产业亦迎来了黄金时代。

然而,企业上云数据日益增多,用云场景日益复杂化与多云化的情况下,多云、混合云成为主要形态。另外,以数据中心内部和外部进行划分的安全边界也被打破,更多的信任危机产生。与此同时,云安全风险正在迅速扩大,据IDC 2020年的调查报告显示,在过去的18个月中,近80%的公司至少经历了一次云数据泄露,而43%的公司报告了10次或更多泄露。

另外,IDC数据还显示,2020年全球云安全支出占云IT支出比例仅为1.1%,说明目前云安全支出远远不够,假设这一比例提升至5%,那么2020年全球云安全市场空间可达53.2亿美元,2023年可达108.9亿美元。当更为严峻的网络安全威胁和挑战来临,新的云上网络安全架构的建设势在必行。

零信任与SASE成为答案。

SASE是路径,零信任是策略

或许是因为认识到了“零信任”的重要性, Gartner于2017年推出了 CARTA (持续自适应风险与信任评估)模式,将零信任作为初始步骤,随后又提出零信任网络访问ZTNA(Zero Trust Network Access)。2019年,Gartner在发布的《网络安全的未来在云端》中提出了一项新的技术概念SASE(Secure Access Service Edge),即安全访问服务边缘,并表示SASE将取代现有的政企网络和安全模型。

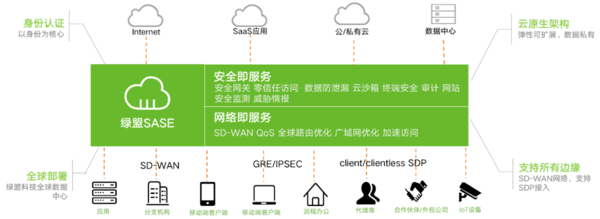

SASE是一种集下一代广域网(SD-WAN)和诸如CASB、FWaaS、Zero Trust等在内的各种网络安全业务,并将其应用于边缘计算。它的核心部件有SD-WAN、零信任、SWG、FWaaS等,在业界也将SASE的概念分解为安全+SD-WAN+ Edge,即安全、网络和应用的边界。而SASE蕴含了零信任思维原则。

在安全上, SASE安全设计允许用户不需要使用 MLPS或者 VPN连接就可以直接访问云资源,在 SASE云本地的大规模业务边界中,为用户提供安全代理、安全 Web网关、浏览器隔离、入侵防御等安全功能,从而保护客户不受网络攻击、数据泄露、网络安全、安全、高可用。

在访问上,身份附加到每个企业资源的访问主体、人员、应用程序、服务或设备。身份作为广泛而动态的上下文感知的一部分,可驱动每个流的风险和网络服务配置文件,以及身份验证方法,威胁检查和数据访问授权的混合结果。安全和网络融合的好处是在整个访问生命周期中注入了身份,从确保服务质量到应用风险驱动的安全控制。

值得注意的是,零信任默认不信任任何人,Secure Access 基于零信任来实现访问控制。

在服务方面,以服务的形式向用户提供网络功能和安全功能。无需再去学习复杂的网路与安全设施,不必再面临复杂的网路安全问题,只需向 SASE厂商提供的服务,便可实现建筑目标,实现企业端的轻型化,无需再购置硬件,而实现业务转换。

在边缘方面,SASE必须实现对所有终端的访问,并对其进行有效的管理,从而构建一个完整的、可控制的企业网络。SASE在 POP中整合了大量的安全功能,除了基本的安全性之外,最关键的就是快速和方便的访问。

值得一提的是Service、Edge基于零信任判断是否允许将这个请求接入到这个控制平面所管理的企业服务。

越过坎坷,追求新发展

SASE从其诞生之日起就备受市场青睐, Gartner预计, SASE的市场规模在2024年将会达到110亿美元,其复合增长率为42%;大中华地区的市场份额达到了7.69亿美元,折合人民币54亿元。另外,在未来,至少有40%的公司将有明确的策略采用SASW,远高于2018年1%的水平。

同时,《SASE安全访问边缘白皮书》在三月份做出了预测, SASE将会对行业格局产生巨大的影响,推动互联网企业与安全企业的结合。在安全需求日益增强的今天,云网运营商正在向云网安运营商转变。而专业的安全厂商,则将重心从设备研发转移到 VNF的研发与专业服务上,推出了以 SASE为核心的安全服务,并以与云网运营商共建与合作。企业安全人员的能力需求大幅下降,工作重心由设备购置转向了安全订购管理,更注重业务和应用的安全性。

但是,SASE对供应商的资源和能力的要求很高,其中,充分的安全技术和实际的操作经验仅仅是其中的一部分,完整的云架构、海量的 POP节点都是必须的。所以,尽管传统的安全厂商和零信任厂商都在积极地跟进,但是从更广泛的角度来看, IT厂商、 CDN厂商、云计算厂商、运营商等众多厂商将会成为争夺这块大蛋糕的主要竞争者。

与此同时,SASE的业务尚处在初级阶段,尽管目前市场上有很多 SASE的供应商,但是却没有一家可以为SASE提供全面的SASE产品。另外,当前的 AWS、Azure、阿里云等 IaaS服务供应商在SASE市场上尚无竞争力。

另外,阻碍 SASE采纳的一个重要原因是,只有4%的公司已经全部转移到了云中,51%的公司把大部分的软件和服务都放到了云中,15%以上的公司拥有至少3/4的资产,而政府和公共安全部门的数据更是高达39%。

写在最后:

在网络安全领域,零信任成为一个当下看来较好的策略,不信任任何访问,而SASE正是基于这项策略的,可以想象,随着数字经济的快速发展,网络安全投资在我国的比重日益提高,目前已成为国家安全战略,而伴随着安全接入服务市场必将迎来巨大发展空间。

当下,SASE也许不是通往零信任的坦途,但也是通往零信任路上的同行者,让我们期待更加安全、健康的网络空间。

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK