绿盟科技首席创新官刘文懋:云安全跑步进入下半场——云原生安全

source link: https://blog.csdn.net/m0_46700908/article/details/125173305

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

出品 | CSDN云原生

当前,云原生技术正在成为主流的企业数字化基础架构方案,大幅提升了应用的开发迭代速度。但伴随着云原生技术的广泛应用,企业的安全顾虑也在同步加深。中国信息通信研究院发布的《云原生用户调查报告(2021年)》显示,安全性连续两年成为企业用户的最大顾虑,2021年,近7成用户担心在生产环境中大规模应用云原生技术时的安全性。

2022 年6月7日,CSDN云原生系列在线峰会第7期“安全技术峰会”准时与大家见面,本期峰会由绿盟科技首席创新官刘文懋担任出品人,携手浙江大学百人计划研究员、博士生导师申文博,蚂蚁集团高级技术专家李福攀,绿盟科技星云实验室安全研究员阮博男,鸟哥谈安全公众号作者鸟哥,分享他们的云原生安全技术洞察与实践。

下面先简单回顾本期峰会的内容。演讲视频、完整文章将在本公众号陆续发布,敬请关注。

云原生安全现状及未来

绿盟科技首席创新官刘文懋在开场时提到,云安全未来会变成纯粹的安全问题。

云原生安全现状及未来

Gartner在这个方面有两个论断。

-

The Future of Network Security is in the Cloud。在2020年前,50%的企业将业务工作流放到本地需要作为异常事件进行审批。公司“无云”的策略会和现在“无网络”的策略一样少。当前正在从“云优先”Cloud First向“只有云”Cloud Only发展。

-

Cloud Security Becomes … Just Security。云安全已经逐步变成纯粹的安全问题,云计算与各行各业IT基础设施进一步融合。

由此可以得到一个推论:云赋能安全+安全赋能云=纯安全。各类安全机制,将会或多或少适用于或应用云计算技术。

当前,云安全已经跑步进入了下半场,即云已经从原来的纯虚拟化到现在的云原生安全。从RSAC2022创新沙盒中可以看到,大部分的公司都在引用“云原生”的定理,如云原生安全响应、云原生数据安全等。

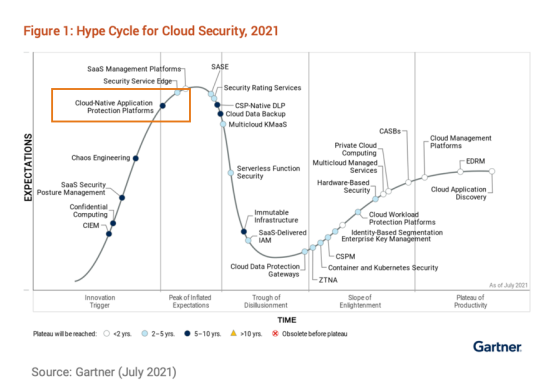

下图是Gartner云安全成熟度曲线,可以清晰地看到,云原生的安全防护平台已经攀升到了临近顶点的位置,处在快速发展过程中。

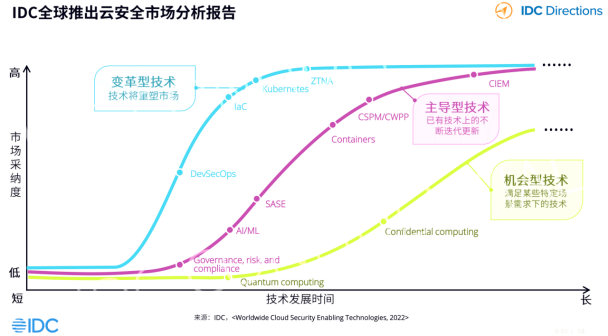

无独有偶,IDC也推出了全球云安全市场分析报告,认为容器、云的安全态势管理CSPM以及云的安全工作负载防护平台CWPP已经成为主流技术。不论是云原生的应用或是安全,都是如今的热门话题,所以当前是讨论云原生安全的最好时机。

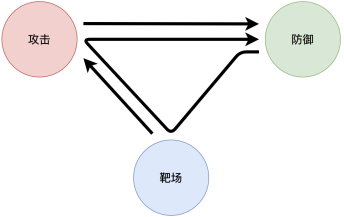

刘文懋认为,安全永远是“攻”与“防”的平衡,所以实现云原生安全的技术路线应该是“以攻促防”。

-

攻击技术演进推动防守升级

-

加速攻击研究、培养对抗技能

-

加速防御能力验证与迭代

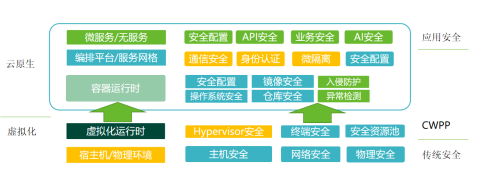

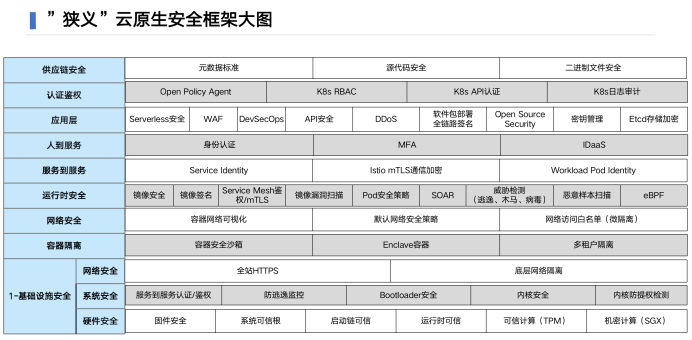

由于云原生是一个非常大的体系,所以对于防护来说,需要把物理层、设置虚拟化层以及微服务/无服务整体都要设置安全分析、加固等。这是一个非常庞大的技术栈,甚至和敏捷开发DevOps、敏捷计算等都关联在一起。所以云原生安全不只是虚拟化安全、底层安全,它具有庞大的范畴。

畅想未来,云原生安全还应包括:

-

DevSecOps

-

微服务、无服务、服务网格,以及低代码、无代码等的安全

-

5G、边缘计算等的安全

可以预计,在未来,云原生安全可以赋能传统的安全能力,可以根据不同的安全需要进行排列组合,从而形成更强大的安全能力覆盖各类场景。

容器场景下的内核安全

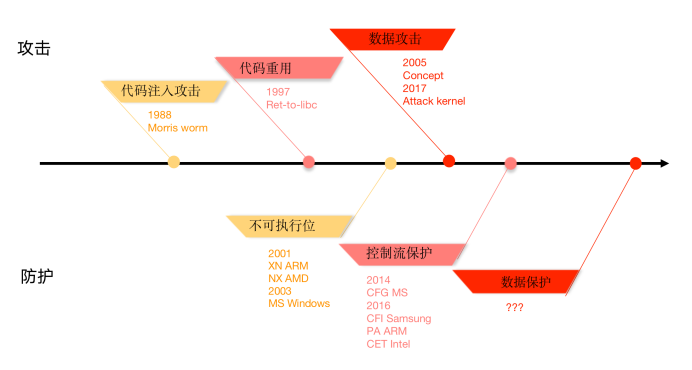

浙江大学百人计划研究员、博士生导师申文博首先从代码注入攻击、代码重用攻击、数据攻防三个方面,对内核传统攻击和防护演化进行了介绍。

随后,申文博指出,容器场景给内核带来了新的机遇,也带来了新的安全挑战,分为抽象资源攻击、内存计数两种问题。

其中,针对抽象资源攻击,当前容器注重限制物理资源,忽略抽象资源,如内核变量,但这些内核数据同样决定操作系统功能的可用性,容易导致DoS攻击;内核data dependency复杂,难以彻底解决DoS问题。此外,Linux内核内存分配复杂,导致现有的容器内存计数机制memcg不能精确地统计所有容器内存使用,同样可导致DoS攻击;高安全性要求场景建议使用虚拟机隔离。

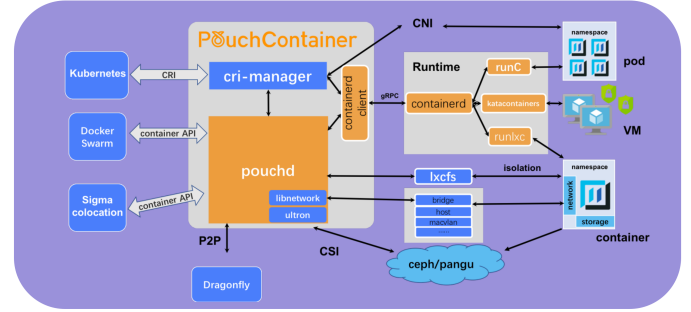

Kata安全容器及其在蚂蚁集团的应用实践

Kata Containers是一个开源的容器运行时,致力于使用轻量级虚拟机(VM)构建安全的容器运行时,相对于传统的Docker/RunC容器,Kata Containers提供了更强的安全隔离以及性能隔离性。

蚂蚁集团高级技术专家李福攀结合Kata Containers的1.x架构至3.x架构的更新演进,分享了蚂蚁集团的云原生安全实践。蚂蚁集团的基础设施大量采用了Kata Containers为上层业务提供了更加安全的运行环境,同时也保证了大量混部的离线业务对在线业务的干扰,极大地提高了蚂蚁集团的单机利用率。

攻方视角:从开源靶场看云原生安全

绿盟科技星云实验室安全研究员阮博男基于他所发起的Metarget项目,从攻方视角总结了云原生安全的几个观察:

-

作为最复杂的两大基石,Linux内核和K8s漏洞占比最多

-

容器逃逸手法丰富,更多研究者开始研究逃逸后提升权限

-

部分漏洞利用需要交互,部分需要能够创建多个容器

-

防守者需关注云原生不同层次各个组件整体安全性

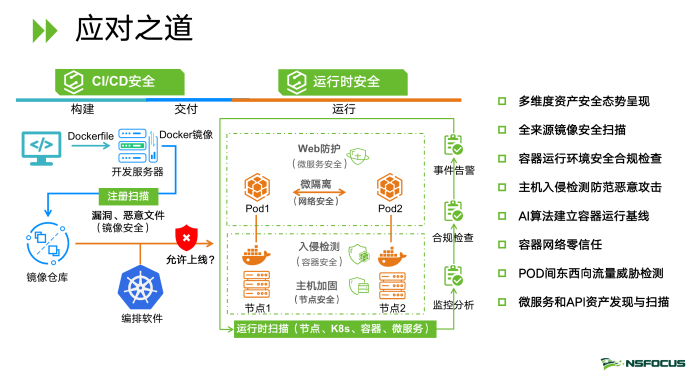

互联网企业的云原生安全最佳实践

针对云原生安全所面临的风险及安全设计方案的设计研究,鸟哥以Google云原生安全开发过程、阿里巴巴的云原生安全实践等为例,对当前云原生安全的最佳实践给进行了分享并提出了自己的见解。

鸟哥认为,云原生的未来是端到端的云原生零信任架构。未来3-5年,云原生安全会向两个方向发展:

-

员工侧:实现员工的身份可信+内部应用安全云原生化实现端到端安全体系发展方向

-

云化业务:未来更多的业务通过云原生承载,在云原生上实现云原生安全全链路的体系发展方向(芯片->硬件->云->云原生->云原生业务->数据)

聚焦云原生新技术、新实践,帮助开发者群体赢在开发范式转移的新时代。欢迎关注CSDN云原生CSDN云原生微信公众号~

限时活动,数量有限🔥

关注【CSDN云原生】公众号,回复【图书】

邀请好友助力即可免费领图书,赶快参与吧!

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK