看我如何利用打印机窃取目标系统哈希值

source link: http://www.freebuf.com/articles/system/158935.html?amp%3Butm_medium=referral

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

这是我今年早些时候接手的一个渗透测试项目,我要做的是获取到目标系统的控制权限。但在后渗透测试阶段,我仅仅只发现了一台与目标内网无任何关联的计算机,这也使我无法执行类似于Responder或ARP欺骗的攻击。此外,我也没有办法枚举出目标系统的用户信息,最要命的是目标系统的补丁也打的滴水不漏,一时我陷入了僵局~

打印机之光

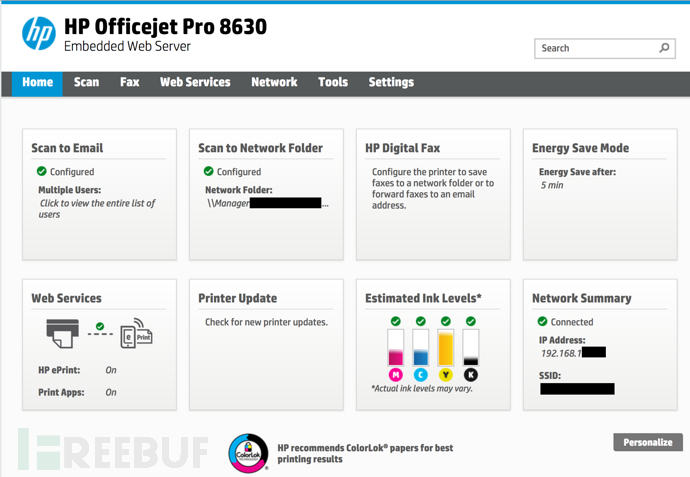

但我并没有因此就放弃,我回头仔细查看了我的渗透笔记和扫描记录,惊奇的我发现了一个开放的打印机!

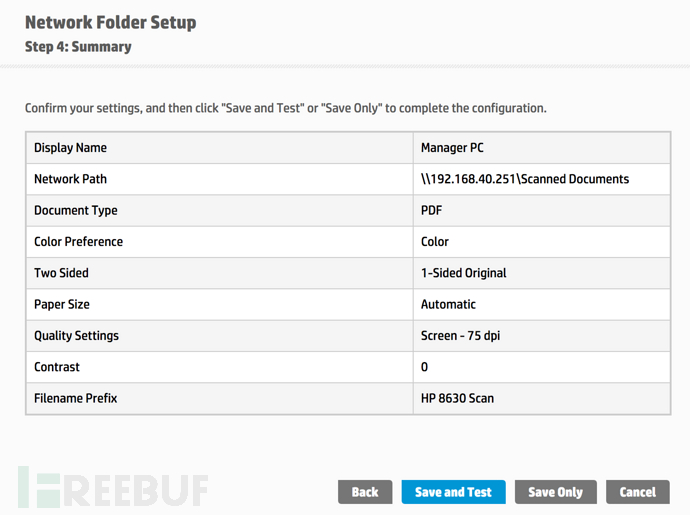

在“网络文件夹扫描”栏下我发现,该文件夹指向的正是目标系统上的文件夹。

在网络上这个打印机被配置为,扫描和保存文档到单独的计算机工作组中。另外我发现它的配置文件可被随意编辑更改,而不需要任何的权限认证。

测试打印机

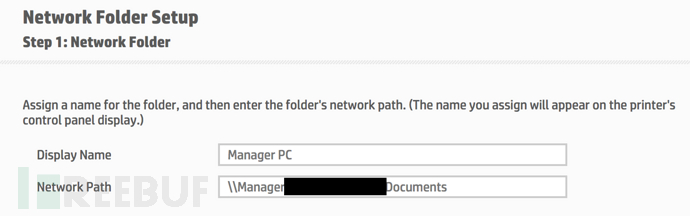

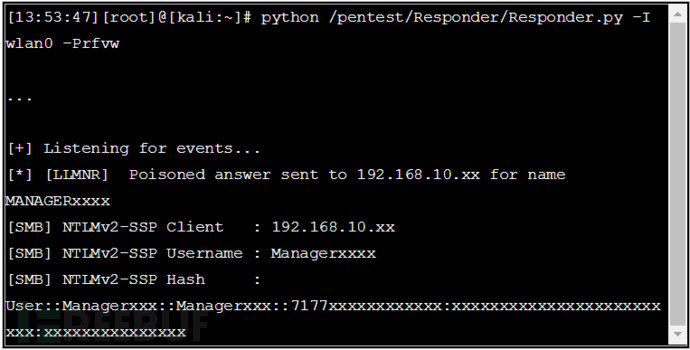

首先,我创建了一个新的配置选项指向我的目标系统,并使Responder能够抓取到我的假哈希值。

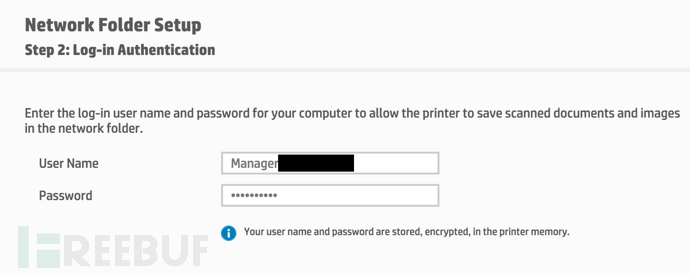

接着,我确保了更改网络位置并不会删除已保存的用户名或密码(以便我在完成操作后,将更改恢复原样)。

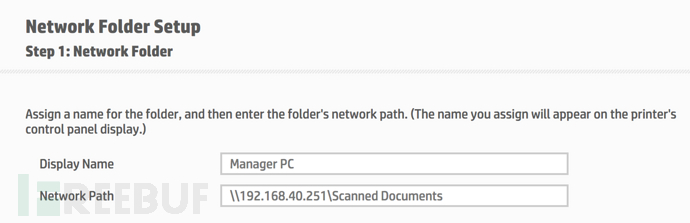

在确定我之前的操作不会造成任何破坏的前提下,我更改了配置让其网络路径指向了我的目标系统。

当我点击下一步,打印机为我展示了新网络路径的摘要页面。

一切准备就绪后,我点击了“Save and Test”按钮并等待结果~

不一会儿,我就从打印机抓取到了目标系统的哈希值!如下所示:

现在,我已经获取到了目标系统的哈希值,接下来我要做的就是破解并访问目标系统。但在我后续测试发现,在目标系统我无法对该账户进行提权操作。虽然如此,但我仍然感到知足。因为,该普通用户权限的账户依旧可以访问到许多的敏感信息。最后,如果大家有更好的想法或建议想要与我分享,那么欢迎关注并通过留言与我取得联系!

*参考来源:doyler,FB小编 secist 编译,转载请注明来自FreeBuf.COM

本文作者:secist, 转载请注明来自FreeBuf.COM

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK