Junk gun勒索软件:“豌豆射手”同样可以重拳出击

source link: https://www.51cto.com/article/787294.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

Junk gun勒索软件:“豌豆射手”同样可以重拳出击

在最近对几个地下网络犯罪论坛——特别是那些低技能威胁行为者经常出入的论坛的调查中,Sophos X-Ops发现了一些有趣的东西:Junk gun勒索软件。

研究人员发现了多个独立生产、廉价且粗略构建的勒索软件案例,这些勒索软件大多是一次性购买的,而不是典型的基于附属机构的勒索软件即服务(RaaS)模型。这似乎是一个相对较新的现象(当然,几十年来,威胁行为者一直在制造和销售廉价、低质量的RAT和其他恶意软件)。

乍一看,个人制造和销售Junk gun勒索软件与人们熟知的勒索软件组织相去甚远,似乎不会构成重大威胁。这里没有泄漏数据的站点、没有初始访问代理(IAB)、没有附属机构、没有公司式的等级制度、没有数百万美元的赎金要求、没有宣传噱头、没有高价值的目标、没有旨在破坏先进EDR产品的复杂恶意软件、不寻求头条新闻和媒体关注,研究人员也很少对此进行深入分析。

但随着深入挖掘,研究人员发现了一些有效情报。一些人声称在现实世界的攻击中使用了Junk gun勒索软件,他们在没有使用内部攻击库的情况下独立完成了整个攻击链。其他人则主张用它来攻击小企业和个人——Cl0p和ALPHV/BlackCat等组织可能认为这些目标不值得,但这仍然可以为个人威胁行为者带来可观的利润。还有一些用户声称更喜欢这种独立的勒索软件,因为他们无需像许多RaaS模式那样分摊利润,也无需依赖他人开发和运营的基础设施。

抛去现代勒索软件的复杂基础设施,Junk gun勒索软件允许犯罪分子廉价、轻松、独立地参与行动,瞄准那些不太可能有资源来保护自己的小公司和个人,同时还无需与其他人分享勒索收益。

当然,Junk gun勒索软件可能偶尔也会在威胁行为者面前“爆雷”——它可能有缺陷,触发警报,或者作为骗局的一部分被植入后门——或者威胁行为者自己因缺乏经验而导致行动失败或被发现。然而,在他们看来,这些风险都是可以接受的,尤其是考虑到使用Junk gun勒索软件可能最终会为他们带来更多与知名勒索软件团伙合作的就业机会。

在本文中,Sophos X-Ops研究人员将揭示其研究成果,分享其发现的Junk gun勒索软件细节,并讨论其对组织、更广泛的公众和安全社区的影响。

现成的Junk gun勒索软件

2023年6月至2024年2月期间,研究人员在4个论坛上观察到了19种Junk gun勒索软件,这些勒索软件要么在售,要么正在开发中。具体研究结果总结如下:

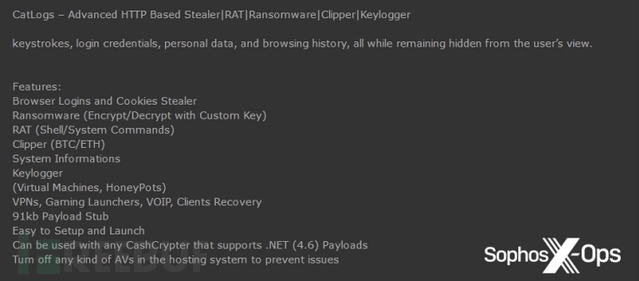

CatLogs | 2023.12 | 信息窃取器、RAT、勒索软件、键盘记录器 | |||||

Unnamed console app | 2023.11 | Defender, 2/70 VT | 循环遍历桌面、文档、图片、音乐、视频 | ||||

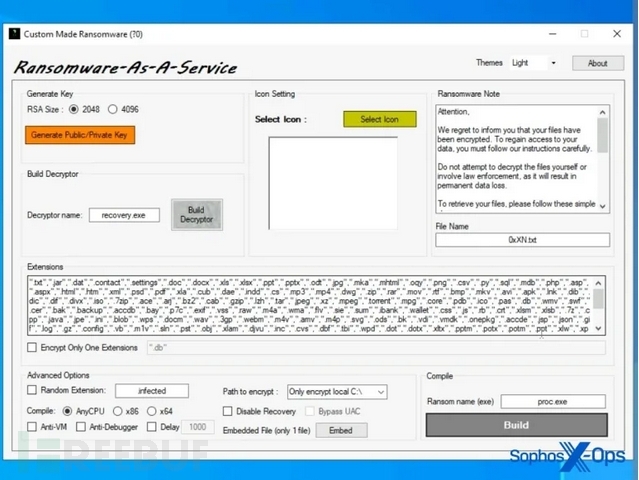

Custom RaaS | 2023.7 | 200美元 | RSA 2048/4096 | 反虚拟机和调试器、UAC旁路、随机扩展 | |||

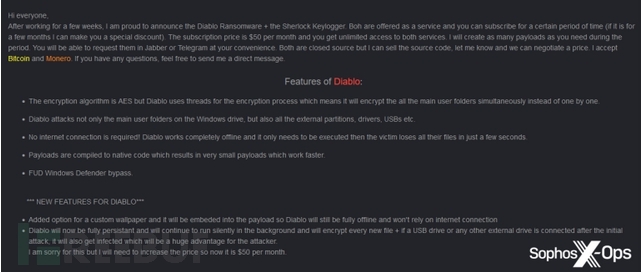

Diablo | 2024.1 | 50美元/月 | Defender | AES、线程、外部驱动器、离线模式、防御绕过、持久性 | |||

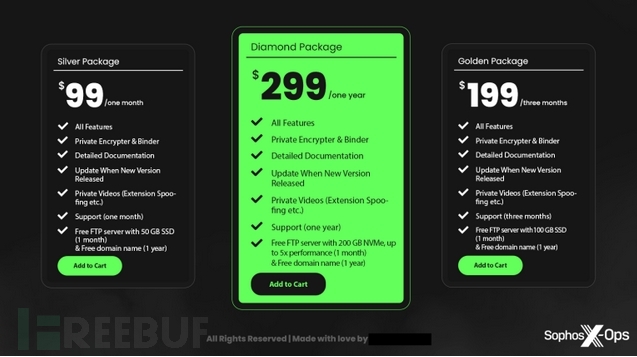

Evil Extractor | 2023.12 | 99美元-199美元/月 | 信息窃取器、RAT、勒索软件、FTP服务器、加密、持久性、自毁模式、反虚拟机 | ||||

HardShield | 2023.9 | AES128+RSA 2048、删除影子副本、线程、自我删除 | |||||

Jigsaw | 2023.6 | 500美元 | 离线加密、AES-RSA、线程 | ||||

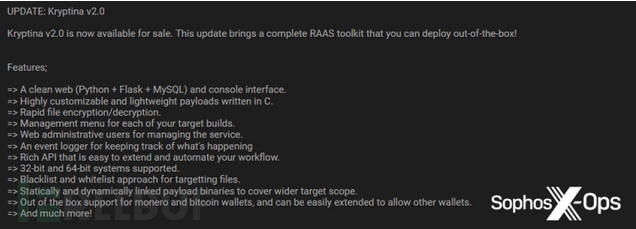

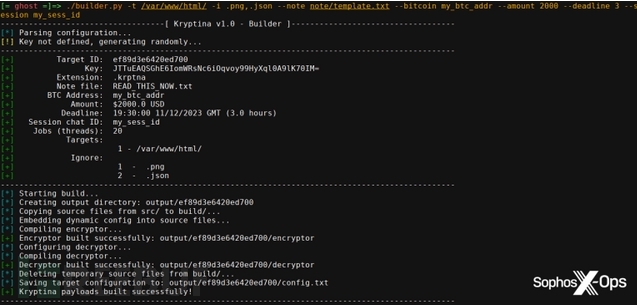

Kryptina | 2023.12 | 20美元/单次构建; 800美元/源代码; | 针对Linux系统、线程、离线、AES-256 CBC | ||||

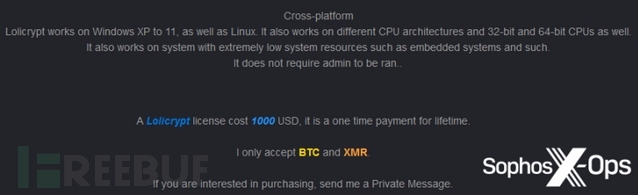

Lolicrypt | 2023.8 | 1000美元 | 间歇性加密、chacha20、跨平台 | ||||

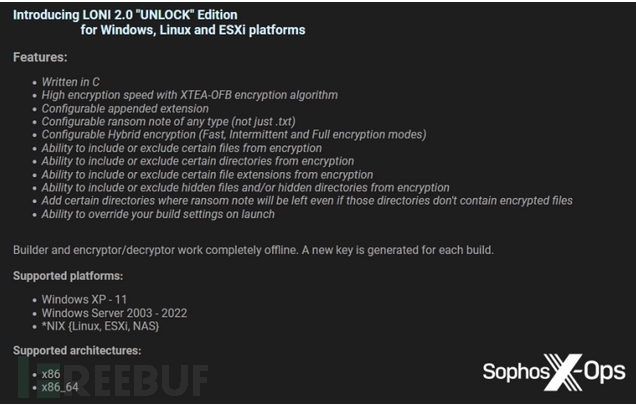

2023.7 | 999美元/每月; 9999美元/终身; | 远程加密、删除影子副本、自毁模式、XTEA、间歇性加密 | |||||

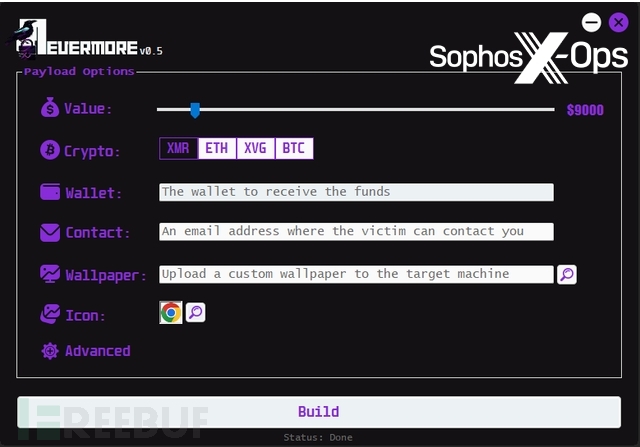

Nevermore | 2023.10 | 250美元 | Defender | AES-256、线程、信息窃取器、独特的有效载荷 | |||

RansomTuga | 2023.6 | 信息窃取器 | |||||

Yasmha | 2024.2 | 500美元 | |||||

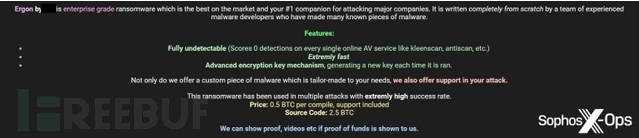

Ergon | 2023.9 | 0.5BTC/每次编译; 2.5BTC/源代码; | 自定义构建、RaaS模型 | ||||

Unnamed ransomware | 2023.9 | Salsa20加密 | |||||

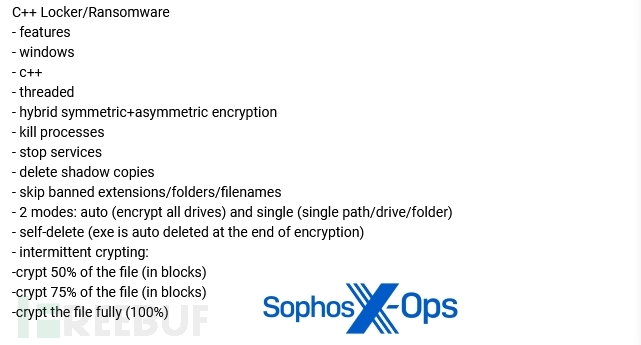

Unnamed ransomware | 2023.7 | 1000美元 | 线程、删除影子副本、自我删除、部分和完全加密 | ||||

Unnamed ransomware | 2024.1 | 为客户提供RSA密钥、勒索通知、桌面背景等 | |||||

Unnamed ransomware | 2024.2 | Python | |||||

Unnamed ransomware | 2023.6 | 500美元 | 无解密密钥 |

【表1:2023年6月至2024年2月期间,在4个犯罪论坛上观察到的现成Junk gun勒索软件品种概述】

在分析发现的19个品种中,有2个是开源的,还有2个正在积极开发中,因此没有标价。其余14种的价格从20美元到0.5 BTC(约合13000美元)不等。

【图1:Kryptina的一个广告】

【图2:由卖家提供的Kryptina构建截图】

【图3:一个用c++编写的未命名Junk gun勒索软件的广告】

然而,0.5 BTC的价格(对于单个构建的Ergon)似乎是一个异常值。所有品种的价格中位数为375美元,平均价格为500美元。包括Ergon在内的平均价格为1302美元,不包括Ergon在内的平均价格为402.15美元。整体而言,价格还是非常便宜的,因为据报道,一些RaaS附属机构为获取工具包支付了数千美元(不过请注意,有些工具包的成本要低得多)。

【图4:宣传Ergon勒索软件的帖子,其中强调称Ergon“已被用于多次攻击,成功率极高。”】

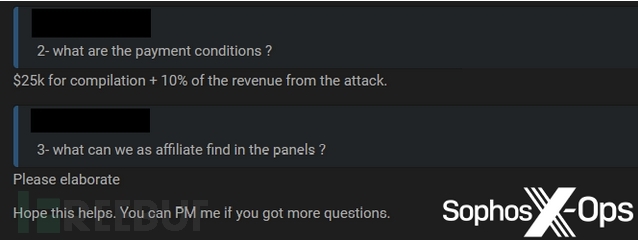

【图5:Ergon开发者要求从攻击中获得10%的收益,其他Junk gun勒索软件并无这种规定】

大多数Junk gun勒索软件都是一次性的,只有三种采用了订阅模式:Diablo,每月收费50美元;Evil Extractor,根据选择每月支付99 —199美元;Loni,每月999美元或终身授权9999美元。Kryptina和Ergon都以高于单个构建的价格提供源代码,其中Kryptina售价为800美元,Ergon为2.5比特币(约合3.9万美元)。

【图6:Diablo勒索软件订阅价格为每月50美元】

【图7:Evil Extractor的可用“包”】

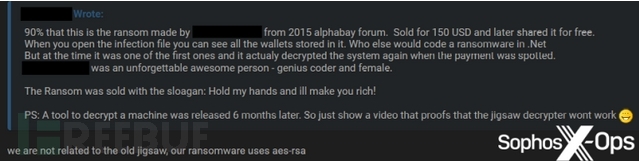

有趣的是,至少有2个Junk gun勒索软件示例——Diablo 和Jigsaw使用的名字与历史上的勒索软件家族有关。Diablo是2017年Locky的变体,Jigsaw(以前的BitcoinBlackmailer)于2016年发布。这可能是一个巧合,两个卖家都没有表示他们的勒索软件与这些早期的家族有关,但这并没有阻止一些用户怀疑两者之间是否存在联系。

【图8:Jigsaw卖家/开发者否认与“旧Jigsaw”勒索软件有关】

一种可能性是这些威胁行为者故意使用早期的知名勒索软件名称,试图从“品牌声誉”中获益,并赋予其Junk gun变体一种“合法性”,尽管它们可能是假冒的。

不过无论原因如何,至少有一些Junk gun勒索软件开发者确实正在从他们的产品中获利。例如,Nevermore的开发者表示,他们从勒索软件中赚到的“比预期得还要多”。

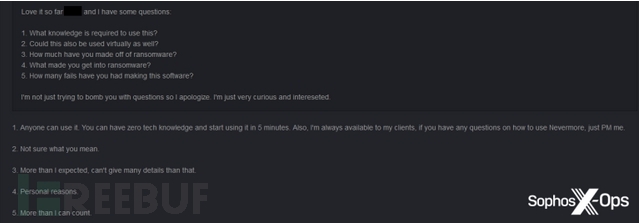

【图9:Nevermore开发者回复论坛用户的一些问题,包括“从勒索软件中赚了多少钱?”】

值得注意的是,一些Junk gun勒索软件很可能是一个骗局。犯罪分子在市场上以各种方式互相欺骗和攻击,包括“窃取和运行”骗局、后门投毒恶意软件,此处讨论的一些变体完全有可能是这种类型的计划,但研究只发现了一项这种性质的描述。

【图10:一个未命名的Junk gun勒索软件截图。尽管窗口标题是“勒索软件即服务”,但并未看到任何迹象表明该产品有任何常见的RaaS类型的收入模式或功能,而且它的独立价格为200美元】

【图11:一个用户声称该勒索软件是一个骗局,他们被骗了149美元】

然而,即使是知名勒索软件家族的附属机构在常见的RaaS模式下运行,也有被RaaS运营商欺骗的风险。因此,一些经验不足的威胁行为者使用独立的Junk gun勒索软件可能是“两害相权取其轻”,因为它可以为他们提供更多的独立性和控制权。

19个广告中有12个包含了开发语言和/或框架细节。有趣的是,. net / c#是最受欢迎的(涉及5种变体),此外,c++占3种,C有2种,Python和Go各有1种。

【图12:一个用户为正在进行的用Go语言编写的勒索软件项目征求开发建议】

【图13:大多数Junk gun勒索软件似乎都是用c# /编写的】

这似乎与“传统”恶意软件和勒索软件(通常用C或c++编写)以及更现代的变种(包括BlackCat和Hive在内的几个勒索软件家族转向Rust和Go)不一致。然而,这并不完全令人惊讶,与许多编程语言和框架相比,c#和.net的学习曲线更短,因此可能对经验不足的开发人员更有吸引力。

与此相一致的是,分析发现的几乎所有Junk gun勒索软件(除了Evil Extractor)都缺乏与更知名的勒索软件相关的流畅图形和logo。在大多数情况下,它们的徽标和界面都是粗糙且业余的(有些品种故意没有品牌和命名,因此根本没有徽标)。

【图14:Lolicrypt徽标】

研究观察到了一系列被引用的加密方法,其中AES-256和/或RSA-2048是最受欢迎的,但也出现了一些相对罕见的算法,包括chachha20、XTEA和Salsa20。

【图15:Loni的宣传文案中提到了XTEA密码的使用】

4个变种(Evil Extractor、CatLogs、Nevermore和RansomTuga)捆绑了其他功能,如信息窃取程序和/或键盘记录,以及勒索软件功能。就勒索软件相关功能而言,只有3个变种提到了删除影子副本(一种众所周知的勒索软件策略),这有点令人惊讶,另外有6个提到了多线程加密(另一种非常常见的策略,可以提高加密速度)。

【图16:CatLogs 勒索软件的广告】

尽管Lolicrypt和Loni开发者都表示已引入跨平台功能或特定于Linux的变体,但事实证明只有Kryptina被描述为“专门针对Linux操作系统”。

【图17:Lolicrypt开发者称其勒索软件具有跨平台功能】

此外,只有Loni声称具有远程加密功能。这从另一方面说明了大多数Junk gun勒索软件的质量和粗糙程度,因为它们仅限于本地加密,而许多知名勒索软件家族都能够远程加密。

只有2个广告(1个未命名的变种,和Evil Extractor)提到了任何类型的反虚拟机或反调试器特性。

【图18:一个未命名的Junk gun勒索软件的功能列表包括“反虚拟机”和“反调试器”功能】

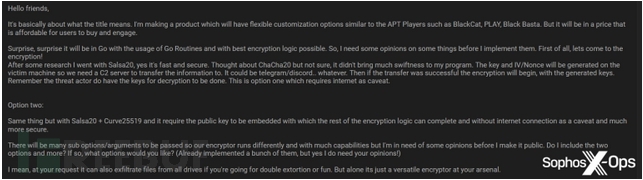

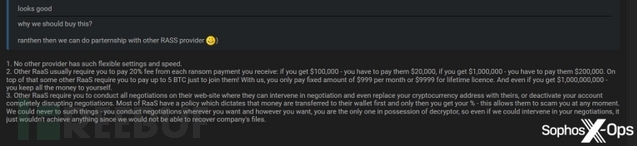

研究还发现,一些Junk gun勒索软件开发者似乎有雄心壮志将其项目最终发展成更复杂的产品。例如,Loni的开发者认为,他们的勒索软件优于RaaS方案,因为不需要利润分成、支付附属加盟费,也不需要承担RaaS运营商干扰谈判和支付的风险。

【图19:Loni开发者对其产品与RaaS方案进行了论证】

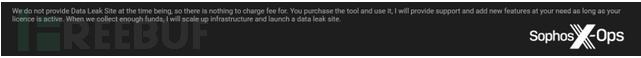

然而,该开发者后来又提到,当他们筹集到足够的资金时,他们将“扩大基础设施并启动一个数据泄露网站”,从而创建一种传统RaaS基础设施和Junk gun勒索软件的混合体。

【图20:Loni开发者透露了以后要发布数据泄露站点的野心】

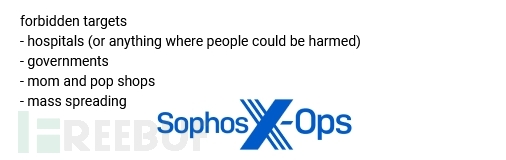

研究还发现一个广告似乎模仿了一些知名勒索软件家族所规定的“附属规则”。在一篇帖子中,针对一款未具名的Junk gun勒索软件,开发者列出了“禁止攻击的目标”,包括医院和政府。然而,这则广告似乎是针对独立的勒索软件,所以目前还不清楚这些规则将如何执行。

【图21:Junk gun勒索软件广告规定“禁止目标”】

在野利用情况

很难评估大多数Junk gun勒索软件在实际攻击中的使用程度,它的一个主要卖点是几乎不需要或根本不需要支持基础设施(包括泄漏站点),因此没有中央信息源可供研究人员和调查人员监控。此外,如果买家的目标是小企业和个人,这类事件不太可能像那些涉及知名组织的事件一样被大肆宣传。

威胁行为者也不太可能在“公共”论坛上讨论攻击,特别是如果他们直接参与了这些攻击。如果不购买勒索软件或调查已知事件,很难获得技术信息(例如哈希值和其他IoC),因此很难确定以前是否以不同的名称或身份见过这些变种。

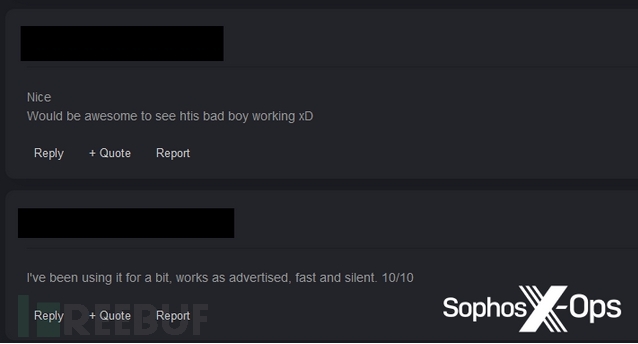

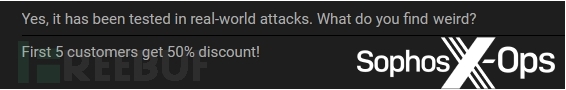

然而,威胁行为者确实在现实世界的攻击中使用了Evil Extractor,这是唯一一个被深入报道的例子。另外还有两份来自卖家的声明,一份来自买家的声明,称有3种变体(Ergon、Loni和Lolicrypt)被在野利用,但研究人员并未获得任何进一步的信息。

【图22:Lolicrypt买家声称他们“已经使用了一段时间,效果和广告宣传的一样”】

【图23:Loni开发者声称Loni“已经在真实世界的攻击中进行了测试”】

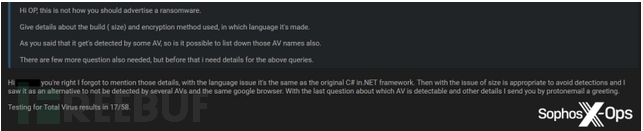

当威胁行为者在犯罪论坛上宣传恶意软件时,他们通常会以数字或截图的形式呈现在线扫描仪的检测率。虽然这些结果几乎总是与静态而非动态的侦查有关,但犯罪团体经常将其视为一种质量基准。例如,威胁行为者可能会使用零检测率(俗称“FUD”:“完全未被检测到”或“完全无法检测到”)作为卖点,即使这个数字在现实世界的攻击背景下并不一定意味着什么。

分析发现,19个广告中有6个提到了某种形式的检测——3个特别提到了Windows Defender(无论是在检测还是绕过的背景下),3个提到了在线扫描仪中多个安全产品的检测。

【图24:Yasmha开发者回应了有关语言和检测率等细节问题】

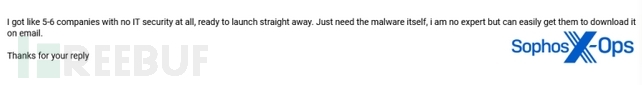

然而,正如之前提到的,即使是相对较高的检测率也不一定意味着什么。小型企业和个人可能并不总是具备安全产品,或者可能并未正确配置它们,又或在触发警报时可能没有采用最佳实践,而这些情况威胁参与者大都十分清楚。

【图25:用户声称目标是“5-6家完全没有IT安全的公司”】

意图、教程和目标

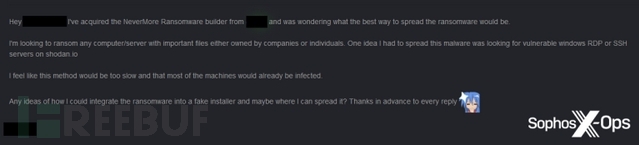

虽然通常很难确定威胁行为者是否在野使用了Junk gun勒索软件,但很明显,有些人确实有这样做的野心。例如,一个人声称已经购买了Nevermore构建器,并希望“勒索任何包含公司或个人重要文件的计算机/服务器”。该威胁行为者补充道,他们正在考虑搜寻Shodan来识别易受攻击的RDP和SSH服务器,这种方法类似于IAB可能采取的方法。

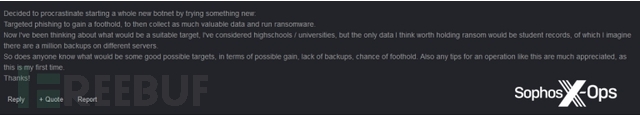

研究人员在其他地方也看到了这种对目标选择的兴趣:一名用户就“如何确定一个合适的目标……我考虑过高中/大学”寻求建议,并询问有关“可能的目标,可能的获利、立足的机会”的提示。

【图26:论坛用户寻求传播 Nevermore勒索软件的方法】

【图27:论坛用户寻求识别目标的提示】

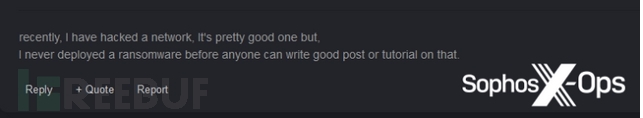

另一位用户表示,他们已经入侵了一个网络,但“以前从未部署过勒索软件”,并向其他论坛用户寻求建议或“教程”。

【图28:在入侵网络后,用户承认他们不知道如何部署勒索软件】

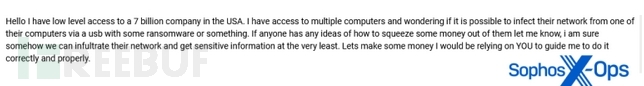

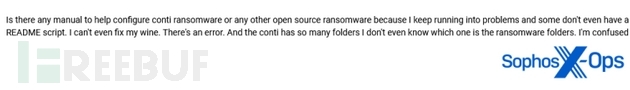

另一个论坛的用户也有类似的问题:

【图29:用户声称可以访问一家公司,但要求协助分发勒索软件】

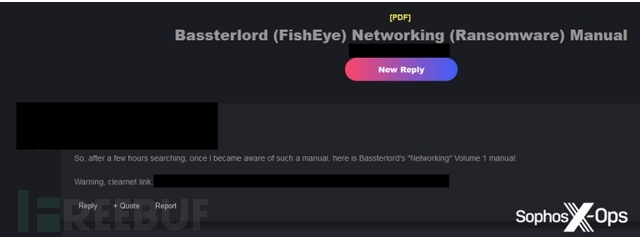

在技术指导方面,研究观察到多个用户请求并共享所谓的“勒索软件手册”的副本,包括知名勒索软件运营商Bassterlord和IAB编写的指南,以及2021年泄露的“Conti手册”。显然,这些用户正在学习和模仿知名的勒索软件参与者。

【图30:用户分享Bassterlord手册】

【图31:用户承认对如何配置勒索软件感到困惑,并请求获取手册】

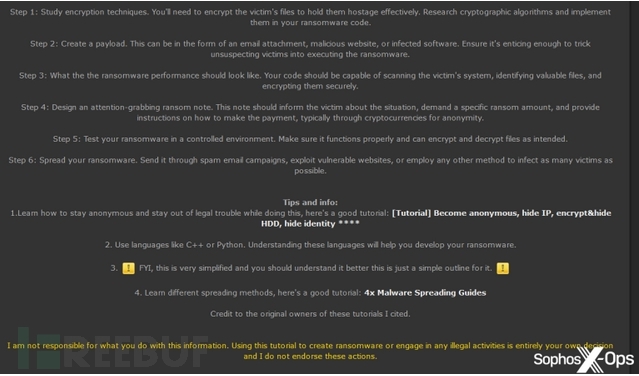

在其他情况下,用户还会创建并分享他们自己的指南:

【图32:一个用户分享了自己开发和传播勒索软件的指南】

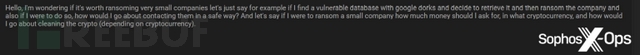

一些用户明确主张以小企业和个人为目标,并寻求”在部署勒索软件后如何与受害者联系“的提示,如索要多少钱,用什么加密货币等等。

【图33:一个用户寻求关于如何瞄准小型企业的建议】

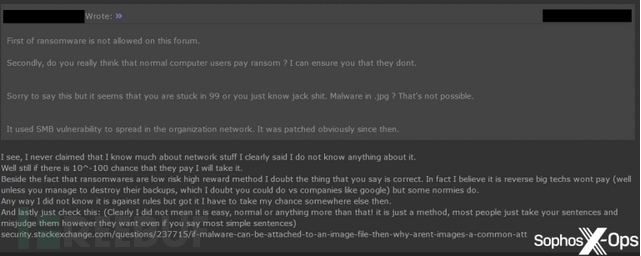

另一名用户在回应一名声称“普通电脑用户”不会支付赎金的同行时辩称:“我认为情况正好相反……大型科技公司不会支付赎金……但一些普通人会支付赎金。”

【图34:在一个犯罪论坛上,一名用户在激烈的辩论中表示,“大型科技公司不会付钱……但一些普通人会。”】

一名勒索软件开发者采取了更为激进的方法。在他们的广告中,他们指出“没有解密密钥……”。换句话说,受害者可以支付赎金,但无法恢复他们的文件。

【图35:一个Junk gun勒索软件开发者指出,他们的产品并无解密的可能性】

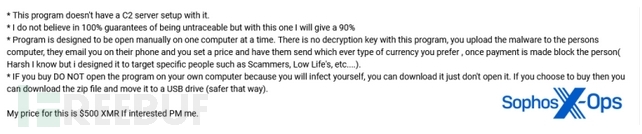

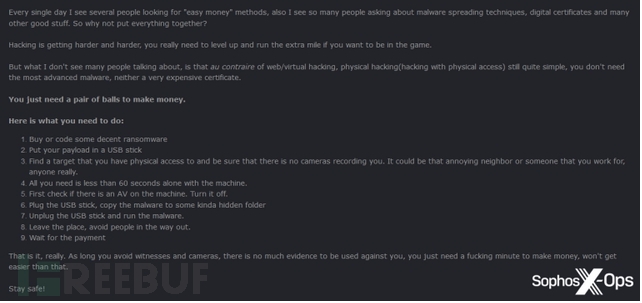

在另一篇特别有趣的文章中,Nevermore开发者提出了一种替代传统感染策略的方法:物理访问。他们主张把勒索软件放在U盘上,获得对设备的访问权限(可能是讨厌的邻居或你的上司),关闭任何安全产品,然后执行勒索软件。

【图36:Nevermore开发者建议将物理访问与勒索软件结合起来以“轻松赚钱”】

一位用户评论称,这种方法“只对小公司有效,在任何中型公司尝试风险太大”,并建议将这种策略与社会工程结合起来,以进入办公场所。

这位Nevermore开发者对此表示赞同,并补充称,“你会惊讶地发现有很多人未将笔记本电脑上锁,就离开座位去上洗手间。”

【图37:论坛用户讨论“物理访问勒索软件”的可能方法】

抱负和志向

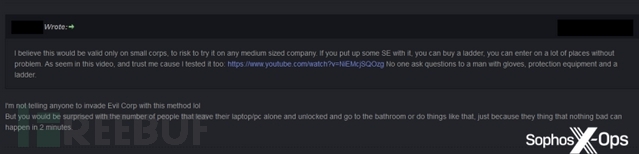

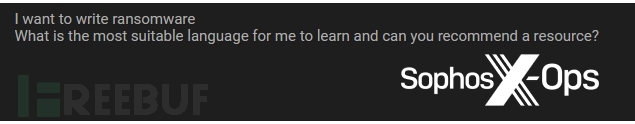

虽然此次研究调查的论坛通常是较低级别威胁参与者的出没地,但研究人员观察到一个有趣的细微差别。在Junk gun勒索软件的买家和卖家之下,还有一个更低的层次,这些人还没有达到自行开发勒索软件的阶段,但十分渴望这样做。

研究人员注意到一些用户在咨询有关“使用哪种语言”的建议,或是已经开始编写勒索软件项目的人对下一步该做什么感到困惑。

【图38:一个用户寻求关于开发勒索软件“最合适的语言”的建议】

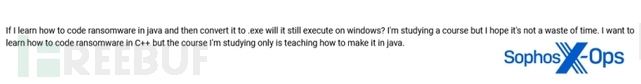

【图39:一个用户想知道用Java编写勒索软件是否值得】

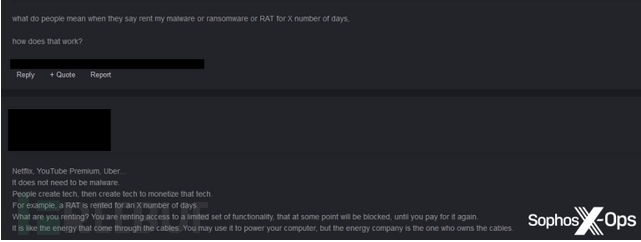

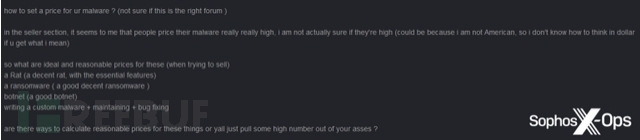

在其他情况下,正在着手编写勒索软件的用户仍然对下一阶段感到困惑。这些用户在询问如何许可他们的恶意软件,以多少价格出售,甚至如何把它卖出去。

【图40:用户寻求帮助以理解恶意软件许可的工作原理】

【图41:用户想知道如何为恶意软件定价】

Junk gun勒索软件的出现可能预示着勒索软件市场的进一步破裂,甚至可能预示着市场即将饱和,也可能是勒索软件继续向几个不同的层次转移:高知名度的勒索组织以高价值的企业为目标,而“残羹剩羹”——小企业和个人则留给较低层次的威胁行为者。那些目前正在制作和销售Junk gun勒索软件的底层黑客,可能会随时“晋升”,被更大、更专业的机构招募为开发者或附属机构。

在某种程度上,Junk gun勒索软件也可能只是资本主义行为的一种反映。像任何其他市场一样,供应将扩大以满足需求,潜在的暴利者将涌向任何能产生最多利润的服务和产品,并在此过程中为自己开辟利基市场。虽然这项研究主要专注于勒索软件,但对于信息窃取程序、RAT和加密矿工来说,情况可能也是一样的:低质量的产品和底层的参与者,希望最终能够“晋升”到顶部。

然而需要清楚的是,Junk gun勒索软件对小型企业、广大公众和安全社区构成了独特的挑战。威胁行为者明确指出重点针对小型公司和个人,因为这些目标通常防御不佳,信息滞后,准备不足。

与此同时,Junk gun勒索软件还给安全行业带来了几个问题。例如,很难获得Junk gun勒索软件的样本;很难确定其在野使用的程度并追踪新的变种。至关重要的是,关于Junk gun勒索软件的威胁情报也较少,因为它扩散的论坛并不总是受到研究人员的严密监控,这导致了情报缺口。

为此,企业和安全研究人员都必须投入时间和资源来跟踪大量的威胁,其中一些威胁的优先级要高于其他威胁。追踪Junk gun勒索软件,以及那些至少目前处于勒索软件生态系统边缘的勒索软件,可以为个人威胁和更广泛威胁领域的潜在趋势提供有价值的见解。监控特定的勒索软件变体可以帮助保护小型企业和个人,而跟踪卖家、买家和功能则可以深入了解威胁的发展形势和威胁参与者。

原文链接:https://news.sophos.com/en-us/2024/04/17/junk-gun-ransomware-peashooters-can-still-pack-a-punch/

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK