企业需要实施的10项重点网络(信息)安全策略

source link: https://www.51cto.com/article/786208.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

企业需要实施的10项重点网络(信息)安全策略

网络(信息)安全防护策略是指一套关于如何使用、管理和保护网络信息系统及敏感数据的防护规则和准则,涉及企业网络安全建设的方方面面,具体包括的组织的数字化系统、网络、程序、设备、基础设施、数据和内外部用户等因素。对现代企业而言,网络(信息)安全防护策略是一种帮助其更有效开展网络安全工作的指导计划,表明了组织应该如何更好地保护敏感信息和数据资产远离安全威胁。

实施网络(信息)安全策略的好处

实施稳健的网络(信息)安全策略对于组织确保敏感数据的完整性、保护组织远离网络事件以及满足数字化发展中的合规要求至关重要。

一份精心设计的网络(信息)安全策略可以改善组织的网络安全状况,并带来以下7个好处:

1. 设定清晰的网络安全目标

网络(信息)安全策略为员工提供了清晰的行动准则,以处理组织内的敏感信息。这有助于提升组织总体网络安全意识,并减少无意的内部威胁因素。

2. 指导实施适当的网络安全控制措施

通过确定网络安全防护目标,网络(信息)安全策略可以帮助组织的安全运营人员部署适当的安全解决方案,并实施相关的安全控制措施以实现这些目标。

3. 更高效地响应安全事件

通过定义逐步的事件响应操作,网络(信息)安全策略可以帮助网络安全团队主动解决潜在的风险和漏洞。因此,贵组织可以迅速响应安全事件,并减轻可能造成的后果。

4. 满足IT合规要求

网络(信息)安全策略可以帮助组织遵守GDPR、SOX以及我国的《网络安全法》、《数据安全法》等标准和法律法规要求。另外值得一提的是,在一些主要的法律法规中,均明确要求企业组织应该制定完善的网络(信息)安全策略。

5. 加强用户和第三方合作伙伴的安全性

网络(信息)安全策略应该明确定义组织内每个用户和第三方合作伙伴的角色和责任,帮助他们了解其在保护组织网络安全方面扮演的角色和要求。策略还可以加强用户和所有利益相关者的责任感,从而增强问责制。

6. 维护组织的商誉

可靠的信息安全标准和实践有助于赢得客户的信任。通过实施网络(信息)安全策略有助于减少组织发生网络安全事件的数量,进一步提高客户忠诚度,并打造组织品牌的良好形象。

7. 提高网络安全运营效率

制定明确的策略可以帮助组织确保网络安全保护工作的标准化、一致性和同步性。网络安全团队因此可以少较花时间和精力来处理各种网络安全问题。

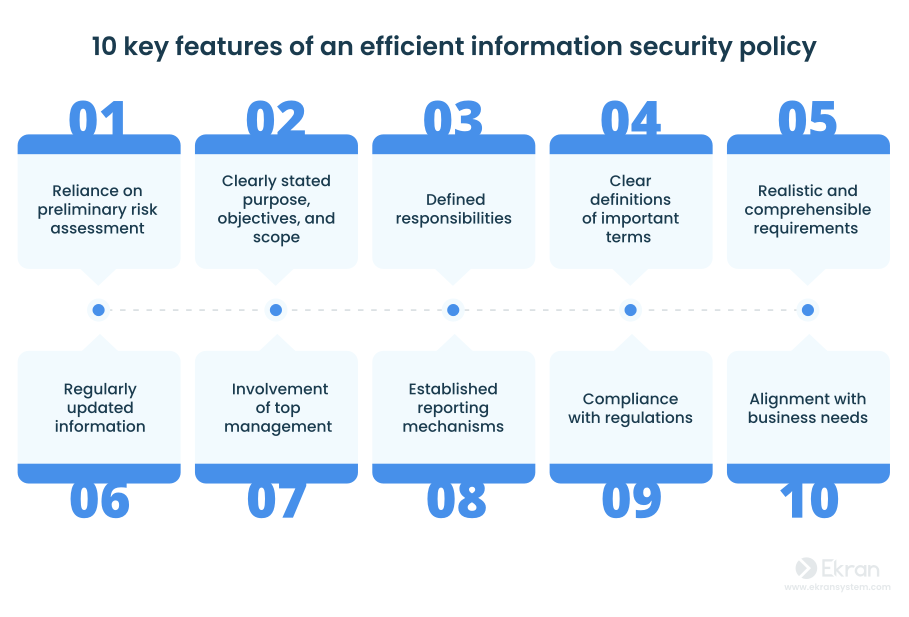

高效网络(信息)安全策略的关键特征

组织要制定一份切实有效的网络(信息)安全策略,应该满足以下关键特征:

1、基于充分的网络安全风险评估

进行网络安全风险评估有助于确定组织的关键资产、发现已有的安全风险和漏洞,并确定风险的优先级。

2、明确阐述策略的目的、目标和范围

在制定网络(信息)安全策略时,应该明确阐述策略的目的、目标和范围,这样可以提高员工的安全责任意识,了解为什么实施的目的、手段和规程以及适用对象。

3. 界定网络安全责任

每个网络(信息)安全策略都应该表明由谁来制定策略,谁负责更新策略,是否与组织的安全目标保持一致,以及谁负责实施所需的安全规程。

4. 准确定义重要的安全术语

网络(信息)安全策略的受众通常是要面对很多非技术人员。为了避免歧义,制定者应该确保策略能够让所有用户都易于理解,而所有重要的技术术语都需要清晰简明。

5. 切合实际的管理要求

在实际应用中,过于复杂的网络(信息)安全策略可能难以实施。因此,应该制定切合实际、易于理解又适合组织特定需求的网络(信息)安全策略。同时,还应该确保策略的需求适用于组织的网络安全战略,员工拥有实施策略的手段和技能。

6. 定期更新与优化

为了应对现代网络安全趋势和挑战,组织应定期审核和更新网络(信息)安全策略。由于技术、安全挑战及其他因素不断变化,针对针对特定问题的安全策略可能需要更频繁的更新。

7. 公司管理层的支持与参与

没有组织领导的支持,任何网络(信息)安全策略都可能失败。因此,企业的高级管理者充分了解组织的总体安全需求,有助于在所有员工当中落实安全策略。

8. 建立报告机制

有效的网络(信息)安全策略应包括明确的准则,指导员工如何报告安全事件和可疑的政策违规行为。这有助于及时识别和解决安全问题,尽量减少潜在的破坏。

9. 满足法规遵从

网络(信息)安全策略必须考虑相关行业法规和数据隐私法律的要求。了解这些要求有助于组织依法经营,并实施适当的措施来保护敏感信息。

10. 符合组织的业务要求

网络(信息)安全策略应该兼顾稳健的安全性和高效的业务流程支持。每个策略都应该体现组织的风险概况,并与整体安全策略相一致。因此,一份高效的网络(信息)安全策略应该优先保护组织最宝贵的也业务资产,并降低与组织业务运营最相关的风险。

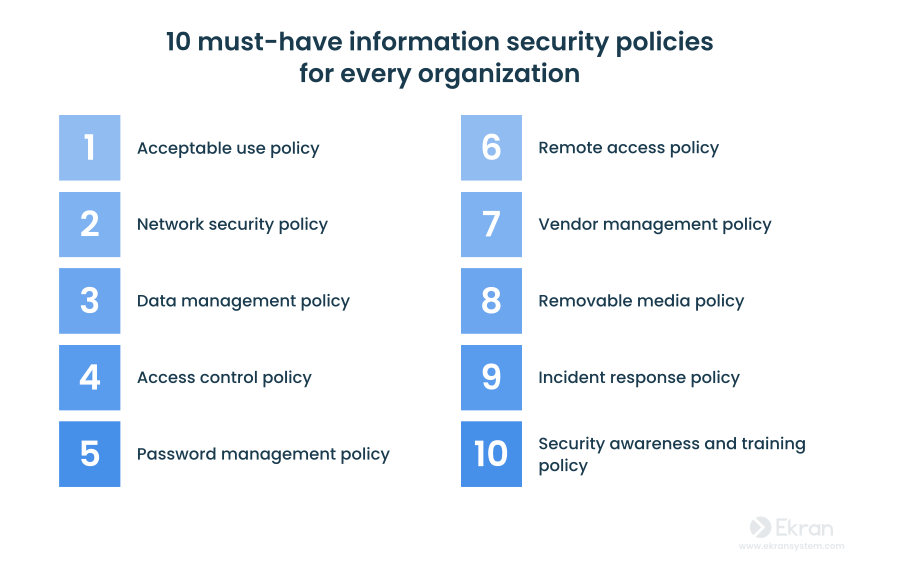

10项重点网络(信息)安全策略

下面列出了对所有类型的组织都有益的常见网络(信息)安全策略:

1. 可接受使用策略(Acceptable use policy)

目的:定义使用组织信息的可接受条件。

适用对象:访问组织中计算设备、数据资产和网络资源的所有用户。

可接受使用策略(AUP)可以向员工解释如何处理组织的数据资产、计算机设备及其他敏感资源。除了可接受使用外,策略还规定了禁止的操作。

AUP可能针对互联网使用、电子邮件通讯、软件安装、从家里访问公司网络等方面有单独的策略声明。

2. 网络系统安全策略(Network security policy)

目的:概述实施、管理、监控和维护企业网络数据安全的原则、程序和准则。

适用对象:组织的所有用户和网络。

网络系统安全策略(NSP)为安全访问组织的计算机网络和防范互联网上的网络攻击制定了准则、规则和措施。借助NSP,用户还可以描述组织的网络安全环境及其主要软硬件部件/组件的体系结构。

3. 数据安全管理策略(Data management policy)

目的:定义维护组织数据机密性、完整性和可用性的措施。

适用对象:所有的数据存储和信息处理系统,及相关系统的访问用户。

数据管理策略(DMP)规范了组织数据的使用、监控和管理,明确规定以下几方面:收集哪些数据?如何收集、处理和存储数据?谁有权访问数据?数据位于何处?何时必须删除数据?DMP有助于组织降低数据泄露的风险,并确保组织符合GDPR、《数据安全法》等数据保护标准和法规。

4. 访问控制策略(Access control policy)

目的:定义用户管理对关键数据和系统的访问权方面的要求。

适用对象:访问组织敏感资源的所有用户和第三方。

访问控制策略(ACP)描述如何明确、记录、审核和修改对组织内数据和系统的访问。ACP通常包含用户访问权限的层次结构,并定义谁可以访问什么。组织应该考虑围绕最小特权原则构建ACP,只向用户提供其工作职责所必需的访问权限。

5. 密码管理策略(Password management policy)

目的:概述安全处理用户凭据的方法和要求。

适用对象:拥有组织账户凭据的所有用户和第三方合作伙伴。

密码管理策略(PMP)规范了组织中用户凭据的创建、管理和保护。PMP强制要求用户采用良好的密码习惯,比如足够的复杂性、长度、独特性和定期轮换。PMP还可以规定组织中谁负责创建和管理用户密码,以及组织应该拥有哪些密码管理工具和功能。

6. 远程访问管理策略(Remote access policy)

目的:定义明确远程访问组织数据和系统的安全管控要求。

适用对象:从公司网络外部访问组织基础设施的所有用户和设备系统。

如果员工经常远程办公,组织的远程访问需要特别注意。为了避免从不安全的个人设备和公共网络截获网络数据,组织应该制定远程访问策略(RAP)。远程访问策略能够加强通过远程网络、虚拟专用网络及其他途径访问组织数据的安全规程。

7. 第三方供应商风险管理策略(Vendor management policy)

目的:规范一家组织的第三方风险管理活动。

适用对象:所有访问企业数据和系统的第三方供应商、合作伙伴及其他利益相关者。

第三方供应商风险管理策略(VMP)可以帮助组织进行第三方信息安全风险管理。VMP规定了贵组织如何识别和处理可能带来风险的供应商。它还概述了防止第三方网络安全事件发生时的优先处置措施。除了直接降低第三方风险外,VMP还可以描述贵组织应如何核查第三方的IT基础设施符合贵组织的网络安全要求,从而解决供应链安全风险问题。

8. 移动存储设备管理策略(Removable media policy)

目的:概述组织内使用USB设备的规则以及防止移动存储设备泄密相关的安全事件防护措施。

适用对象:使用可移动介质的所有用户。

移动存储设备管理策略规范了用户正确安全地使用USB设备,比如闪存设备、SD卡、数码相机、MP3播放机和可移动硬盘等。该策略旨在降低因使用便携式设备而危及IT系统和泄露敏感数据的风险。除了确立正确使用可移动介质的规则外,还应考虑实施专用软件解决方案,以增强组织的USB设备安全。

9. 网络安全事件响应策略(Incident response policy)

目的:规范组织在网络安全事件发生时的响应机制和流程。

适用对象:组织的安全运营人员及其他所有利益相关者。

与网络安全事件响应计划相似,网络安全事件响应策略概述了组织在发生网络安全事件时应采取的行动,为各类可能的事件列出了详细的响应方案。这种类型的策略还明确了处理事件的角色和职责、沟通策略以及报告流程。网络安全事件响应策略还可能描述恢复活动,侧重于遏制事件,并减轻负面后果。它还可能包括事后调查程序。

10. 网络安全意识和培训策略(Security awareness and training policy)

目的:明确组织提高员工安全意识方面的要求,并开展相应的培训活动。

适用对象:安全运营人员及负责网络安全意识培训活动的人员。

如果员工缺乏了解,制定再多的网络信息安全策略和规则都无济于事。安全意识和培训策略旨在提高员工的网络安全意识,解释遵守信息安全策略的原因,并对员工开展常见网络安全威胁方面的教育。该策略定义了组织如何开展培训、培训的频次以及谁负责主持培训活动等。

网络(信息)安全策略应用实践

为了有效实施网络(信息)安全策略,建议组织采取有条不紊的应用方法,并按照以下几个关键阶段逐步推进:

1、评估风险

这个阶段需要识别和评估组织的信息资产、潜在威胁和漏洞。风险评估有助于了解现有的风险态势,并确定安全措施的优先级。

2、概述策略

基于风险评估结果,可以了解制定网络信息安全策略的总体需求。组织可根据确定的范围和所要实施的网络信息安全策略类型,考虑概述所有可能的规则、规程和准则。

3、实施策略

一旦制定了策略,就应该付诸行动。这个阶段包括成立专门的团队以负责实施策略,规定如何遵守策略方面的章程,以及实施安全控制措施以减轻已识别的风险。

4、传达策略

做好策略传达工作对信息安全策略的成功应用至关重要。因此,要让每一个员工、承包商及其他利益相关者了解当前网络信息安全策略及重要性,以及各自在遵守策略方面的责任。

5、关注效果

组织应该及时评估已实施的安全控制措施和策略,这包括审查日志并进行审计,找出其中存在的安全性缺口或需要改进的方面。策略本身也应定期审查和更新,以确保其在不断变化的威胁环境中保持效果。

参考链接:https://www.ekransystem.com/en/blog/information-security-policies

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK