研究人员发现 GitHub 存在 RepoJacking 漏洞,用户库可遭挟持攻击

source link: https://www.51cto.com/article/758725.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

研究人员发现 GitHub 存在 RepoJacking 漏洞,用户库可遭挟持攻击

6 月 27 日消息,安全公司 Aqua Nautilus 日前曝光了 GitHub 库中存在的 RepoJacking 漏洞,黑客可以利用该漏洞,入侵 GitHub 的私人或公开库,将这些组织内部环境或客户环境中的文件替换为带有恶意代码的版本,进行挟持攻击。

据悉,当 GitHub 用户 / 组织更改其名称时,可能会发生 RepoJacking,这是一种供应链攻击,允许攻击者接管 GitHub 项目的依赖项或整个项目,以对使用这些项目的任何设备运行恶意代码。

黑客可直接通过扫描互联网,锁定需要攻击的 GitHub 库,并绕过 GitHub 存储库限制,将其中的文件替换为带有木马病毒的版本,在其他用户下载部署后,黑客即可操控用户终端,进行攻击。

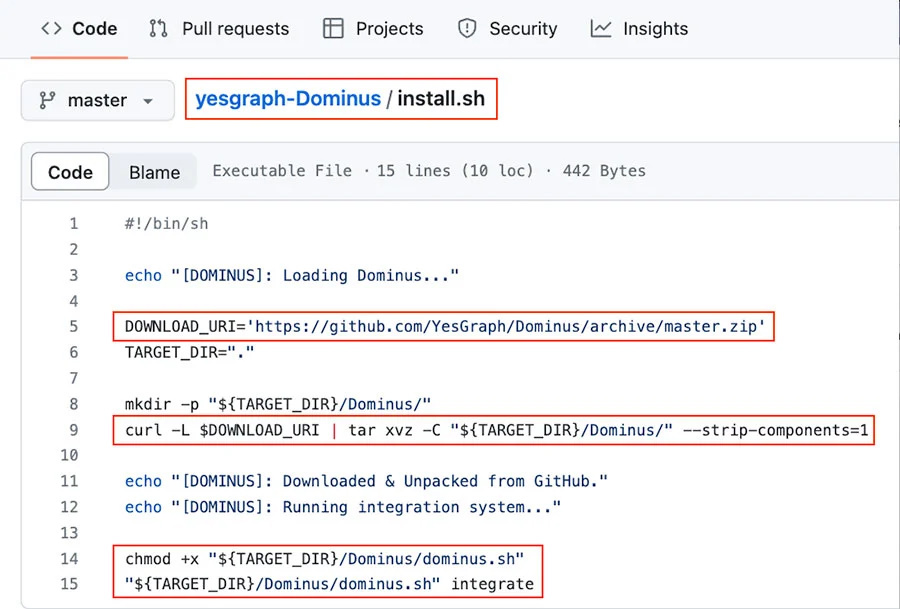

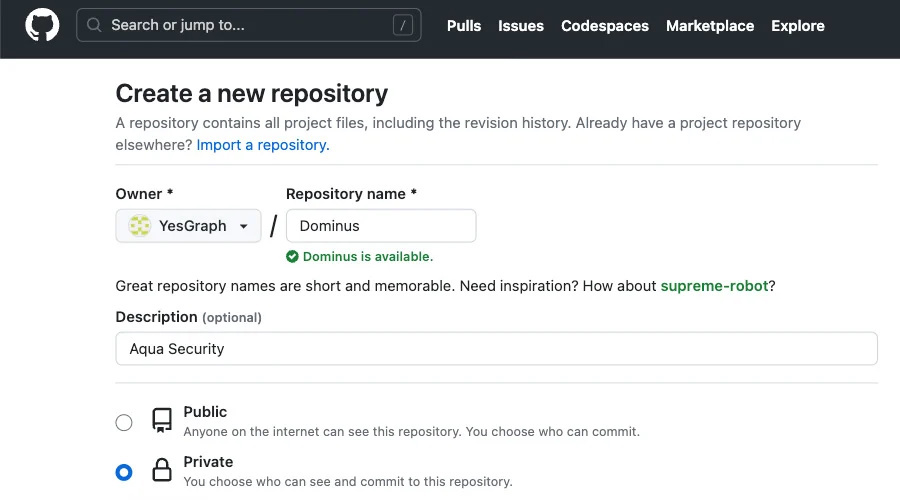

Aqua Nautilus 使用 Lyft 进行演示,他们创建了一个虚假的存储库,并对获取脚本进行了重定向,使用 install.sh 脚本的用户将在不知不觉中自己安装上带有恶意代码的 Lyft,截至发稿,Lyft 的漏洞已经被修复。

▲ 图源 Aqua Nautilus

▲ 图源 Aqua Nautilus

研究人员同时发现谷歌在 GitHub 中的库也存在相关漏洞:

当用户访问 https://github.com/socraticorg/mathsteps 时,将被重定向到 https://github.com/google/mathsteps 因此最终用户将获谷歌的存储库。但是,由于 socraticorg 组织可用,攻击者可以打开 socraticorg / mathsteps 存储库,用户如果直接在终端中执行谷歌给的安装命令,实际上将会下载黑客替换过的恶意文件。

在 Aqua Nautilus 反馈后,谷歌目前也已经修复了这个问题。

Aqua Nautilus 表示,用户可以在 GitHub 库的旧名称与新名称之间创建链接(将旧名称重定向到新名称)来规避 RepoJacking 漏洞,IT之家的小伙伴们可以参考这里获取更多相关信息。

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK