跨网攻击:突破物理隔离网络攻击技术简介

source link: https://www.51cto.com/article/722452.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

跨网攻击:突破物理隔离网络攻击技术简介

1. 跨网攻击与防护概述

(1) 利用载体跨网窃密

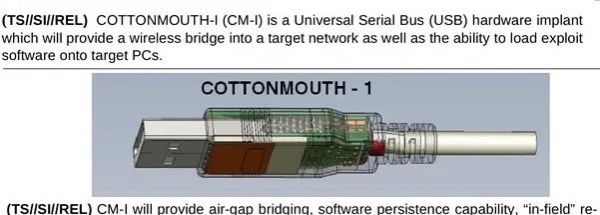

以移动存储介质为载体,以人员在涉密计算机与连接互联网计算机间交叉使用移动存储介质的行为为突破口,向计算机、移动存储介质传播“摆渡”木马病毒,收集特定信息,加密隐藏存储于移动存储介质中,待用户再次将其插入连接互联网的计算机时,木马病毒将信息回传给攻击者。例如,美国国家安全局一位工作人员在2013年就曾公开对外演示过如何通过一个改装的USB设备窃取目标计算机中的数据。以色列一家科技公司在此基础上发明了一种名为“USBee”的窃密软件,该软件不需要改装USB设备就可实现跨网窃密。这一软件可以在不同的计算机之间任意往返采集数据。其基本原理是:该窃密软件通过控制USB设备向外发送240-480MHz范围内调制有重要数据的电磁辐射信号,附近的接收器读取并解调后即可得到这些重要信息。其传输速率大约是每秒80个字节,可在10秒内窃取一个长达4096位的密钥。在普通USB设备上,传输距离约为2.7米,带线USB设备由于可将线缆作为天线使用,攻击距离可扩大到8米左右。这一技术可直接使用USB内部数据总线实现信号发送接收,不需要对设备做任何硬件改动,几乎可以在任何符合USB2.0标准的USB设备上运行。

图1 水蝮蛇攻击装备

防范对策:

严格执行保密规定,加强移动存储介质和涉密计算机管理,并对涉密信息进行加密存储。同时在涉密计算机中安装保密管理系统和安防软件,及时升级、定期查毒。

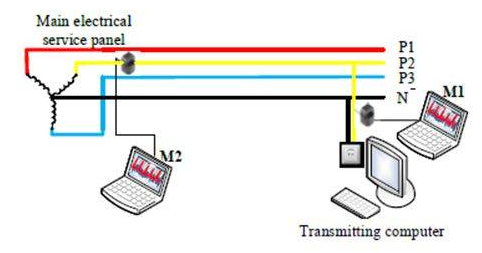

(2) 利用电力线跨网窃密

将带有“后门”的核心元器件(如:芯片)预先植入电子设备中,当设备运行后,植入的“间谍”会主动捕获来自电网上的“指令”,并将信息以特殊的电信号形式回传到电网上。需要注意的是,这种方法不仅可以获取用户的输入信息,还可以获取用户存储在计算机上的其他数据。此外,由于电源信号的参数可由“间谍”控制,所以,这种方式大大增加了攻击者的探测距离。以色列内盖夫本古里安大学的研究人员一直致力于通过旁路攻击从计算机窃取数据的研究。2018年其公开的研究成果-PowerHammer,通过电源线传播的电流波动隐蔽地窃取高度敏感的数据。电力线本来是为电力设备进行供电所必须的一种线路,而电力线上产生的电流也会随着负载的功耗进行波动,正是由于这种特性,电力线的电流波动成为攻击者利用的目标。通过这种看似“正常”微弱变化从计算机中获取敏感信息的操作完全颠覆了人们对电力线的认知,也让人们开始重视电力线的安全防护工作。

图2 PowerHammer攻击装备

防范对策:

① 电力线检测:通过监视电力线上的电流来检测隐蔽传输。连续分析测量结果可以发现隐藏的传输模式或者其操作过程与标准行为间的偏差。

② 信号滤波:将电力线滤波器(EMI滤波器)连接到主配电柜中的电力线,以此来限制由隐蔽通道产生的信号。为了防止Line level power-hammering攻击,必须在每个电源插座上安装此类滤波器。

③ 使用国产自主研发的核心元器件,或者使用保密电源,增加电源保护设备,并对存储重要、敏感的数据信息进行加密。

(3) 利用声音跨网窃密

利用声音跨网窃密的典型代表是以色列本古里安大学的研究人员开发的基于风扇噪声的“Fansmitter”和基于硬盘读写噪声的“DiskFiltration”窃密软件。Fansmitter的原理是:在目标计算机上安装这一软件,控制目标计算机风扇(图3中A)以两种不同的转速旋转,并以此产生不同频率的噪音,分别对应二进制代码中的0和1,然后利用这些噪声来窃取数据。目前这一技术可以控制处理器或机箱的风扇,并在1—4米内有效,可使用智能手机(图3中B)或专门的录音设备记录风扇噪音。由于目前大多数计算机和电子设备都配备有散热风扇,所以从某种程度上来说,这类设备都存在遭到这一技术攻击的风险。DiskFiltration的基本原理是:在目标计算机上安装并运行这一窃密软件,当找到密码、加密密钥以及键盘输入数据等有用数据后,就会控制硬盘驱动器机械读写臂运行产生特定的噪音,通过接收处理这些噪音信号就可提取相应的数据。目前这种技术的有效工作距离只有6英尺,传输速率为每分钟180位,能够在25分钟内窃取4096位长度的密钥。这一窃密软件也可运行在智能手机或其他带有录音功能的智能设备中,它会对某一频段的音频信号进行监听,并且以每分钟180位的速度来解析音频信号中的数据,有效距离最大为2米。

图3 Fansmitter攻击场景

防范对策:

给计算机换上非机械结构的固态硬盘,利用硬盘噪音窃密方法就会完全失效;在物理隔离设备附近使用信号干扰器或禁止使用手机等,可有效防止攻击者接收来自物理隔离设备发出的泄密信号等。

(4) 利用电磁跨网窃密

以色列特拉维夫大学的研究人员演示了一种利用设备电磁辐射从物理隔离网络中提取数据的方法,其基本原理是:向目标计算机发送一段经过精心设计的密文,当目标计算机在解密这些密文时,就会触发解密软件内部某些特殊结构的值。这些特殊值会导致计算机周围电磁场发生比较明显的变化,攻击者可以利用智能手机等设备接收这些电磁场波动,并通过信号处理和密码分析反推出密钥。另外,在2015年美国“黑帽”黑客大会上,研究人员还演示了一种名为“Funtenna”的窃密技术,其基本原理与上述方法类似。攻击者首先在打印机、办公电话或计算机等目标设备中安装恶意软件,恶意软件通过控制目标设备的电路以预设频率向外发送电磁辐射信号,攻击者可使用收音机天线来接收这些信号,并转化为数据。当然,这一距离不能间隔太远,否则信号衰减会导致数据传输错误。这一技术可以将任何隔离的电子设备变成信号发射器并向外传送数据,从而躲避网络流量监控和防火墙等传统安全防护措施的检测。

防范对策:

使用防电磁辐射泄露或低电磁辐射泄露的电子设备;为电子设备加装电磁屏蔽设施、设备(如:屏蔽间、屏蔽罩)。;使用干扰器。

(5) 利用热量跨网窃密

如图 2 所示,计算机在运行时,CPU、显卡以及其他主板组件会散发出一定的热量,而根据工作负载量的大小,计算机则会产生不同级别的热量。为了监控温度,计算机有一系列自带的热量传感器,以探测温度波动,并启动相应的内置风扇,甚至强制关机以避免对设备的破坏。基于对电脑散热及其内置传感器所进行的研究,研究人员研发出一种名为BitWhisper 的攻击方法。通过该方法,攻击者可以直接向物理隔离的计算机系统传送指令或盗取数据。

工作过程为:首先需要双方的计算机系统事先被恶意程序感染。然后,发送方计算机通过调整自身温度和接收方计算机进行通信,过程中需借由内置热量传感器来探测温度变化,并将其转换成“0”和“1”。

图4 主板组件散发出的热量

防范对策:

严格物理隔离涉密计算机,严格监控使用的载体介质,防止被恶意程序感染,可以有效的阻断此类攻击。

跨网攻击再一次印证网络安全是相对的不是绝对的。网络窃密与反窃密技术始终在动态中发展、在博弈中消长。上述几种新型跨网攻击技术的出现再次证明,任何网络安全技术、措施和手段带来的安全性都是相对的,因此,没有绝对安全的网络。同时,我们需要高度警惕跨网攻击威胁物理隔离网络安全,通过剖析上述跨网攻击技术表明,新型跨网攻击方法具有很强的隐蔽性,能在不知不觉中获取物理隔离网络的重要信息,因为针对的攻击机理不同,传统方法已经难以应对此类新型威胁。另外,采取针对性的措施可以有效防御跨网渗透,上述跨网攻击技术在理论上是完全可行的,也得到了实验验证,但在实际运行操作中,仍然有诸多限制条件,只要有针对性地采取相应措施,就可以大幅减少此类技术的威胁。最后就是必须加强监控物理隔离网络,上述跨网攻击技术,通常需要在较近的距离才能实现模拟信号的稳定收发,而一些重要核心网络的计算机终端通常处于安保措施比较严格的封闭场所内,提升了接触式攻击的成本和难度,只要内部人员管控到位,遭受跨网攻击的风险就相对较小。

[1] 美国网络空间攻击与主动防御能力解析——用于突破物理隔离的网空攻击装备[J].网信军民融合,2018,0(5):47-48.

[2] 陈甜甜.以色列本·古里安大学突破物理隔离网络攻击方法综述[J].中国安防,2022(Z1):117-126.

[3] 谭丁维. 物理隔离环境下基于音频的隐蔽通信关键技术研究[D].国防科技大学,2019.DOI:10.27052/d.cnki.gzjgu.2019.001011.

[4] 王翀,王秀利,吕荫润,张常有,吴敬征,关贝,王永吉.隐蔽信道新型分类方法与威胁限制策略[J].软件学报,2020,31(01):228-245.DOI:10.13328/j.cnki.jos.005878.

[5] 刘文斌,丁建锋,寇云峰,王梦寒,宋滔.物理隔离网络电磁漏洞研究[J].强激光与粒子束,2019,31(10):90-94.

[6] 李静,范小娇,肖飒,郭海波.针对物理隔离攻击的安全防护技术研究[J].兵器装备工程学报,2022,43(08):216-222.

[7] 马承振,邱扬,郑洪鹏. 计算机显示系统的电磁信息泄漏分析[C]//.第28届全国电磁兼容学术会议论文集.[出版者不详],2022:39-43.DOI:10.26914/c.cnkihy.2022.028627.

</article

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK