2022企业漏洞管理状况调查:七成企业缺乏有效的漏洞管理计划

source link: https://www.51cto.com/article/719163.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

2022企业漏洞管理状况调查:七成企业缺乏有效的漏洞管理计划

未修复的IT系统漏洞就同敞开的大门,可任由恶意攻击者畅行。安全团队必须快速找到并关闭那些敞开的大门,才能确保其企业的信息化系统应用安全。然而,发现未知的漏洞是一项挑战,有效管理并快速响应已知的漏洞则是另一项挑战。做好漏洞管理工作的前提是发现风险,如果没有基于风险的漏洞管理方法,企业将无法面对不断增长的漏洞威胁。

为了更好地了解当前企业漏洞管理现状,安全服务公司NopSec日前针对426名企业安全管理者进行了专项调查,报告研究发现,70%的受访者表示对目前的漏洞管理计划(VMP)并不满意,其中34%的受访者更是认为,他们所在企业目前还没有明确的漏洞管理计划,存在较严重的安全威胁隐患。

- 围绕可利用性和关键性对安全风险进行优先级排序是开展漏洞管理的首要目标。其他关键目标还包括未知漏洞识别和企业外部攻击面管理等;

- 影子IT将是企业未来漏洞管理中的主要挑战,这将严重降低企业对所有安全风险的可见性。而缺乏专业的安全人员修复漏洞是另一个重大挑战;

- 威胁情报在漏洞管理中的应用不足,有53%的受访者表示他们的组织还没有使用第三方威胁情报,例如渗透测试、漏洞披露以及IP或域名声誉评分;

- 目前的漏洞修补时间过长。只有18%的受访者表示漏洞会在发现后的24小时内修复,62%的受访者表示需要超过48小时或更长时间来修复已知的严重漏洞;

- 利用漏洞发起的攻击比以往任何时候都更加复杂。过半数受访者表示他们能够感受到攻击的复杂性正在增加。

漏洞管理现状调查

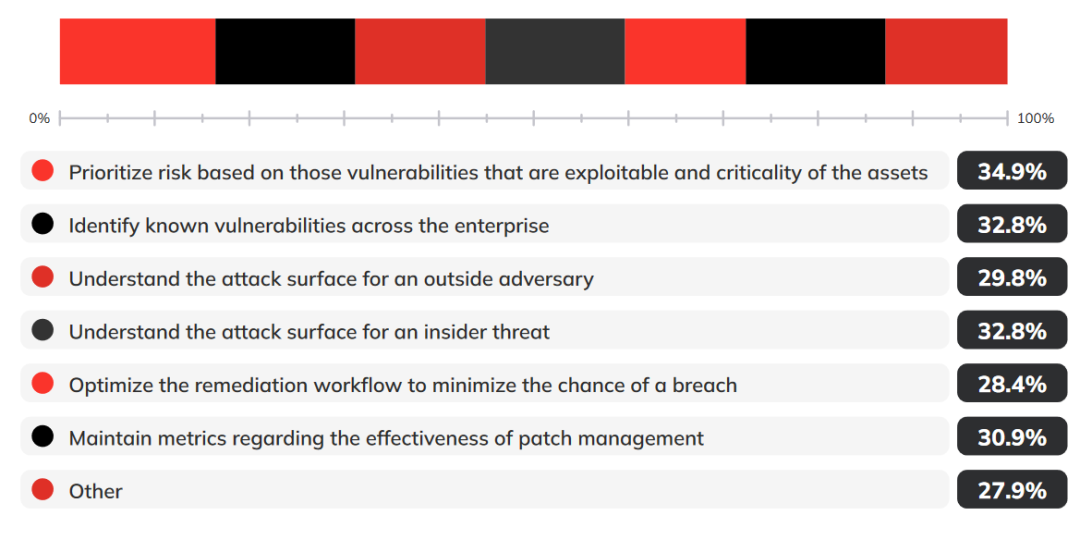

1.企业实施漏洞管理计划(VMP)的目标是什么?

调查显示,当被问及“您认为您希望通过漏洞管理计划(VMP)实现的最高目标是什么?”时,34.9%的受访者认为首要目标是“根据对组织构成的风险确定其漏洞修复和缓解工作的优先级”,而漏洞的可利用性和暴露资产的重要性将是用于确定其优先级的标准。

【希望通过漏洞管理计划(VMP)实现的最高目标】

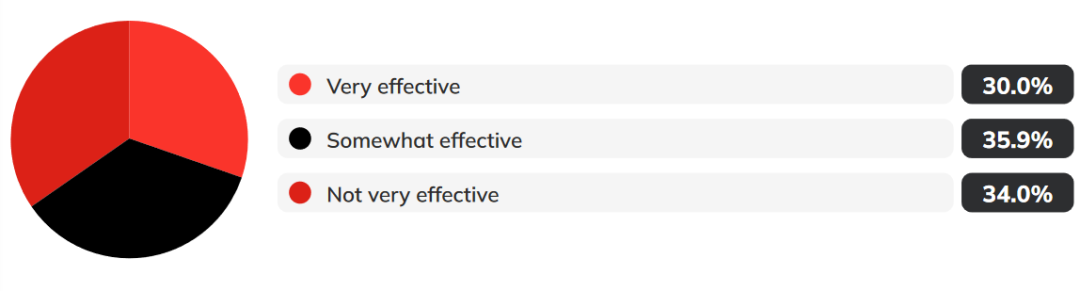

2.企业目前漏洞管理计划的有效性如何?

而当被问及“对当前漏洞管理计划的整体有效性的印象”时,70%的受访者表示他们的VMP只是有些效果或不太有效,其中34%的受访者认为是无效的。只有不到三分之一(30.1%)的受访者表示拥有非常有效的VMP。

【当前漏洞管理计划的整体有效性】

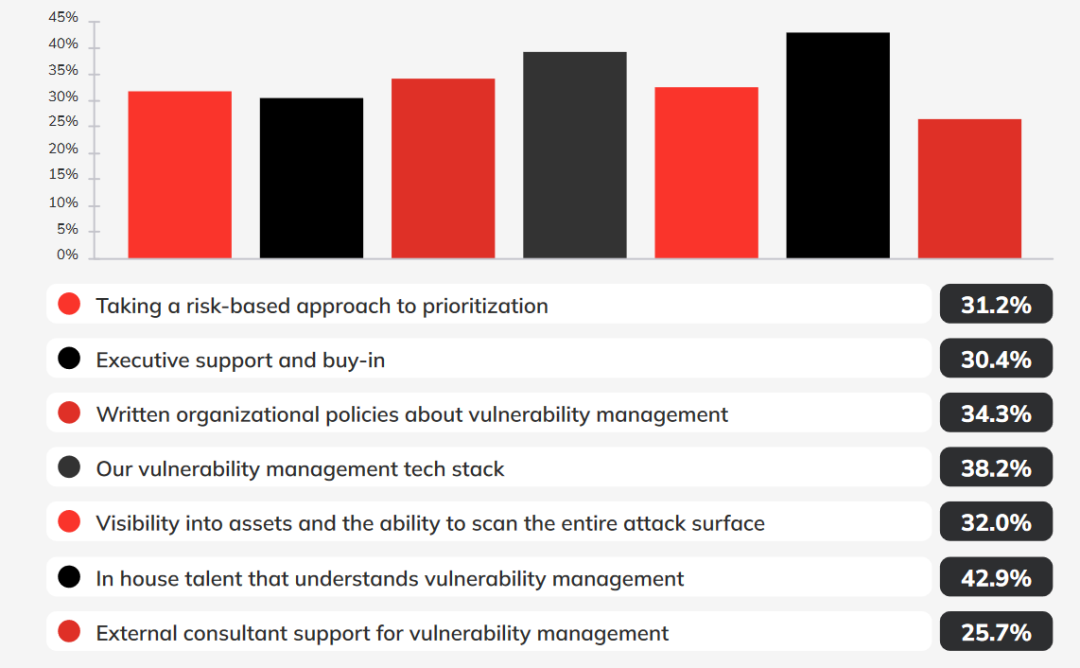

3.影响漏洞管理计划有效性的首要因素是什么?

通过调查那些回答称“拥有非常有效的VMP”的组织,结果发现,影响VMP有效性的首要因素(占43%)是其组织内部了解漏洞管理的人才。这些组织一般都有吸引和留住顶尖网络安全人才的战略,但鉴于安全行业正在经历的巨大技能缺口,这种回应也表明需要更自动化的漏洞管理解决方案。

【影响VMP有效性的关键因素】

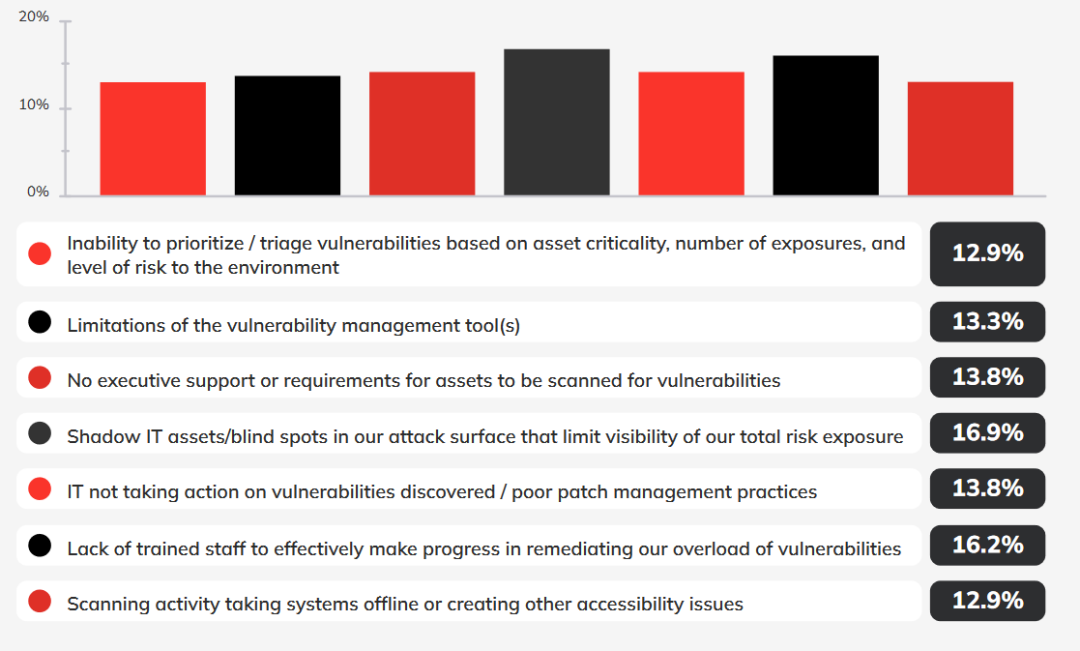

4.漏洞管理面临哪些挑战?

调研发现,“影子IT限制风险暴露的可见性”是本次受访者认为的漏洞安全管理最大挑战。此外,16.2%的受访者认为“缺乏训练有素的员工来修复漏洞”也给漏洞管理造成很多困难。13.9%受访者认为,开展常态化的漏洞扫描与发现工作难以得到公司管理层的支持。

【漏洞管理面临的重大挑战】

5.企业最常用的漏洞扫描类型是什么?

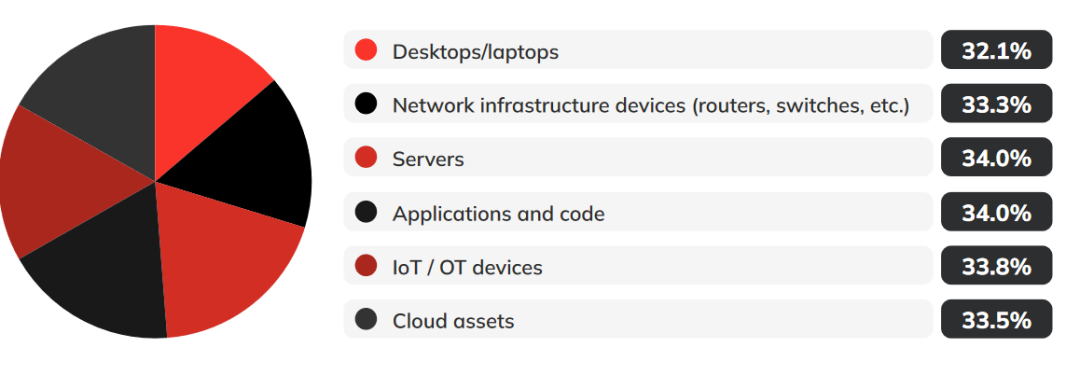

那么,安全团队目前正在执行什么类型的漏洞扫描呢?结果几乎平分秋色,受访者表示服务器、应用程序和代码是他们扫描最多的内容(各占34%)。另外33.8%为物联网和OT设备;33.5%为云资产;33.3%为网络基础设施设备(如路由、交换机等);32.1%为台式机/笔记本电脑。

【漏洞扫描类型分布】

6.企业会在漏洞管理中使用第三方威胁情报吗?

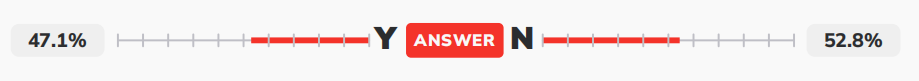

当询问受访者“是否利用第三方供应商提供威胁情报数据”时,令人惊讶的结果是,52.8%的企业表示他们没有从外部资源中获取有关漏洞威胁的信息。

【第三方威胁情报应用调查】

7.企业是否对漏洞进行风险优先级评估?

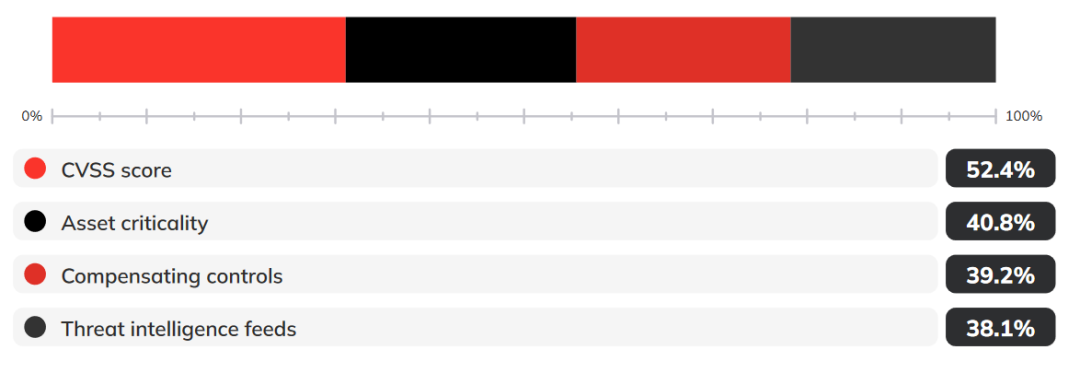

57.5%的受访者表示,他们的公司没有使用基于风险的评级系统来确定漏洞的优先级。因此可以这样认为,多数公司仍然是以“先识别、先修复”的方式来进行漏洞修复工作。而对于那些评估漏洞风险等级的企业,他们所依据的评估工具包括:52.4%为CVSS评分;40.8%为资产重要性;39.2%为补偿控制;38.1%为威胁情报源。

【漏洞风险等级评估工具】

8.企业是否对漏洞修补时间有明确要求?

单个漏洞在网络或应用程序中存在的时间量通常取决于漏洞带来的风险。只有28.2%的受访者表示他们的组织已经标准化了服务水平协议(SLA),以明确修复漏洞的速度。但需要注意的是,不使用基于风险的优先级方案的组织将难以构建有意义的SLA。

而在这些明确修复漏洞速度的企业中,20.4%的企业表示,他们要求在发现关键漏洞后48小时内对其进行修补;15.9%的企业在72小时内修复;16.2%的企业在1周内修复;15.9%的企业在2周内修复。只有17.8%的企业表示这些CVSS评分9.0及以上的高危漏洞需要在发现后的24小时内进行修复。

【漏洞修复时间】

9.漏洞数量的增长趋势如何?

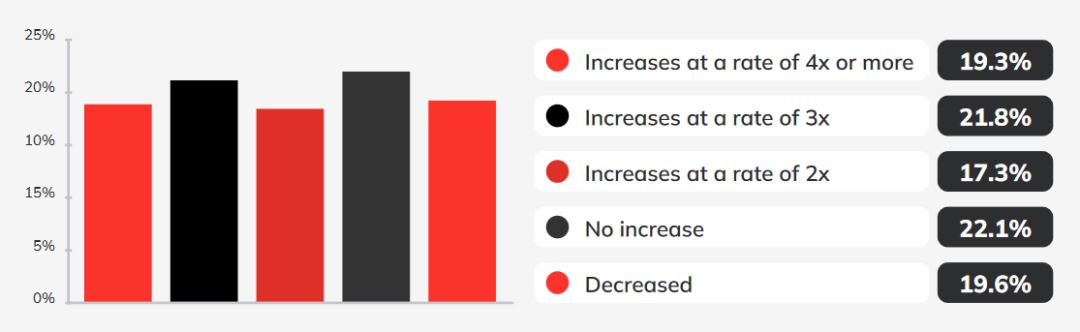

报告研究发现,在过去12个月中,跟踪漏洞数量的公司中有58%的报告称漏洞数量翻了一番、三倍或四倍。其中,17.3%报告翻了一番;21.8%报告翻了三倍;19.3%报告翻了四倍。只有22.2%的报告称漏洞数量没有增加,19.6%的报告称观察的漏洞数量减少了。

尽管漏洞在增加并且攻击的复杂性也在增加,但大多数组织仍然没有对漏洞进行风险评估,不依赖外部威胁情报,或者规定必须以多快的速度修补漏洞。对于正面临日益严峻的威胁形势的现代组织来说,这些都不利于可持续性发展。

【过去一年中,跟踪到的漏洞数量变化状态】

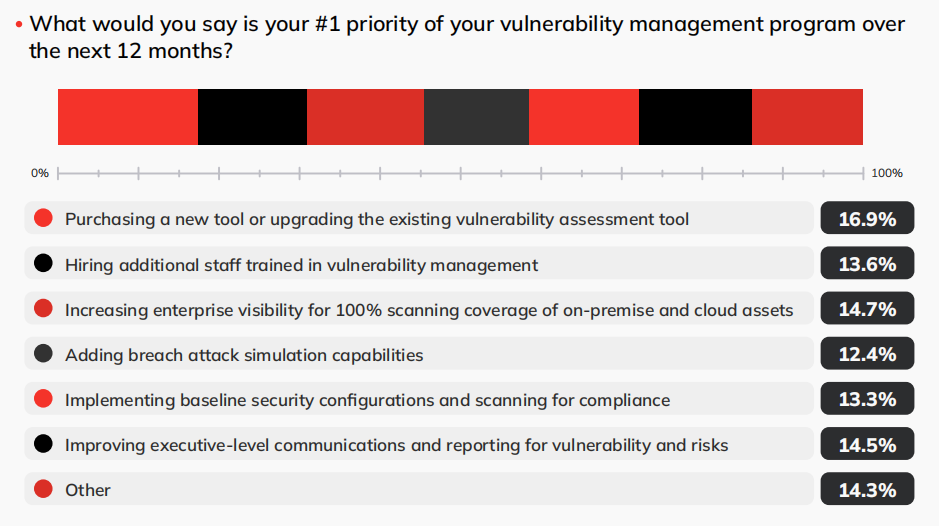

10.企业最关注的漏洞管理事项是什么?

16.9%的受访者表示,其所在的企业将会购买新工具或升级他们现有的漏洞评估工具;14.7%的受访者表示需要提高企业的安全风险可见性,实现100%的本地和云上资产漏洞扫描覆盖率;14.5%的受访者表示要改进漏洞管理制度中的沟通和报告流程;13.6%的受访者表示要雇用更多受过漏洞管理培训的员工;13.3%要实施基线安全配置并扫描合规性;12.4%的受访者则表示要添加攻击模拟的功能。

【未来一年企业在漏洞管理中的重点工作】

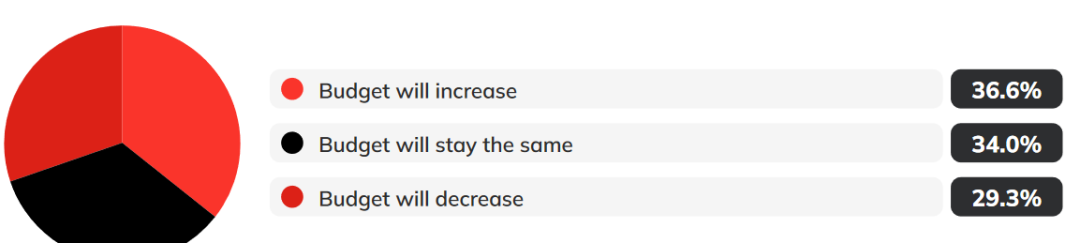

11.企业用于漏洞管理的预算会如何变化?

当被问及未来12个月他们所在企业的漏洞管理预算将如何变化时,36.6%参与预算相关决策的人预计预算会增加,34%认为预算会基本持平,而有29.3%的人预计他们的预算会缩减。

【未来一年漏洞管理预算变化】

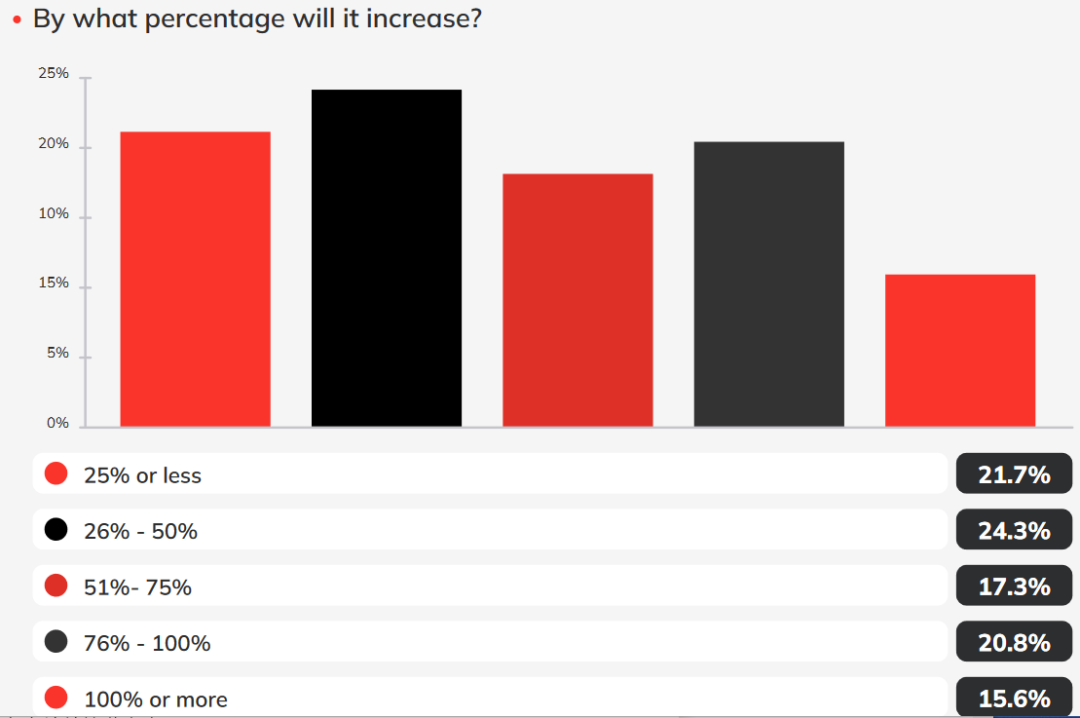

24.4%的受访者预计漏洞管理预算会呈现26%至50%的适度增长,只有21.7%的人预计会低于这个水平(25%及以下)。此外,17.3%的人乐观地认为预算会增长51%-75%;20.8%的人认为预算会增长76%-100%;甚至15.7%的人期待预算增加100%或更多。

【未来一年企业漏洞管理预算增长率】

参考链接:

https://www.nopsec.com/wp-content/uploads/2022/06/NopSec-State-of-Vulnerability-Management-Report-2022.pdf

</article

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK