阿里云安全中心之漏洞修复优秀实践

source link: https://netsecurity.51cto.com/article/714482.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

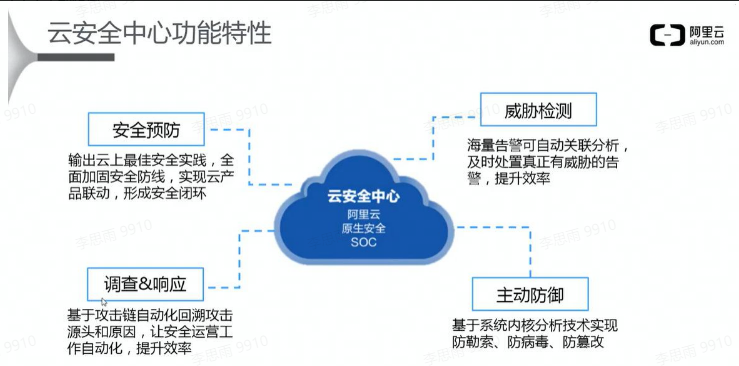

一、云安全中心简介

云安全中心是一个实时识别、分析、预警安全威胁的统一安全管理系统,通过防勒索、防病毒、防篡改、镜像安全扫描、合规检查等安全能力,实现威胁检测、响应、溯源的自动化安全运营闭环,保护云上资产和本地服务器。

- 对多种网络和主机日志进行检索,调查访问量,统计和分析各维度的原始日志信息。

- 监控AK泄露、网络入侵事件、DDoS攻击事件、ECS恶意肉鸡等行为,并对ECS开放的端口进行实时监控。

- 对ECS中发生的入侵事件(例如:Webshell、恶意软件、核心数据被加密勒索等)进行回溯,发现入侵的原因和全过程。

- 多云资产接入功能。

1、云安全中心可以为我们提供哪些安全保障?

(1)安全预防

- 漏洞扫描与修复:主流系统、软件漏洞扫描,并支持漏洞一键修复。

- 云平台配置检查:基于云平台安全实践,联动云产品能力形成安全闭环。

- 基线检查:基于阿里云最佳配置核查清单,降低配置不当引起的风险。

(2)主动防御

- 防勒索、防病毒:实时拦截已知勒索病毒、挖矿、蠕虫、DDoS等七类病毒。

- 防篡改:防止网站被植入涉恐涉政、暗链、后门等,保障网页正常。

- 应用白名单:防止未经授权的应用异常启动,影响业务正常运行。

(3)威胁检测

- 250+威胁检测模型:为您提供全链路的威胁检测能力,让黑客无处遁形。

- 告警自动化分析关联:自动关联告警、识别低危异常形成的入侵,提升运营效率。

- 安全态势:安全大屏知己、知彼、知威胁多维度展现网络安全态势。

(4)调查&响应

- 自动化攻击溯源:自动溯源攻击源和原因,帮用户了解入侵威胁,快速响应。

- 日志分析&审计:提供日志审计、分析能力,提供攻击追溯、合规的平台。

(5)容器安全

- 镜像漏洞扫描:支持容器镜像的深度漏洞扫描,提供漏洞修复方案。

- 容器威胁检测:容器运行时刻及容器K8S威胁检测。

- 容器防火墙:为容器环境提供访问控制策略的智能学习、告警、拦截的一体化网络防火墙服务。

为什么做云安全扫描。

2、云安全中心适合哪些应用场景?

等保合规场景、混合云主机安全场景、容器安全场景。

3、为什么选择云安全中心?

云安全中心能够统一管控所有资产并实时监控云上业务整体安全,上千台服务器中的漏洞、威胁和攻击情况一目了然;并且,针对检测到的漏洞和风险配置项提供监控与修复服务。

- 对于个人、业务量不大且不重要的用户:选择基础版功能(不付费)。

- 对于企业级、流量大的用户:选择高级版、企业版等强大的防护功能来抵御攻击。

二、漏洞扫描

云安全中心支持上万种漏洞扫描&修复,漏洞扫描又分为周期性自动扫描漏洞和手动扫描漏洞。

1、手动扫描&导出

手动扫描可以获取最新的漏洞信息:

2、自动扫描

在漏洞管理设置中设置自动扫描的周期:

3、API调用

前提条件:

子账户授权云安全中心权限,生成AKSK信息。

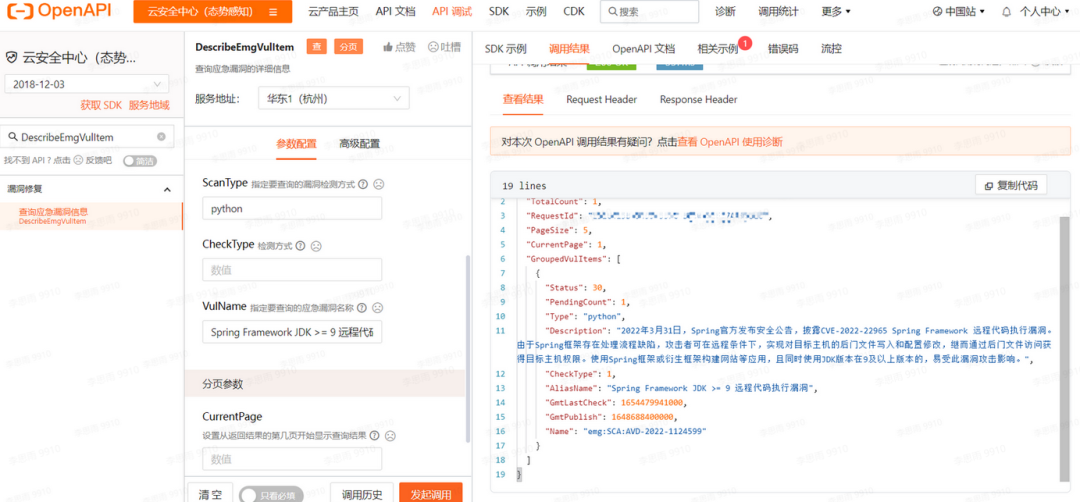

(1)扫描获取特定应急漏洞的名称信息

https://help.aliyun.com/document_detail/421691.html示例:扫描Spring Framework JDK >= 9 远程代码执行漏洞 。

参数配置:

*JSON

Lang:zh

RiskStatus:y

ScanType:python

VulName:Spring Framework JDK >= 9 远程代码执行漏洞*查看结果:

Apache

{

"TotalCount": 1,

"RequestId": "xxx",

"PageSize": 5,

"CurrentPage": 1,

"GroupedVulItems": [

{

"Status": 30,

"PendingCount": 1,

"Type": "python",

"Description": "2022年3月31日,Spring官方发布安全公告,披露CVE-2022-22965 Spring Framework 远程代码执行漏洞。由于Spring框架存在处理流程缺陷,攻击者可在远程条件下,实现对目标主机的后门文件写入和配置修改,继而通过后门文件访问获得目标主机权限。使用Spring框架或衍生框架构建网站等应用,且同时使用JDK版本在9及以上版本的,易受此漏洞攻击影响。",

"CheckType": 1,

"AliasName": "Spring Framework JDK >= 9 远程代码执行漏洞",

"GmtLastCheck": 1654479941000,

"GmtPublish": 1648688400000,

"Name": "emg:SCA:AVD-2022-1124599"

}

]

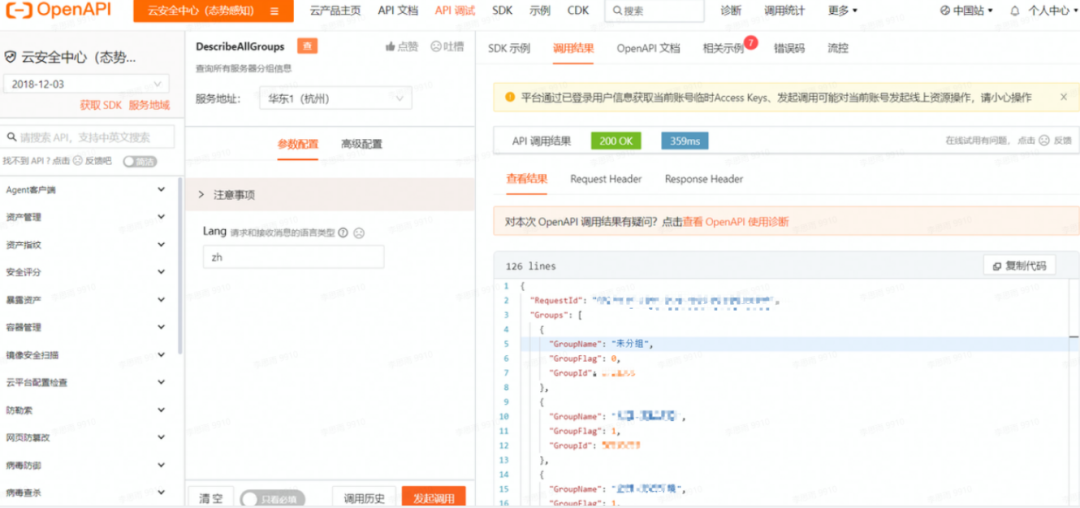

}(2)查询所有服务器分组信息

https://help.aliyun.com/document_detail/421720.html示例:

参数配置:

JSON

Lang:z查看结果:

Apache

{

"RequestId": "xxx",

"Groups": [

{

"GroupName": "未分组",

"GroupFlag": 0,

"GroupId": 123

},

],

"Count": 1

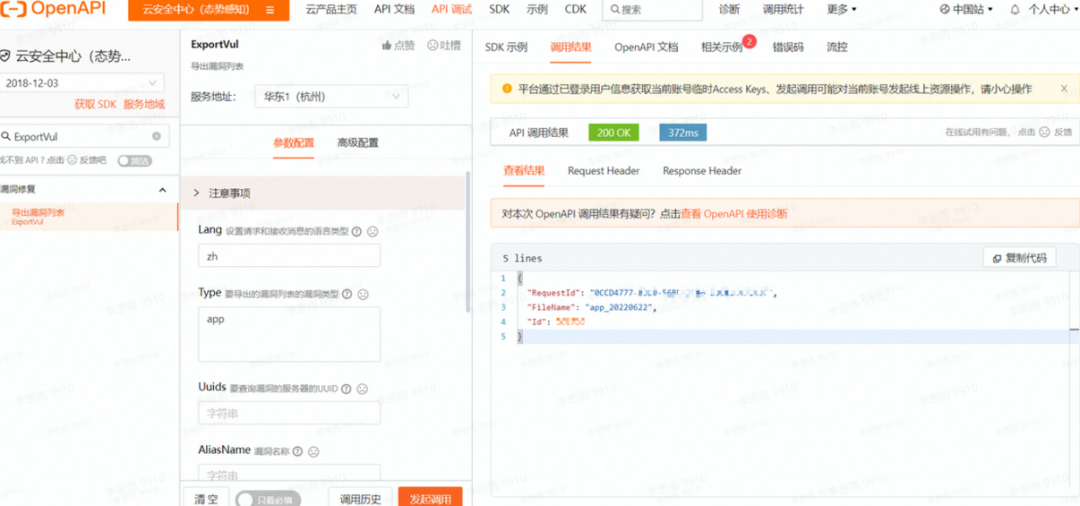

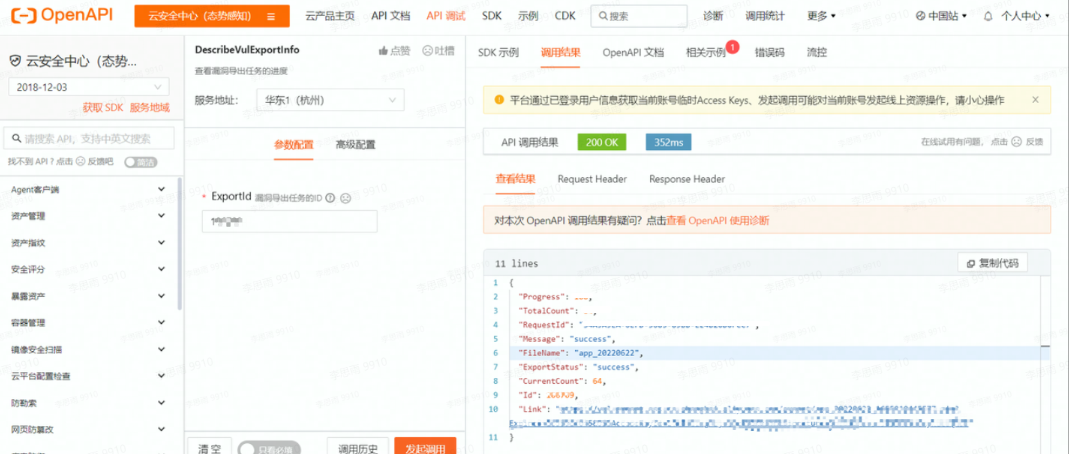

}(3)导出漏洞列表&查看漏洞导出任务的进度

- https://help.aliyun.com/document_detail/421868.html#api-detail-0

- https://help.aliyun.com/document_detail/421867.htmlExportVul

接口用于导出漏洞列表,与DescribeVulExportInfo接口配合使用。使用ExportVul接口建立漏洞导出任务之后,可调用DescribeVulExportInfo接口录入漏洞导出任务的ID,查看漏洞导出任务的进度。

示例:导出groupID为123的资产组的未修复软件漏洞:

参数配置:

JSON

Lang:zh

Type:app

Dealed:n

GroupId:123查看结果:

Apache

{

"RequestId": "xxx",

"FileName": "app_20220622",

"Id": 321

}

参数配置:

JSON

ExportId:321查看结果:

Apache

{

"Progress": 100,

"TotalCount": 64,

"RequestId": "xxx",

"Message": "success",

"FileName": "app_20220622",

"ExportStatus": "success",

"CurrentCount": 64,

"Id": 321,

"Link": "https://vul-export.oss-cn-shanghai.aliyuncs.com/export/xxx

}

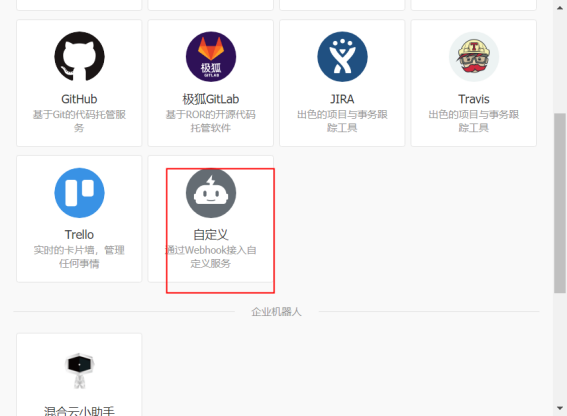

4、钉钉告警群

在云安全中心-设置-通知中可以添加钉钉告警机器人,根据资产分组或通知范围设置告警;webhook地址在添加钉群自定义机器人后生成 。

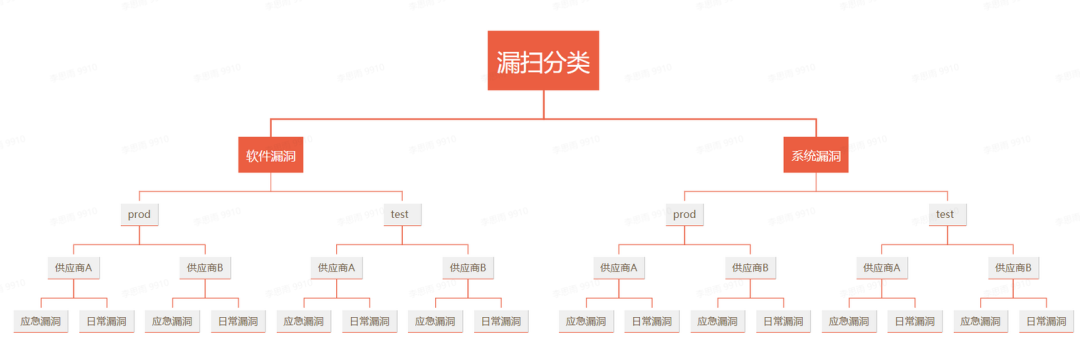

5、漏洞分类

按照漏洞类型可分为系统漏洞与软件漏洞,各个环境又都分为日常漏洞和应急漏洞。

三、漏洞修复

云安全中心支持对主流漏洞类型进行检测并提供一键修复功能:

- 一键修复Linux软件漏洞后,Linux系统的YUM源包管理系统会对漏洞补丁安装包进行自动下载、安装和清理(漏洞修复完成3天后自动清理),无需手动操作。

- 一键修复Windows系统漏洞后,云安全中心Agent会自动下载、安装和清理漏洞补丁安装包,无需手动操作。漏洞修复完成超过3天后,如果安装包未被及时清理掉,可手动清理漏洞补丁包。

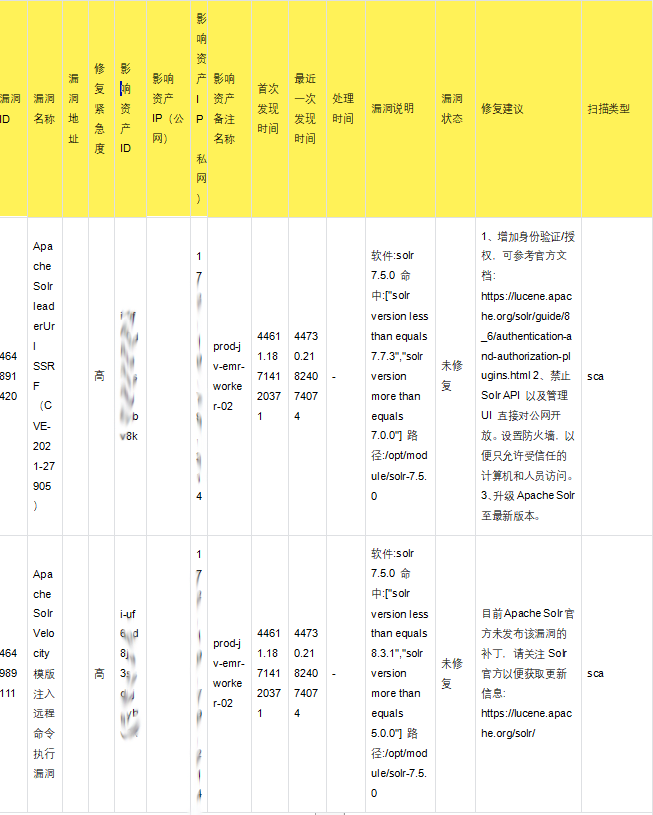

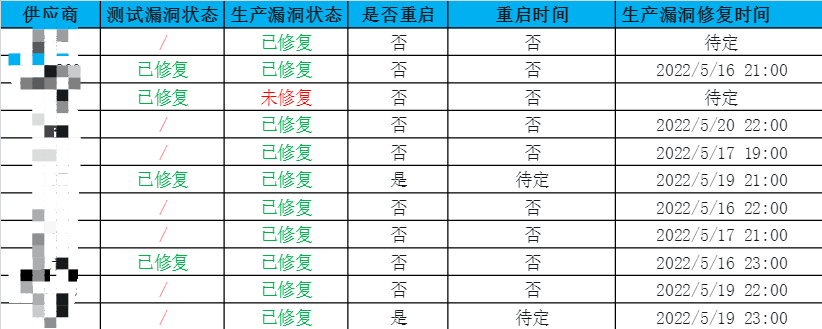

开始漏洞修复前一般会列出一个修复进度表,如图:

1、系统漏洞

(1)预约修复时间

a、预约要素

- 钉群:供应商群

- 艾特:供应商负责人

- 原因:说明来由

- 事项:要干什么

- 时间:什么时候做

- 分工:我们做什么、供应商需要配合什么

b、参考模板(根据实际情况更改)

测试环境:

@xx,hello,近期我们会开始修复非生产环境的系统漏洞,方便问下你们什么时候可以协助升级下。 修复内容: 1. xxx主机的xxx漏洞 2. xxx主机的xxx漏洞 3. xxx主机的xxx漏洞 我们的操作项 1. 修复漏洞 2. 确认服务器是否重启成功 3. 确认漏洞是否修复成功 需要你们配合的操作项 1. 启动服务(后续我们帮忙配置开机自启) 2. 检查功能是否正常 |

待测试环境修复完成后,预约生产修复升级

生产环境:

@xx,hello,近期我们已经将非生产环境的系统漏洞修复完成,可以准备开始修复生产环境的漏洞,方便问下你们什么时候可以协助升级下。 修复内容: 1. xxx主机的xxx漏洞 2. xxx主机的xxx漏洞 3. xxx主机的xxx漏洞 我们的操作项 1. 修复漏洞 2. 确认服务器是否重启成功 3. 确认漏洞是否修复成功 需要你们配合的操作项 1. 启动服务 2. 检查程序功能是否正常 |

(2)开始修复

使用阿里云安全中心的一键扫描功能:

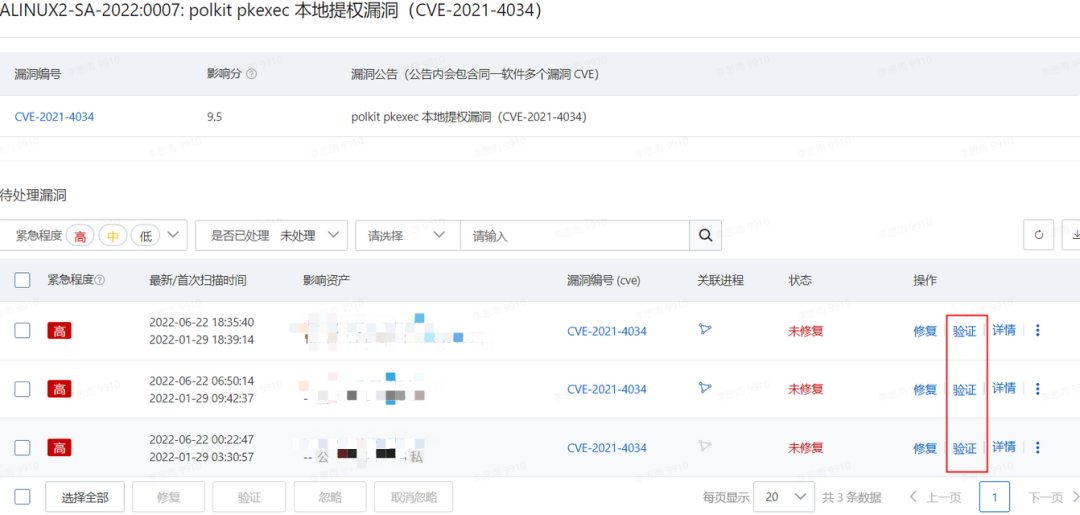

(3)验证漏洞

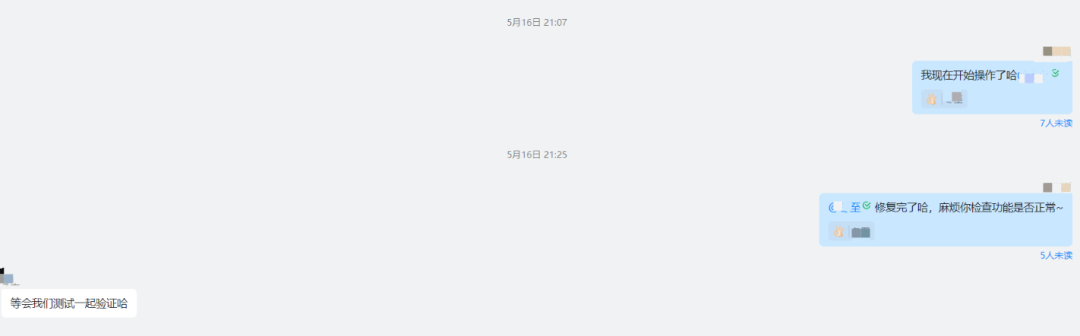

(4)通知供应商验证功能

2、软件漏洞

软件漏洞由供应商来修复,与系统漏洞同理,测试环境完成修复并验证各项功能后开始修复生产环境漏洞。

参考模板:

hello,xx,近期我们已经系统漏洞修复完成,表格中为软件漏洞具体信息,麻烦安排下修复时间,近期可对测试环境进行修复,修复完成并完成验证后再对生产进行修复,修复过程中有进度请及时与我同步。

Recommend

-

13

13

应用程序的容器化涉及将应用程序代码及其依赖项(所需的库,框架和配置文件)打包在虚拟容器中。这种方法有助于可移植性,并且可以在各种计算环境和...

-

12

12

数据库安全优秀实践-51CTO.COM 数据库安全优秀实践 作者:Harris编译 2022-02-10 10:51:35 本文将介绍数据库服务器(无论是云服务器还是您自己的服务器)的最佳安全实践,以保护专有数据并避免数...

-

12

12

企业需要了解的十个云安全优秀实践-51CTO.COM 企业需要了解的十个云安全优秀实践 作者:云联壹云 2022-02-17 10:31:42 IT 安全社区因其共享信息和解决方案的特性而备受认可。如果企业正在迁移...

-

7

7

2022年有哪些云安全优秀实践?-51CTO.COM 2022年有哪些云安全优秀实践? 作者:新睿 2022-03-29 13:35:40 对于采用公有云的企业来说,安全一直是一个主要问题。随着企业从离线网络迁移到云网络,...

-

13

13

增强企业云安全的三个优秀实践-51CTO.COM 增强企业云安全的三个优秀实践 作者:Ashok Sankar 2022-04-14 14:02:39 为确保安全团队和领导者在继续采用云计算时能够最好地保护他们的数据,以下是三...

-

11

11

云上数据安全优秀实践,你学会了吗?-51CTO.COM 云上数据安全优秀实践,你学会了吗? 作者:肖力 翻译 2022-04-22 08:10:45 HSM 是设计有物理安全方面和符合政府法规的软件安全工具的硬件。物理...

-

10

10

最近,很多业务都是在作为独立单元开发的单体应用程序上运行的。而对单体应用程序轻微调整都会影响整个过程并降低了运行速度。例如,对一小部分代码进行编辑和修改需要开发和部署一个全新版本的应用程序。而且,如果扩展单体应用程序的一些特定功能,则必须扩...

-

9

9

安全专家指责微软在修复关键漏洞上耗时长-51CTO.COM

-

8

8

IT安全风险管理是确定组织存在的安全风险并采取措施减轻这些风险的做法。这些步骤可能包括使用软件、硬件和人...

-

6

6

想了解更多关于开源的内容,请访问:...

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK