我们需要零信任网络访问2.0吗?

source link: https://netsecurity.51cto.com/article/713819.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

我们需要零信任网络访问2.0吗?-51CTO.COM

现有的零信任网络访问(ZTNA)1.0框架已经得到较广泛应用,不过有分析认为,这种技术框架并不完善,存在导致组织攻击面得不到完整保护、应用程序管理散乱以及更复杂的技术堆栈等缺陷。为了帮助现有ZTNA用户弥补技术应用中的不足,ZTNA 2.0架构应用而生。研究人员介绍,这种新架构的核心目标是实现对所有威胁途径的所有流量都要能够进行持续性信任验证和安全检查。

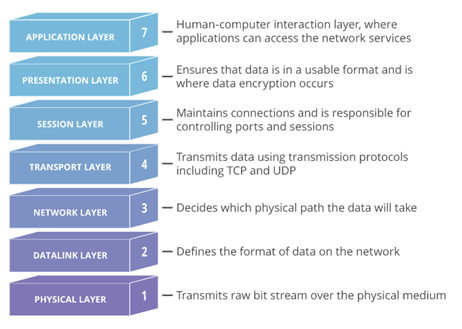

ZTNA1.0目前的缺点在于,依赖OSI模型的较低级别来连接整个企业的应用程序、平台和网络连接,因此较容易受到攻击。ZTNA 2.0的创建者认为,基于OSI模型第三层和第四层的连接,端点(人和机器)、网络流量和集成仍很容易遭到破坏。这是由于这几层上的流量依赖TCP/UDP网络协议的核心组件,以及需要依赖IP地址来定义物理路径。

批评者认为,传统ZTNA技术在实时执行最低权限访问和信任验证时极具挑战性。另一方面,随着组织虚拟员工数量急剧增多、混合云基础设施应用普及以及新的数字化业务模式,使得OSI模型中的上面几层不能够得到实时信任验证,这将导致安全防护缺口的出现。因此, ZTNA 2.0倡导者认为,从OSI模型的第三层到第七层,现在需要更严格地执行最低权限访问控制策略。

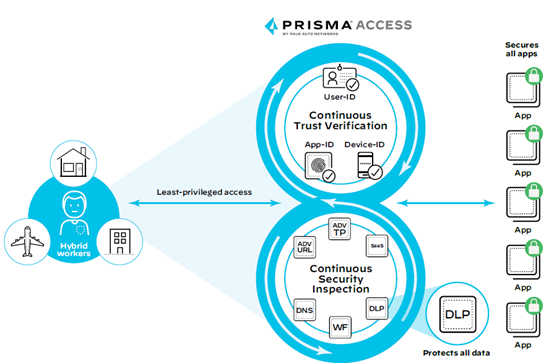

理论上说,ZTNA 2.0在技术上具有一定优势,并且已经受到行业关注。但是,ZTNA 2.0还需要通过更多的实际落地案例来表明它能够真正兑现承诺。Palo Alto 公司不久前推出了Prisma Access解决方案,代表着安全厂商正在从产品化的角度落地ZTNA 2.0。据了解,Prisma Acces可以在技术堆栈的基础架构层扩展和保护工作负载,同时为访问和完成数据交易的用户提供ZTNA 2.0安全。

Prisma Access还可以在基础架构层为设备工作负载、网络访问和数据传输实现统一的ZTNA 2.0 安全控制,目的是帮助企业整合技术堆栈,将多项不同的安全服务结合到单一平台上,技术堆栈的每一层都需要遵循ZTNA 2.0设计原则才能确保策略奏效。

ZTNA 2.0的核心概念正在落实到产品中

目前,网络攻击已达到了新的水平,很多组织的应用系统仅因为一次网络钓鱼活动就可能遭到破坏。ZTNA 2.0表明,为了有效控制企业(包括一些已建设零信任体系的组织)的防御缺口,安全团队需要更好地控制OSI模型上面几层的活动,然后尽快采取针对性的对策。ZTNA 2.0作为一项标准要真正成熟起来,还需要在众多行业有更广泛的应用和可量化的应用效果,这样其他组织才能在制定预算时说服企业管理层。

分享到微信

分享到微信  分享到微博

分享到微博Recommend

-

31

31

Gartner预测,到2020年年底,全球将部署189亿台物联网设备,在这庞大数字的背后,随之而来的安全问题也愈发重要,一旦出现网络攻击事件,将有可能造成物联网设备失控、采集到的信息被篡改,物联网平台中的敏感数据泄漏等严重后...

-

7

7

-

8

8

新闻VMware被Forrester评为零信任网络访问领导者 2021年9月3日...

-

11

11

解决 nextcloud 通过不被信任的域名访问 问题 前置条件:本文讨论的是通过docker安装的nextcloud。如果是直接在宿主机上安装,那么改好配置文件不需要重启容器。 这个问题很好解决,进入到容器,

-

6

6

实施零信任网络访问的五个优秀实践-51CTO.COM 实施零信任网络访问的五个优秀实践 作者:安全牛 2022-03-15 13:09:21 Gartner分析师最近列出了早期采用者给出的五个优秀实践供企业借鉴,这些经验...

-

12

12

iOS 连接公司 WiFi,信任了公司的 WiFi 证书,能解密我访问的流量吗(https or) V2EX ›

-

8

8

适用于小型企业的八大零信任网络访问产品-51CTO.COM 适用于小型企业的八大零信任网络访问产品 作者:Chad Kime 2022-07-20 14:05:00 许多企业的员工和承包商在家庭网络、咖啡店、酒...

-

5

5

利用零信任原则保障 Kubernetes 环境访问安全 作者:Kyle Hunter 2022-09-02 15:07:57 随着 Kubernetes 集群和容器化应用程序越来越多,组织将日益暴露在运营一两个集群时并不明显的安全风险之下。因此,平台团队...

-

5

5

如何采用零信任数据访问方法实现数据安全现代化 作者:HERO编译 2022-09-16 14:05:29 零信任架构具有以下组件:设计和实施零信任安全策略没有单一的策略,因为不同的企业有不同的目标和优先级,并且在其数据可访问...

-

4

4

区块链信任的基础:你需要了解数据透明度的四个方面藏民3小时前1617Web3 是互联网的新范例,它使人们能够以前所未有的方式进行协作。这种新的技术浪潮允许用户创建一...

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK