着急旅游?攻击者已经盯上你

source link: https://netsecurity.51cto.com/article/711356.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

着急旅游?攻击者已经盯上你-51CTO.COM

在疫情之前,热爱旅行的你可能在波光粼粼的沙滩边、可能在异域风情的丛林中、可能在白雪皑皑的山峰上。但自从疫情来袭,旅行似乎已经成为了一种奢望。当下,各国政府正在逐渐放松管控限制,包括取消旅行限制。正是大家对旅行的热切期盼空前高涨,攻击者也借助这种议题来传播恶意软件。本文介绍几例最新发现的此类攻击。

AsyncRAT - 1

安全研究人员最近发现了一个名为 itinerary.zip的恶意文件,该文件部署在 dc5b-163-123-142-137.ngrok.io上。

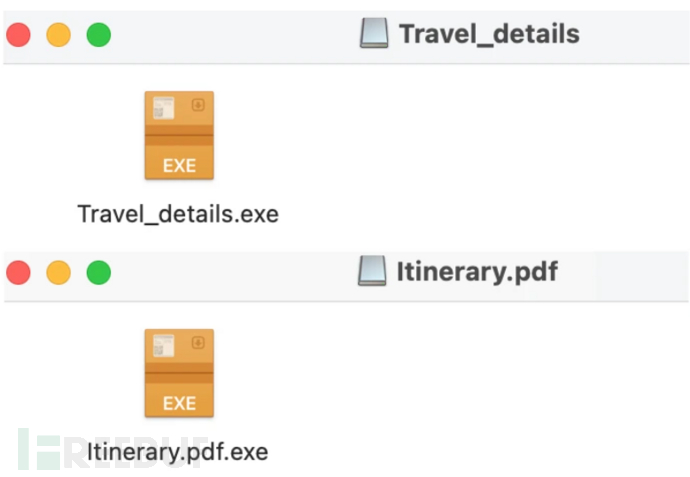

压缩文件中包含一个名为 Itinerary.pdf_____________________________________________.exe的文件,该文件是一个伪装成 PDF 文件的可执行文件。将可执行文件扩展名隐藏在超长的文件名后,是攻击者持续多年的技巧。研究人员猜测,攻击者是通过旅行相关的电子邮件或者网站引诱受害者下载恶意文件的。

运行恶意文件后,就会安装 .NET 编写的远控木马 AsyncRAT,其 C&C 服务器为 znets.ddns.net和 dnets.ddns.net。为阻碍分析,恶意样本使用了多个 .NET 混淆工具,例如 Xenocode、Babel、Yano、DotNetPatcher、CryptoObfuscator、Dotfuscator、SmartAssembly、Goliath、NineRays 和 198 Protector V2。

该恶意域名下,还部署了 travel_details.iso、activity_and_dates.iso 和 Itinerary.exe 文件。这些恶意样本也都是连接到相同 C&C 服务器的 AsyncRAT 变种。

AsyncRAT - 2

自从 Windows 8 开始,系统原生支持 ISO 文件,这也为攻击者提供了另一个攻击渠道。

另外,MOTW 强制要求下载文件必须在安全位置运行。带有 MOTW 标记的文件,需要经过额外的安全检查,如调用 Microsoft Defender 的 SmartScreen 或者其他杀软引擎扫描。而 ISO 文件格式可以避免被 MOTW 标记,也就能躲开扫描(T1553.005)。

一旦挂载 ISO 文件,就可以执行其中的 EXE 文件触发 AsyncRAT。

例如另一个 AsyncRAT 样本 Booking details.exe于 2022 年 2 月上旬被发现。所有这些样本都以旅行为主题,这意味着攻击者主要针对旅行者发起攻击。

Netwire RAT

Flight_Travel_Intinery_Details.js被部署在 Discord CDN 上,根据文件名来看,该 JavaScript 文件可能是通过电子邮件中的恶意链接或者与旅行主题相关的附件文档分发的。

JavaScript 文件最终会释放 Netwire RAT 的变种,C&C 服务器为 kingshakes1.linkpc.net。该 C&C 服务器最迟在 2021 年 5 月以来就已经被 Netwire RAT 所使用。

Quasar RAT

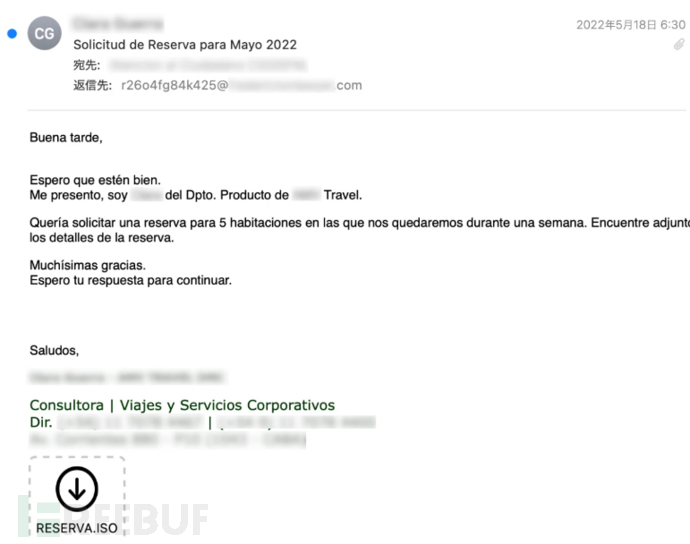

研究人员发现一个针对哥伦比亚军事组织的鱼叉邮件攻击,邮件主题为 Solicitud de Reserva para Mayo 2022(意为“2022 年 5 月的预订请求”)。

电子邮件中表示想要预定五间客房,入住一周。在附件中提供了预定详情。本次攻击中 ISO 文件中使用的是 Quasar RAT 远控木马,该木马支持:

- 从 Web 浏览器/FTP 客户端窃取密码

- 上传/下载文件

- 收集系统信息

- 编辑注册表

Quasar RAT 远控木马的 C&C 服务器为 opensea-user-reward.serveusers.com,根据遥测没有发现任何与该域名的连接,这可能表明攻击并未成功。

与该木马共用 C&C 服务器的另一个 Quasar RAT 木马,是在发现针对哥伦比亚军队攻击的第二天在中国香港发现的。

本文中介绍的攻击都并不复杂,但是攻击者利用人们在疫情隔离后热切期盼旅行的心情进行攻击。

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK