Cisco ISE 交换机AAA认证方式和全局&接口配置

source link: https://blog.51cto.com/linweiwei/5333916

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

常见的入网认证技术主要有三种:802.1X、MAB、WebAuth

802.1X

802.1x协议是基于Client/Server的访问控制和认证协议。它可以限制未经授权的用户/设备通过接入端口(access port)访问LAN/WLAN。在获得交换机或LAN提供的各种业务之前,802.1x对连接到交换机端口上的用户/设备进行认证。在认证通过之前,802.1x只允许EAPoL(基于局域网的扩展认证协议)数据通过设备连接的交换机端口;认证通过以后,正常的数据可以顺利地通过以太网端口

MAB即Mac Address Bypass,MAC地址认证。前面提到的802.1X和WebAuth的认证方式,都需要被认证终端输入指定的帐号和密码,但对于一些哑设备来说,这是无法实现的,例如网络打印机、IP电话等,MAB认证方式正是为这些设备的认证而推出的。MAB的认证过程为:一个设备接入网络之中,接入网络设备将获取到该设备的MAC地址,并自行发起校验,后台的Radius服务器会校验系统中是否已预置了该MAC地址,如果已有,则通知接入网络设备放行该终端,若没有,则拒绝该设备的网络接入

WebAuth

WebAuth也被称为WebPortal认证,其实现过程为:用户认证前无论访问任何地址,都会被重定向到一个指定的页面(称为Portal即门户页面),需要在这个Portal页面上输入帐号密码进行认证,认证通过后方可顺利上网。与802.1X相比,其后台依旧是Radius协议,只是与用户交互的部分由EAPoL变成了Http

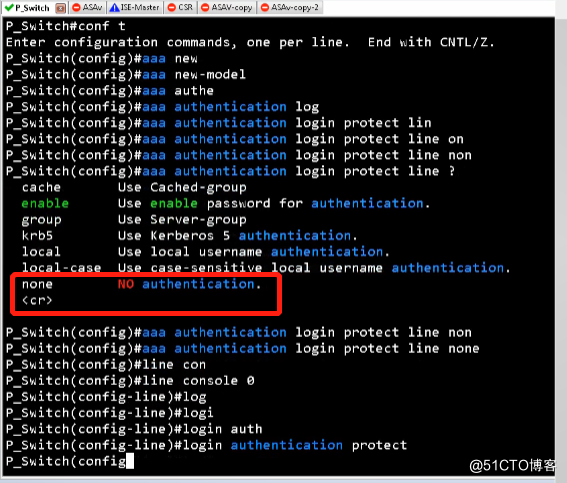

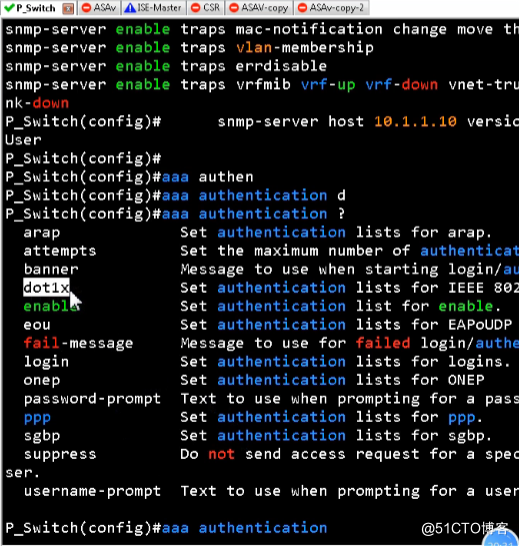

1、激活3A,同时将免3A认证部署在交换机VTY/console接口

目的是哪天忘记密码了、文档丢失了仍然可以通过console来访问而不至于重置

aaa authentication login protect line none

line vty 0 4

login authentication protect

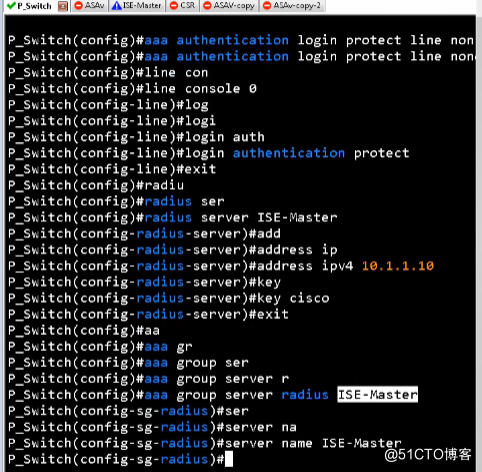

2、使用radius协议,指定3A服务器以及组名

address ipve 10.1.1.10

key cisco

aaa group server radius ISE-Master

server name ISE-Master

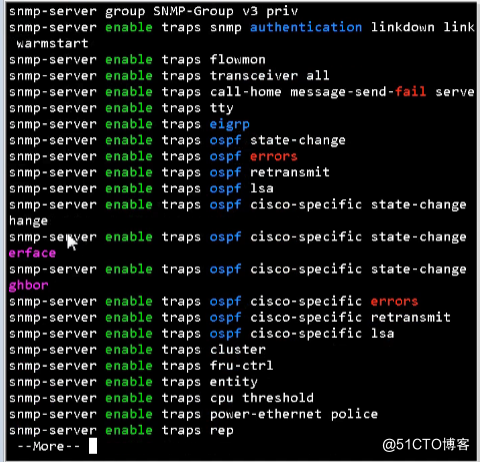

3、SNMPV3配置

snmp-server group SNMP-Group v3 priv

#创建用于认证的用户SNMP-User,隶属于SNMP-Group

#启用完整性,password为cisco

#启用加密,password为Cisco

snmp-server user SNMP-User SNMP-Group v3 auth md5 cisco priv des Cisco

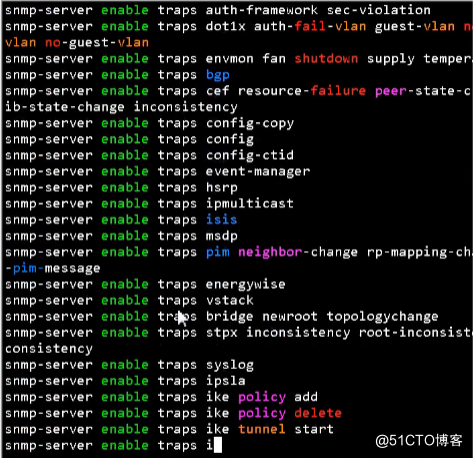

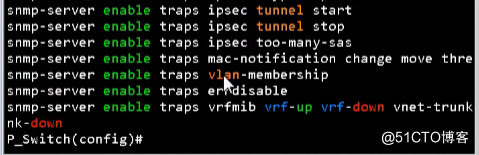

激活SNMP-Trap

snmp-server enable traps

#指定SNMP管理中心和使用的版本即认证用户

snmp-server host 10.1.1.10 version 3 priv SNMP-User

其中trap激活后可以追踪的功能比较丰富

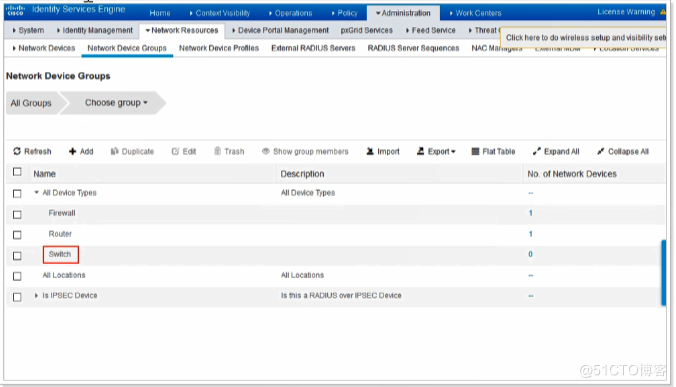

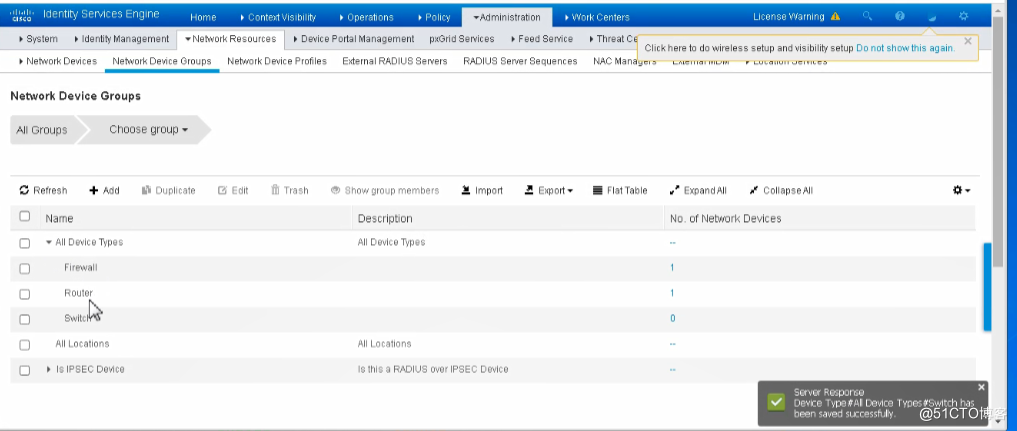

4、创建设备组

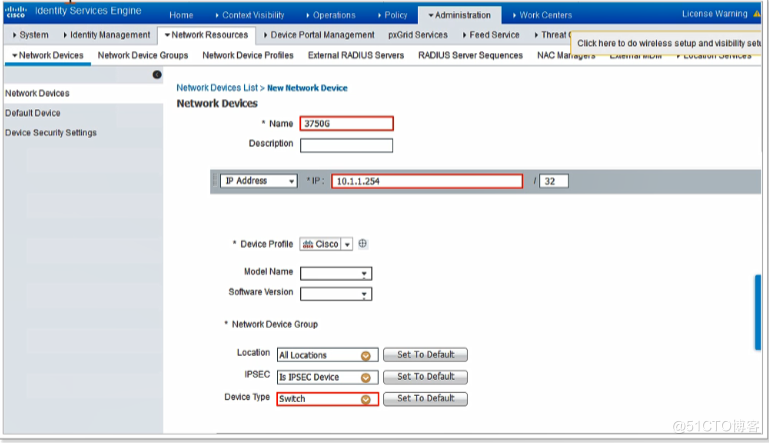

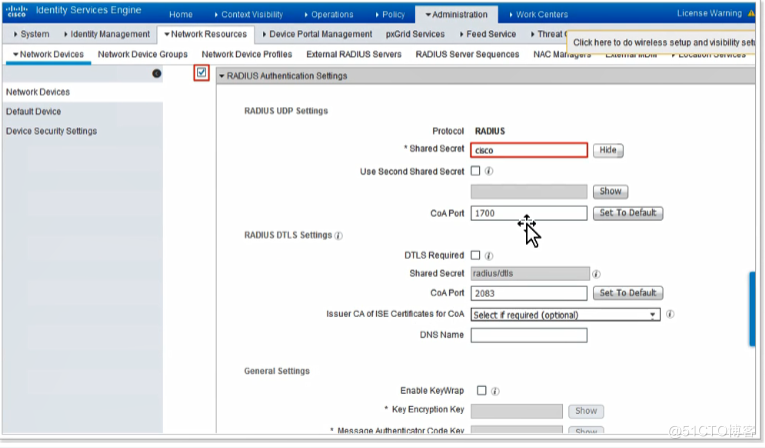

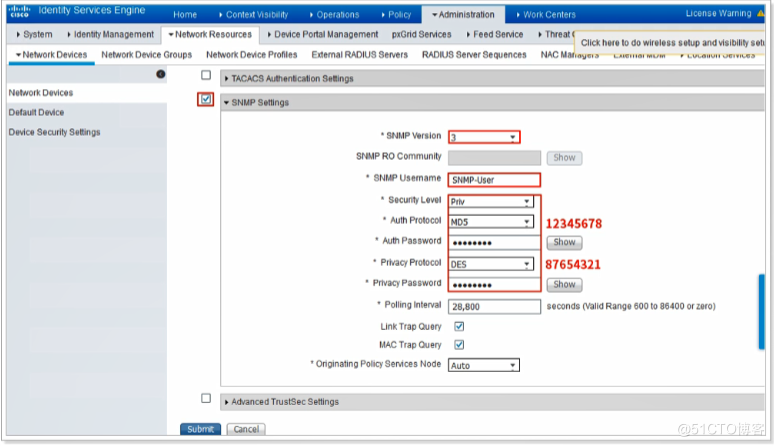

5、交换机注册到ISE

认证服务器

SNMP信息

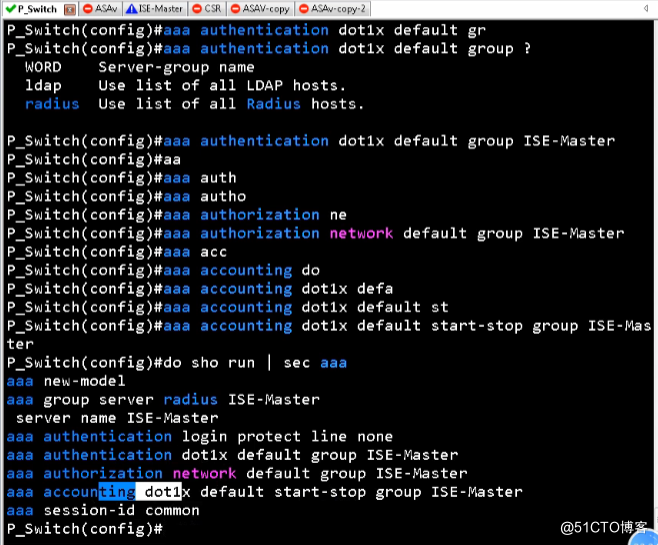

6、配置802.1x认证、授权、审计

aaa authorization network default group ISE-Master

aaa accounting dot1x default start-stop group ISE-Master

do sh run | sec aaa

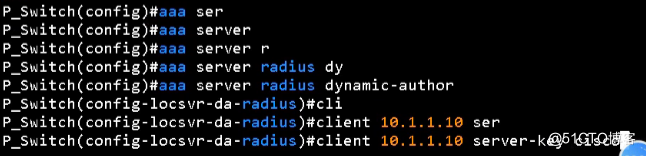

7、启用CoA,灵活授权

client 10.1.1.10 server-key cisco

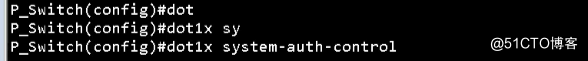

8、全局启用802.1x

全局802.1x使能后,后续具体的接口配置也要开启才算有效,未开启的不进行AAA认证,

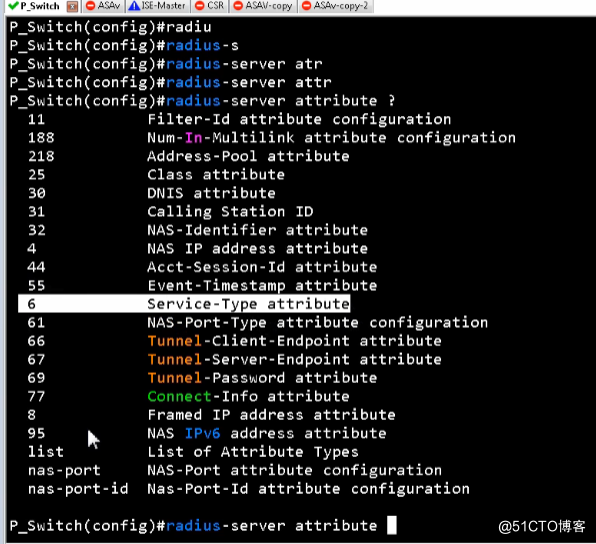

9、参数配置

ip device tracking

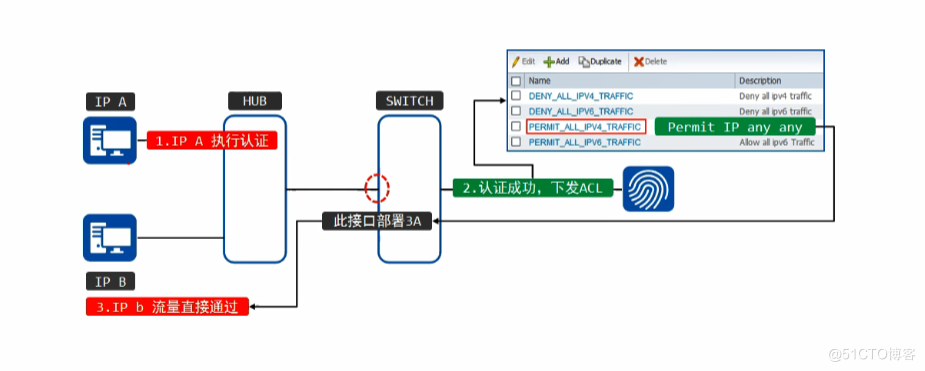

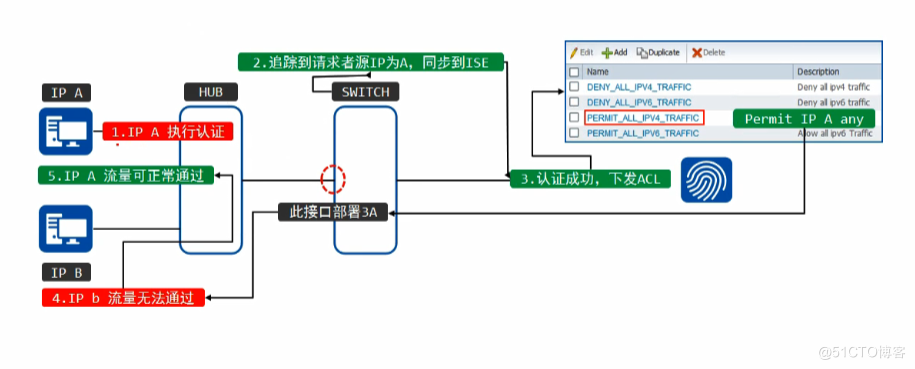

如果不配置ip device tracking情况

- IP a进行认证后,ACL变成IP ANY ANY,我修改了IP变成b不认证即可通过

如果配置ip device tracking情况

- ACL仅仅放行A IP地址

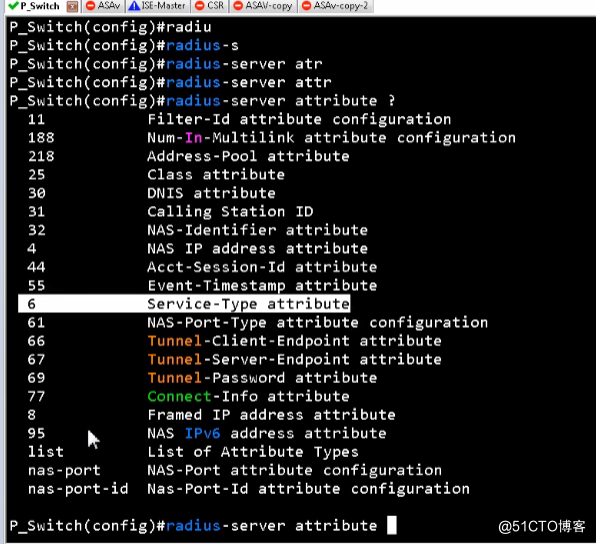

#对应8:在请求中发送请求设备的IP地址

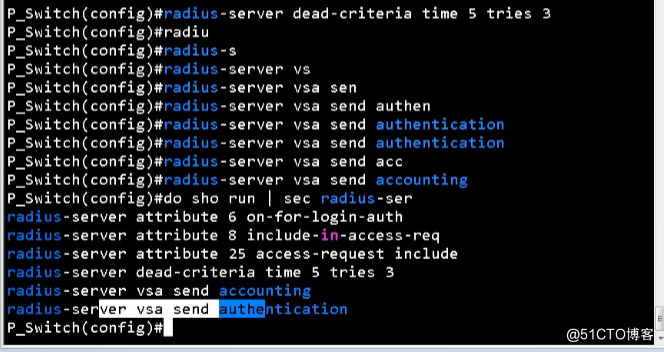

radius-server attribute 6 on-for-login-auth

radius-server attribute 8 include-in-access-req

radius-ser dead-criteria time 5 tries 3

#厂商私有属性,不配置可能导致DACL失效

radius-server vsa send accounting

radius-server vsa sned authenticaion

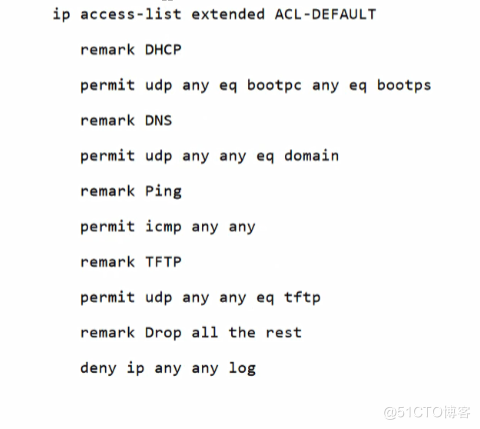

10、默认流量放行ACL

没有认证的可以做什么

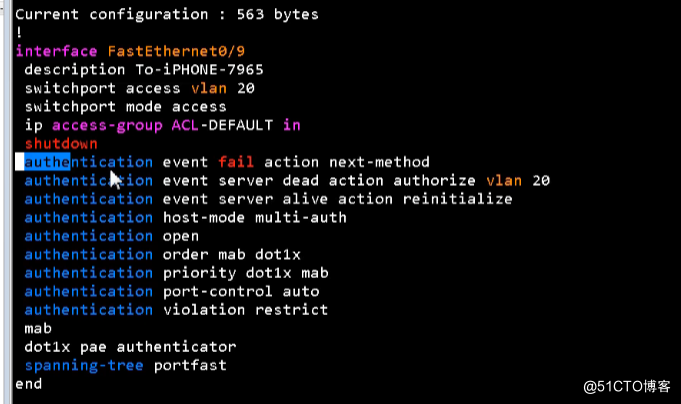

1、常规配置

int g1/0/9

description TO-TP phone

switchport access vlan 20

switchport mode access

spanning-tree portfast

#下列为高可用部分

#结合#超过3*5=15秒服务器没有响应标记radius服务器失效形成高可用

#当3A服务器故障时,使用本地授权VLAN20,

authentication event server dead action authorize vlan 20

#当3A服务器恢复则重新执行准入(先关闭接口)

authentication event server alive actionn reinitialize

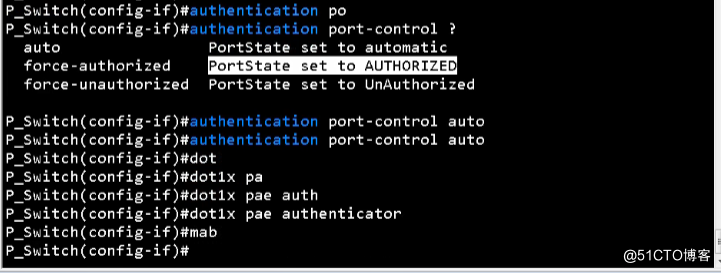

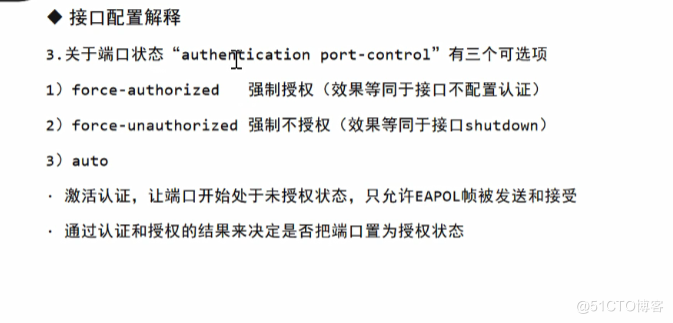

#激活接口认证

authentication port-conrol auto

#开启dot1x有MAB认证

dot1x pae authenticator

mab

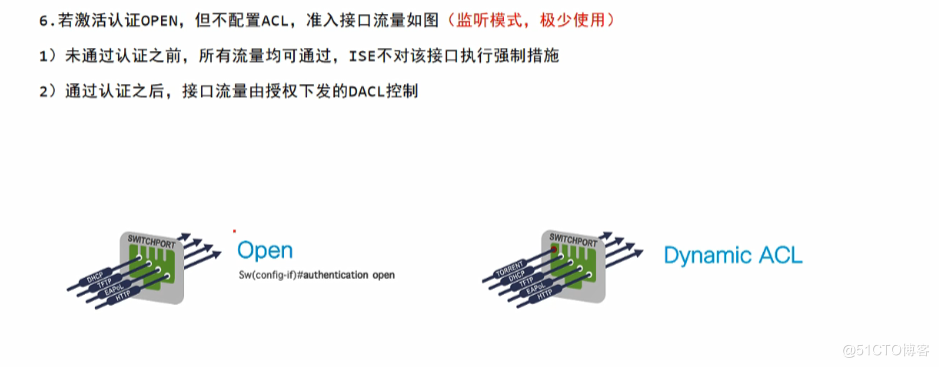

2、open认证

authentication open

ip access-group ACL-DEFAULT in

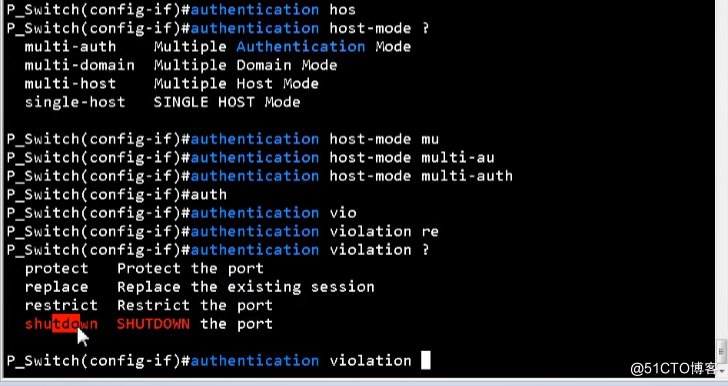

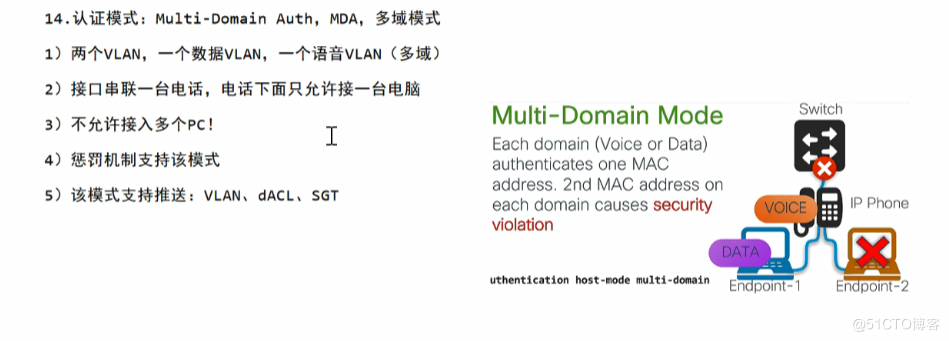

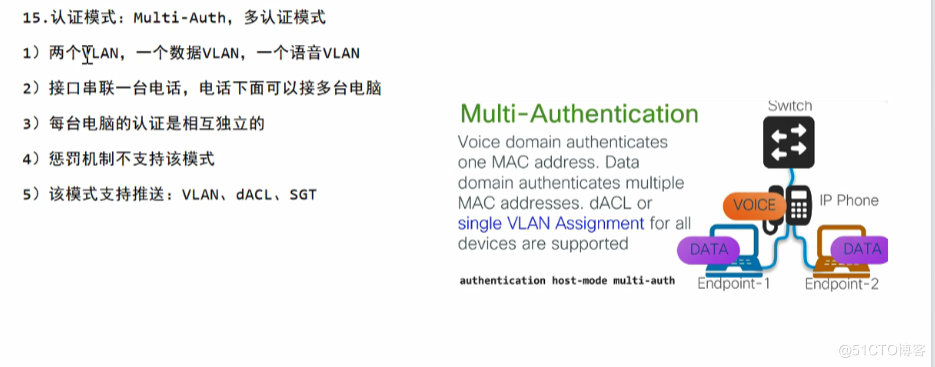

3、主机模式

authentication host-mode multi-auth

#配置惩罚机制为restrict

authentication violation restric

4种不同主机模式释义

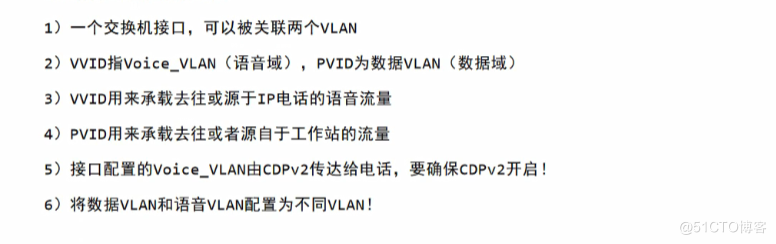

4、语音和数据VLAN

5、认证轮询

authentication orader mab dot1x

authentication priority dot1x mab

authentication event fail action next-method

除上述外其他认证的功能列表

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK