5

华为防火墙私网用户通过NAT No-PAT访问Internet(无定向server)

source link: https://blog.51cto.com/u_15630500/5285439

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

华为防火墙私网用户通过NAT No-PAT访问Internet(无定向server)

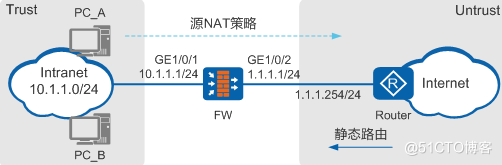

原创某工作室在网络边界处部署了FW作为安全网关server。为了使私网中10.1.1.0/24网段的用户可以正常访问Internet,需要在FW上配置源NAT策略。由于需要上网的用户少,FW采用NAT No-PAT的地址转换方式,将私网地址与公网地址一对一转换。工作室向ISP申请了6个IP地址(1.1.1.10~1.1.1.15)作为私网地址转换后的公网地址。网络环境如图所示,其中Router是ISP提供的接入网关。

- 配置接口IP地址和安全区域,完成网络基本参数配置。

- 配置安全策略,允许私网指定网段与Internet进行报文交互。

- 配置NAT地址池,不开启端口转换。

- 配置源NAT策略,实现私网指定网段访问Internet时自动进行源地址转换。

- 在FW上配置缺省路由,使私网流量可以正常转发至ISP的路由器。

- 在私网主机上配置缺省网关,使私网主机访问Internet时,将流量发往FW。

- 在Router上配置静态路由,使从Internet返回的流量可以被正常转发至FW。

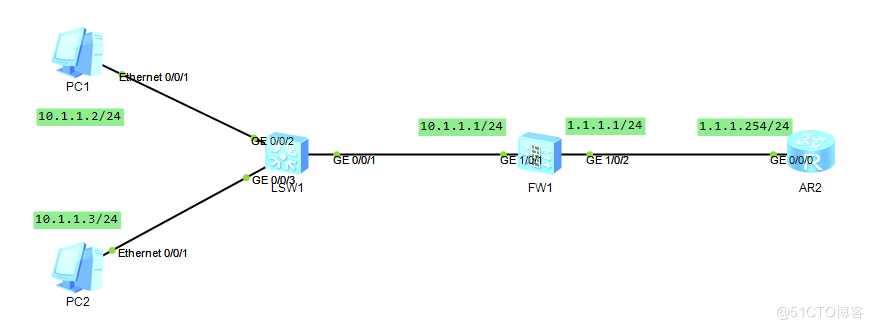

eNSF拓扑

- 配置FW接口IP地址和安全区域,完成网络基本参数配置。

# 配置接口GigabitEthernet 1/0/1的IP地址。

<FW> system-view

[FW] interface GigabitEthernet 1/0/1

[FW-GigabitEthernet 1/0/1] ip address 10.1.1.1 24

[FW-GigabitEthernet 1/0/1] quit

[FW] interface GigabitEthernet 1/0/1

[FW-GigabitEthernet 1/0/1] ip address 10.1.1.1 24

[FW-GigabitEthernet 1/0/1] quit

# 配置接口GigabitEthernet 1/0/2的IP地址。

[FW] interface GigabitEthernet 1/0/2

[FW-GigabitEthernet 1/0/2] ip address 1.1.1.1 24

[FW-GigabitEthernet 1/0/2] quit

[FW-GigabitEthernet 1/0/2] ip address 1.1.1.1 24

[FW-GigabitEthernet 1/0/2] quit

# 将接口GigabitEthernet 1/0/1加入Trust区域。

[FW] firewall zone trust

[FW-zone-trust] add interface GigabitEthernet 1/0/1

[FW-zone-trust] quit

[FW-zone-trust] add interface GigabitEthernet 1/0/1

[FW-zone-trust] quit

# 将接口GigabitEthernet 1/0/2加入Untrust区域。

[FW] firewall zone untrust

[FW-zone-untrust] add interface GigabitEthernet 1/0/2

[FW-zone-untrust] quit

[FW-zone-untrust] add interface GigabitEthernet 1/0/2

[FW-zone-untrust] quit

- 配置安全策略,允许私网指定网段与Internet进行报文交互。

[FW] security-policy

[FW-policy-security] rule name policy1

[FW-policy-security-rule-policy1] source-zone trust

[FW-policy-security-rule-policy1] destination-zone untrust

[FW-policy-security-rule-policy1] source-address 10.1.1.0 24

[FW-policy-security-rule-policy1] action permit

[FW-policy-security-rule-policy1] quit

[FW-policy-security] quit

[FW-policy-security] rule name policy1

[FW-policy-security-rule-policy1] source-zone trust

[FW-policy-security-rule-policy1] destination-zone untrust

[FW-policy-security-rule-policy1] source-address 10.1.1.0 24

[FW-policy-security-rule-policy1] action permit

[FW-policy-security-rule-policy1] quit

[FW-policy-security] quit

- 配置NAT地址池,不开启端口转换。

[FW] nat address-group addressgroup1

[FW-address-group-addressgroup1] mode no-pat global

[FW-address-group-addressgroup1] section 0 1.1.1.10 1.1.1.15

[FW-address-group-addressgroup1] route enable

[FW-address-group-addressgroup1] quit

[FW-address-group-addressgroup1] mode no-pat global

[FW-address-group-addressgroup1] section 0 1.1.1.10 1.1.1.15

[FW-address-group-addressgroup1] route enable

[FW-address-group-addressgroup1] quit

- 配置源NAT策略,实现私网指定网段访问Internet时自动进行源地址转换。

[FW] nat-policy

[FW-policy-nat] rule name policy_nat1

[FW-policy-nat-rule-policy_nat1] source-zone trust

[FW-policy-nat-rule-policy_nat1] destination-zone untrust

[FW-policy-nat-rule-policy_nat1] source-address 10.1.1.0 24

[FW-policy-nat-rule-policy_nat1] action source-nat address-group addressgroup1

[FW-policy-nat-rule-policy_nat1] quit

[FW-policy-nat] quit

[FW-policy-nat] rule name policy_nat1

[FW-policy-nat-rule-policy_nat1] source-zone trust

[FW-policy-nat-rule-policy_nat1] destination-zone untrust

[FW-policy-nat-rule-policy_nat1] source-address 10.1.1.0 24

[FW-policy-nat-rule-policy_nat1] action source-nat address-group addressgroup1

[FW-policy-nat-rule-policy_nat1] quit

[FW-policy-nat] quit

- 在FW上配置缺省路由,使私网流量可以正常转发至ISP的路由器。

[FW] ip route-static 0.0.0.0 0.0.0.0 1.1.1.254

- 在Router上配置到NAT地址池地址(1.1.1.10~1.1.1.15)的静态路由,下一跳为1.1.1.1,使从Internet返回的流量可以被正常转发至FW。

通常需要联系ISP的网络管理员来配置此静态路由。

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK