攻防世界-Web(新手区)

source link: https://qwzf.github.io/2019/07/17/%E6%94%BB%E9%98%B2%E4%B8%96%E7%95%8C-Web(%E6%96%B0%E6%89%8B%E5%8C%BA)/

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

攻防世界-Web(新手区)

暑假前,为了学习Web题,做了攻防世界的新手区的Web题,当时没有总结,现在总结一下。

Web1:view_source

Web2:get_post

HTTP的两种请求方式

GET

GET请求的数据会附在URL之后(就是把数据放置在HTTP协议头中)如:

/test/1.php?name1=value1&name2=value2POST

POST请求是把提交的数据放置在HTTP的消息主体中 如:

POST /test/1.php HTTP/1.1

Host: w3schools.com

name1=value1&name2=value2所以为了方便,直接用火狐进行传参,即可得出flag。

Web3:robots

robots协议

robots.txt文件是一个文本文件,使用任何一个常见的文本编辑器,比如Windows系统自带的Notepad,就可以创建和编辑它[1] 。robots.txt是一个协议,而不是一个命令。robots.txt是搜索引擎中访问网站的时候要查看的第一个文件。robots.txt文件告诉蜘蛛程序在服务器上什么文件是可以被查看的。

联想到在URL后加上robots.txt

URL后加上f1ag_1s_h3re.php

在URL后加上robots.txt便得到了flag

Web4:backup

index.php文件的备份文件,在后面加上”.bak”,即index.php.bak

Web5:cookie

Web6:disabled_button

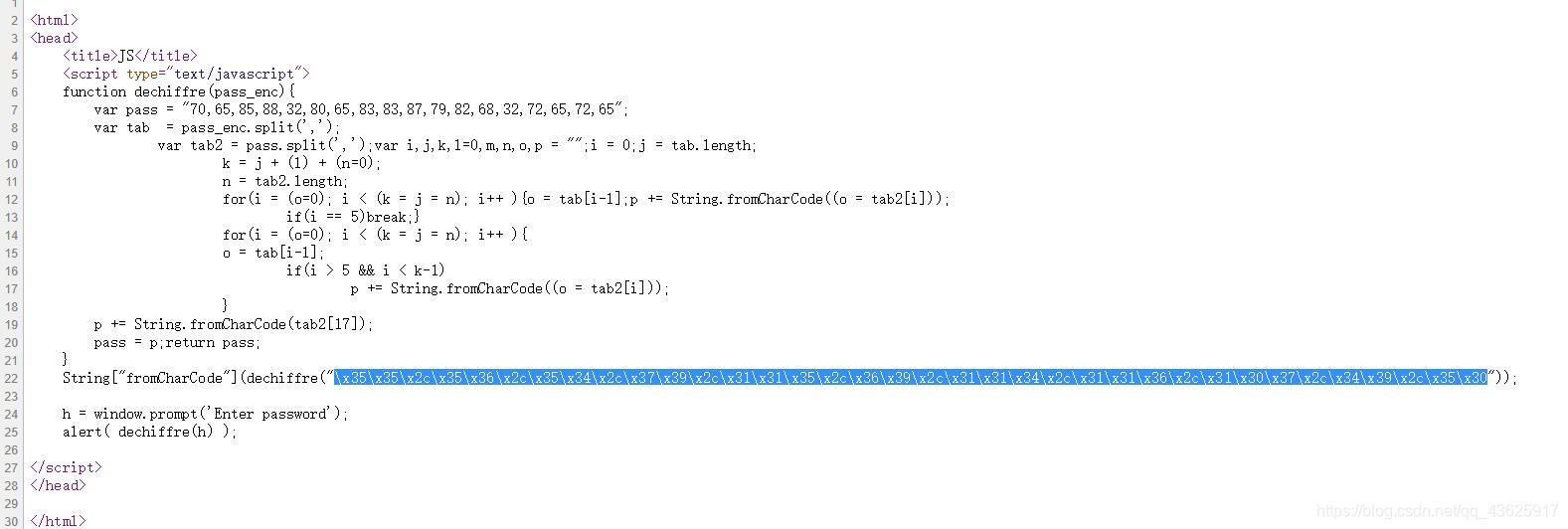

Web7:simple_js

Web8:xff_referer

X-Forwarded-For(XFF)是用来识别通过HTTP代理或负载均衡方式连接到Web服务器的客户端最原始的IP地址的HTTP请求头字段。

简单地说,xff是告诉服务器当前请求者的最终ip的http请求头字段

通常可以直接通过修改http头中的X-Forwarded-For字段来仿造请求的最终ip

Referer

HTTP来源地址(referer,或HTTPreferer)

是HTTP表头的一个字段,用来表示从哪儿链接到当前的网页,采用的格式是URL。换句话说,借着HTTP来源地址,当前的网页可以检查访客从哪里而来,这也常被用来对付伪造的跨网站请求。

简单的讲,referer就是告诉服务器当前访问者是从哪个url地址跳转到自己的,跟xff一样,referer也可直接修改

所以抓包修改XFF

Web9:weak_auth(弱身份验证)

Web10:webshell

Web11:command_execution(命令执行)

WAF

WAF主要防护的是来自对网站源站的动态数据攻击,可防护的攻击类型包括SQL注入、XSS攻击、CSRF攻击、恶意爬虫、扫描器、远程文件包含等攻击,相当于防火墙。

命令执行

常见命令执行

command1 & command2 :先执行command2后执行command1

command1 && command2 :先执行command1后执行command2

command1 | command2 :只执行command2

command1 || command2 :command1执行失败,再执行command2(若command1执行成功,就不再执行command2)Linux常用命令

常用的Linux命令

开始做题

方法一:

首先先尝试ping一下127.0.0.1,并回显执行的命令

输入命令

127.0.0.1 & find / -name flag.txt

127.0.0.1 | cat /home/flag.txt查看flag.txt文件,得出flag

Web12:simple_php

is_numeric() 函数用于检测变量是否为数字或数字字符串。传入对应的参数即可得出flag

做完攻防世界新手区的Web题,对Web题的类型有了大致了解。题不是太难,但可以学习到很多Web题的基础知识。

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 [email protected]

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK