从Gartner的三次定义,看微隔离技术发展与演进

source link: https://netsecurity.51cto.com/article/702539.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

微隔离作为网络安全行业的当红技术,早已被业界所熟知。但是大家可能不知道,国际研究机构Gartner对微隔离(Microsegmentation)的名称和定义已经进行过两次修改。Gartner为什么这么做?微隔离的最新定义又意味着什么?

首次提名:软件定义的隔离

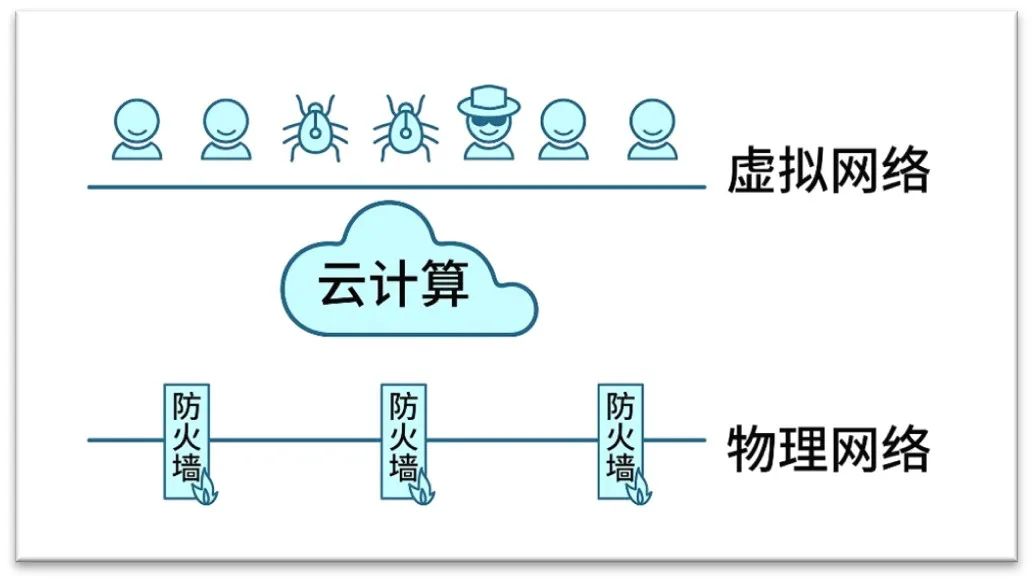

在网络应用的初期,其在逻辑上就是一条线,网络上的主机彼此自由通信。这样的网络是没有内部结构的,看起来高效,但是有两个大的问题。第一是不安全,好人坏人都在一起,正常流量和恶意代码相互混淆。第二个问题是拥挤,各种流量都在一起,让网络变得很低效,无法有效管理和运维。这个时候,网安领域上一代明星产品——防火墙闪亮登场。防火墙把网络分成了不同的网段(segment),从而把特定的流量限制在特定网段上,这让网络比过去安全和高效得多。就靠这个杀手级应用,防火墙曾经一度占据全球网安市场的半壁江山。

随着云计算时代的到来,对防火墙的应用提出巨大挑战。云计算网络是在物理网络之上构建起来的虚拟化网络,真正负责业务处理的网络是这个虚拟化网络,而底层的物理网络上跑的都是封装之后的无意义的数据报文。云内的虚拟化网络不但是虚拟的,而且还非常动态,这是它与传统网络最大的不同,这个网络可以根据需要随意的构建,灵活程度前所未有。防火墙作为一种硬件产品,被云计算阻挡在真实的业务网络之外,而它的变种——虚拟防火墙,也因为继承了防火墙复杂繁琐的体系架构,很难适应灵活多变的软件定义网络。

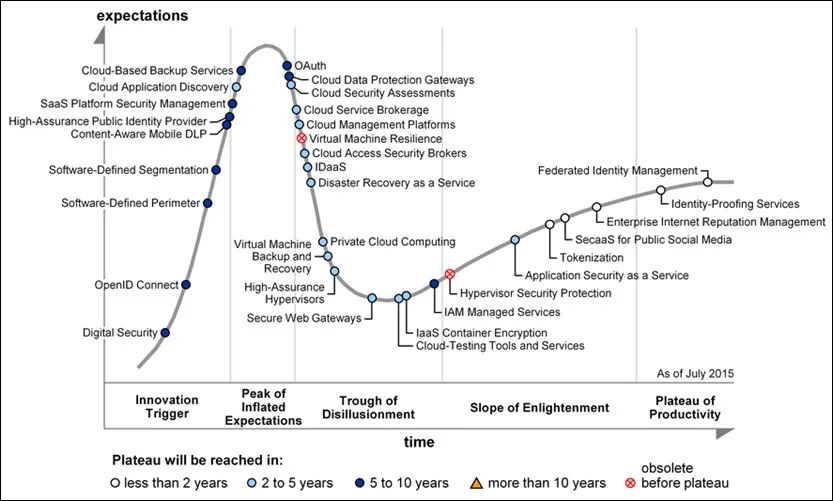

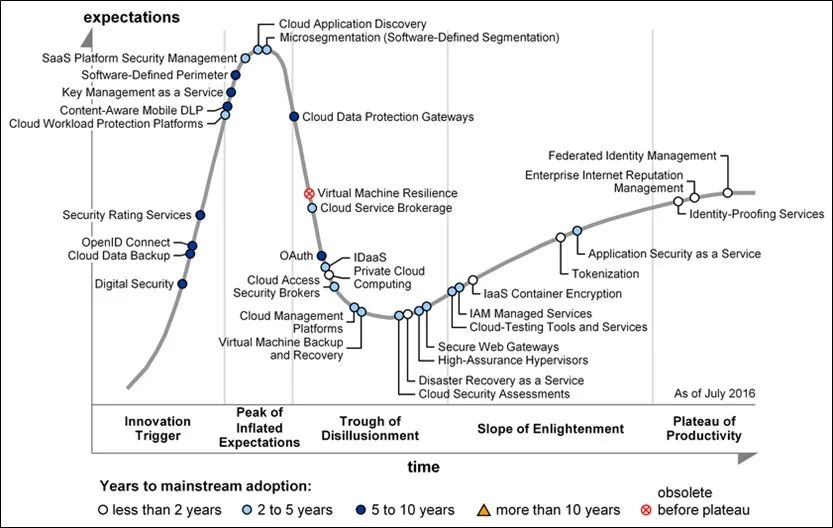

正是在这样的背景下,微隔离在2015年首次被Gartner正式提出,并被赋予第一个名称:软件定义的隔离(软件定义的分段,software-defined segmentation)。跟微隔离一起出现的,还有SDP(软件定义边界)。此时此刻,微隔离的价值正如其名,它是软件定义的,在云计算的环境中可以按需部署,从而为云计算网络带来了更灵活的安全性和可管理性。

二次定义:微隔离(微分段)

但没多久,Gartner就把software-defined segmentation 更名为Microsegmentation,也就是我们现在所熟知的微隔离(微分段)。这次更名,事实上也反映出Gartner对微隔离的定位发生了微妙的调整。

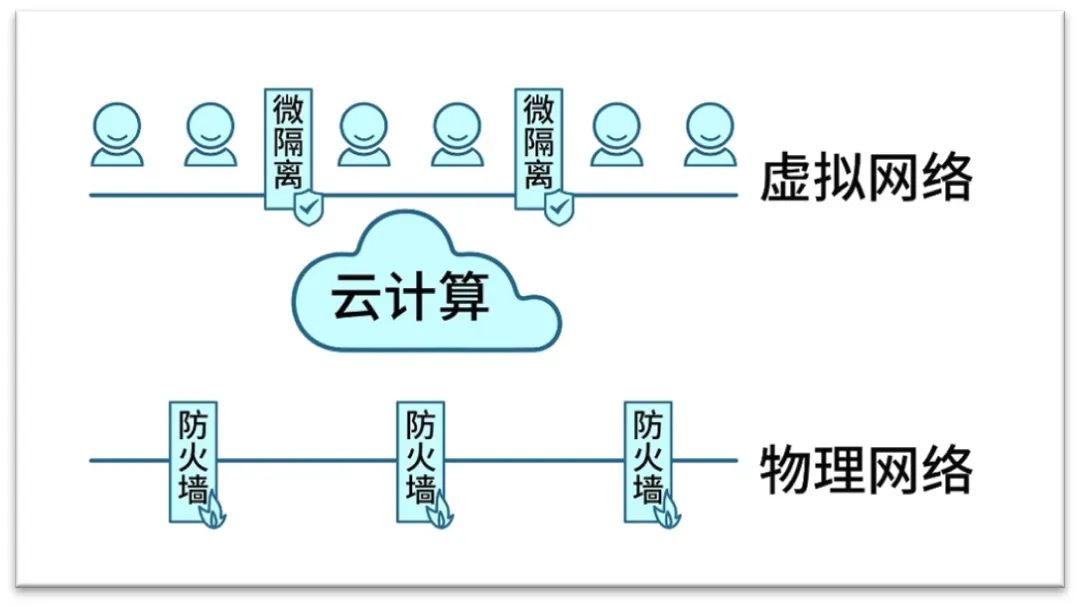

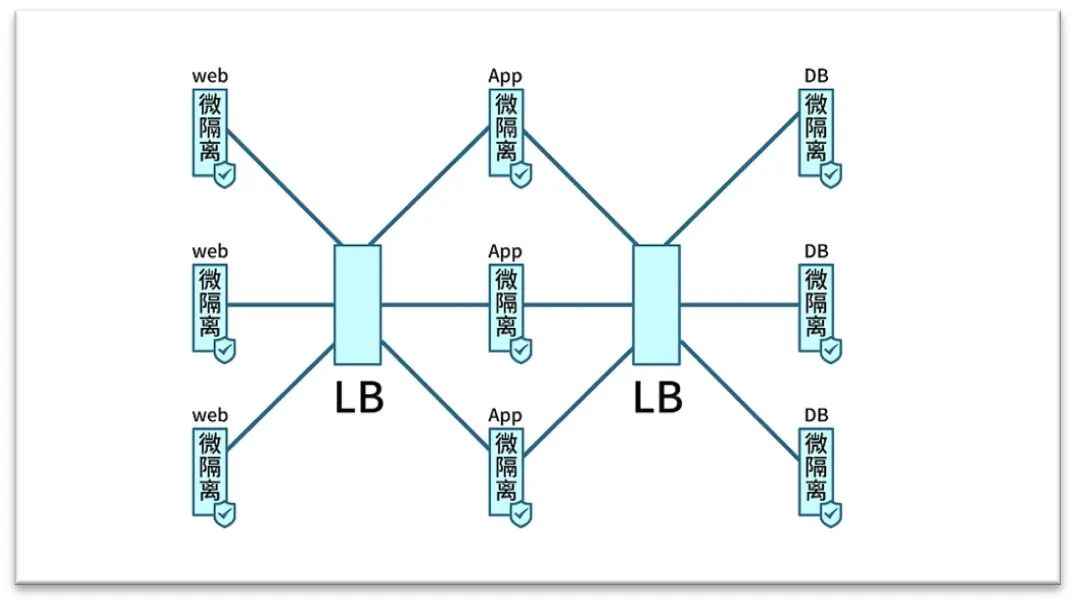

微服务时代的到来让本来就极为复杂的数据中心网络变得更加复杂,大量的东西向访问纵横交错。此时也正是APT和勒索病毒肆虐之时,人们对“东西向安全前所未有的关注。而防火墙本来是用来做大网段隔离的(MacroSegmentation),它的架构非常重,一般来说只能用来看大门和在内部分几个大区。要利用防火墙做细粒度访问控制,从部署难度到部署成本上都是不可接受的。这个时候,微隔离的那种极为轻量级的技术结构,细粒度到容器级,可以随需构建随需部署的访问控制能力就变得弥足珍贵。

在这个阶段,微隔离的软件定义能力已经不是核心的价值了,而是其微细控制能力。所以,微隔离就成为了这项技术真正被业界所熟知的名字,并且一直沿用至今。蔷薇灵动也就是在这个时候开始微隔离的技术研究工作。

再次改名:基于身份的隔离

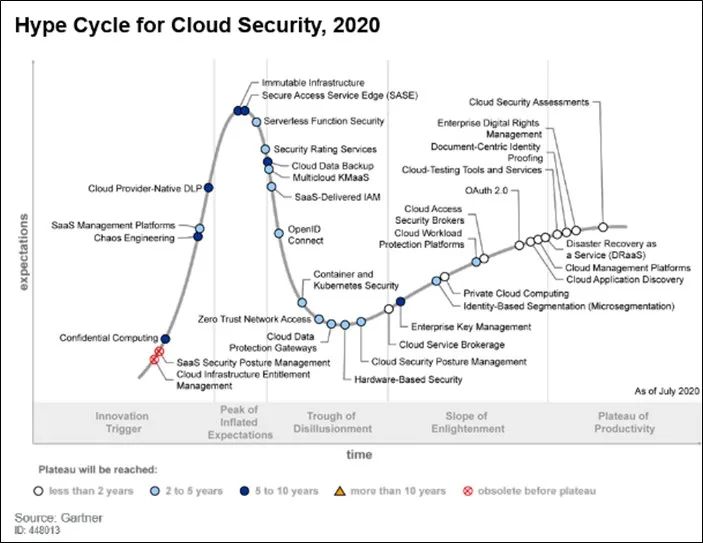

随着应用的发展,Gartner在2020年对微隔离的名称和定义再次进行调整,这次调整的背景和零信任紧密相关。

网络安全一直以来是两个流派,管控派和攻防派。攻防派的目标就是识别威胁,但威胁的变化非常快,在安全人员了解这个新变种之前它又可以干很多坏事,而研究一种恶意代码特征所需要的时间和资源相较创造一种恶意代码要高出无数个数量级。攻防之间的这种不对称,事实上让防御者一直处于一种非常被动的地位。

在此背景下,管控派开始受到行业更广泛的关注。管控派的理念是不管“坏人”怎么样,只研究好人该干什么,只要不是系统充分认知的“好人”和好的行为就统统干掉。那么问题来了,管控派要如何表达“好人”这个概念呢?

在网络安全领域,一直以来我们用的都是五元组,也就是源和目的的IP地址和端口以及传输协议。但是IP地址本质上只是个通信参数,它无法描述业务属性和身份信息。在过去,网络相对静态的时候,我们还可以用IP近似替代身份(而这恰恰是很多网络攻击所利用的点),但是随着网络日益灵活多变,远程互联,公有云,物联网等基础设施的广泛部署,IP地址已经完全失去了身份意义。

我们必须把隔离和分段这种网络安全的核心动作构建在一种新的参数之上,也就是身份标识(ID)。所以,微隔离的新名字就是ID-BASED SEGMENTATION,可以称之为基于身份的隔离(基于身份的网络分段)。

所谓基于身份的隔离,顾名思义,就是说过去的网络隔离是面向IP的,现在的网络隔离是面向ID的。看起来是一个字母的区别,但是背后代表的技术内涵有着本质不同。我们能进行基于IP地址的隔离,事实上有个默认假设,那就是我们所要进行访问控制的资源一定有着网络位置上的确定性。但是在今天,随着云计算的广泛使用,特别是随着远程办公和BYOD的盛行,地址不再唯一确定。

在这样的背景下,IP已经逐渐变得只有通信价值而基本没有什么安全价值了,网络安全在这个时候又面临着一场史无前例的颠覆性危机。而这个时候,微隔离再一次挺身而出。我们发现,微隔离这个技术是在云计算时代出现的,它从诞生之日起就是在软件定义网络(SDN)环境下工作的。微隔离从来就认为网络地址是个不稳定参数,所以微隔离技术(真正的微隔离技术)都是面向ID的而不是IP。这个本来为应对SDN而设计的技术特征,在零信任时代,忽然焕发出了始料未及的光彩。

安全人员发现,微隔离可以有效解决当下基于IP的网络安全技术所面临的难题,从而成为了大家所熟知的零信任三个核心技术基石之一。换言之,在今天,软件定义也好,微细的控制能力也好,都已经不再是微隔离为网络安全能做的主要贡献,能够面向身份去定义网络,去进行访问控制,才是微隔离最大的价值。所以,才有了这次更名,Gartner的意思很明确,微不微的不重要,面向ID才是王道!

从软件定义的隔离,到微隔离,再到基于身份的隔离,微隔离的三次更名,事实上代表了最近十年网络安全发展的历史,代表了技术进步的方向。网络安全先后面临了虚拟化,APT,以及数字化时代的几轮冲击,微隔离技术都发挥了积极的作用。而最有意思的地方在于,微隔离本身没有变,这个技术从诞生之日到今天,它的核心能力和技术结构就一直是这样,只不过人们越来越发现这个技术能给我们带来的价值比想象的要更多。

三次更名,其实代表了行业对微隔离这项技术的三次认知深入,也表现出了微隔离这项技术应用范围的三次扩展。今天的微隔离技术,正在成为整个零信任安全体系的基石。

https://www.lab.cn/post/the_bvp47_a_top-tier_backdoor_of_us_nsa_equation_group/

分享到微信

分享到微信  分享到微博

分享到微博Recommend

-

81

81

正读着朋友圈 100000+ 的文章,一条微信来了,是打断阅读?还是冒着友情撕裂的危险晚点再回消息?

-

48

48

微信最近刚刚更新了订阅号的展示逻辑,大家都在纷纷讨论订阅号的这次改版可能产生的影响。沐风今天从交互设计师的角度,解读微信的此次改版。 1. 更扁平的信息流 微信公众平台的官方公众号发布了一篇文章,说明此次改版。其中第一句话就是 为什么对订阅号信息列表...

-

39

39

微信改版,一经推出就引来大量讨论,今天我也来聊聊微信的产品设计。 一直很喜欢微信的产品设计理念。作为腾讯的顶梁柱,坐拥月活10亿用户,微信的每一次大改动,都能为行业带来洗牌式的效果: 微信1.0,只能免费发消息和图片,飞信慌了 微信2.3,查看附近的人上线...

-

41

41

于谦,下次看微博问题记得匿名查看

-

9

9

我在平台看微短剧:重生、逆袭、霸总成吸睛“三件套”一起拍电影 · 50分钟前短剧之短,并不在于时长。微短剧的创作还处于初级阶段。编者...

-

5

5

从服务号模板消息转向订阅消息,看微信的大开大合 天下雪 2021-05-26 0 评论...

-

4

4

从宝洁和华为看微信校园招聘怎么做才有价值 2015-07-078686 全民微信的时代,几乎所有HR都知道要用微信

-

6

6

各位最近有遇到 QQ 音乐听歌,看微博打开视频再切出去音乐就断了的吗? V2EX ›

-

8

8

微信读书主打“社交阅读”这一概念,既涉及到陌生人社交也涉及到微信朋友的熟人社交。本文作者从读书的用户场景和用户心理角度,对微信读书的社交功能进行了分析,一起来看一下吧。

-

3

3

引爆点理论 关于流行传播的书里边,”引爆点”是非常不错的一本. 它重点讲到了几种制造流行的法则,包括个别人物法则附着力因素法则环境威力法则 下边一张思维导图基本上涵盖了引爆点里边的理论:

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK