卡内基梅隆大学软件工程学院:勒索软件威胁现状(一)

source link: https://www.freebuf.com/news/272568.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

执行摘要:

对组织和个人用户来说,勒索软件是一个持续的严重安全威胁。作为一种恶意工具,它的设计越来越精妙,传播能力更强,面向人群更广,适用于各种攻击人群。本报告介绍了勒索软件的设计、传播、运行和商业模式,此外,还探讨了勒索软件的加密方法和运行时活动以及检测和缓解指标。

经过多年发展,勒索软件已然成熟,即便是技术小白也可以轻易上手。同时,出现了许多变种,用于勒索软件即服务(RaaS)。RaaS降低了勒索软件作者的风险,因为他们并未亲自发动攻击,同时降低了成员组织发动攻击的成本。此外,截至2019年,有部分勒索软件攻击者威胁说,如果受害者拒不支付赎金,他们将公开披露其敏感数据。他们是这么说的,也是这么做的。

勒索软件使用强加密,在实现上基本无缺陷,只有密钥才能解密。勒索软件之所以能成功感染目标,原因如下:

1. 邮件未过滤;

2. 用户缺乏安全意识,无意中打开恶意电子邮件附件;

3. 有漏洞的系统和应用程序未及时修复;

4. 操作系统缺乏启发式的主动监控。

本报告建议采取主动和被动两种方法,避免支付赎金,同时最大限度地减少数据丢失。要抵御勒索软件,最好的办法是离线备份所有数据,经常进行这种操作会最大限度地减少数据丢失,更有底气地拒付赎金。此外,要防护非法数据转移(Data Exfiltration)带来的数据泄露(Data Breach)威胁,组织应对静态数据进行加密。

当前,勒索软件攻击的主要目标是政府机构和医疗、教育及运输行业的关键系统。勒索软件将会长期存在,随着RaaS的出现,威胁范围还可能会扩大。频繁的离线备份、持续的用户意识培训以及对系统和网络安全的增强都有助于检测和防护勒索软件。

概述

勒索软件是当今最有利可图的一种网络犯罪方案。简单说,勒索软件阻止受害者访问自己的数据,以此要挟受害者支付赎金。勒索软件攻击几乎每天都在发生,受害者从大型组织到个人电脑用户不一而足。大多数受害者为恢复数据,最终选择支付赎金。勒索软件攻击的成功依赖于下述重要安全缺陷:

l 邮件过滤机制无法识别、阻止收到的恶意邮件(网络钓鱼和恶意垃圾邮件等);

l 用户缺乏安全意识,不知道如何检测、预防和报告潜在的可疑邮件,无意中就会打开并执行恶意邮件附件,将恶意软件引入系统;

l 当前基于主机的恶意软件检测软件不够强大,难以防止最终用户受到攻击,尽管有各种安全措施,仍无法阻止勒索软件攻击。

l 因为安全缺陷的存在以及快速盈利的能力,勒索软件威胁持续恶化。许多行业想方设法了解攻击情况,以减轻威胁,并在必要时做好应对准备。就这些问题,本报告基于最新信息,阐述了勒索软件的定义、工作机制以及防护方法。

1.1 定义

从定义上说,勒索软件是数据加密和勒索组件。由于加密数据需要攻击者参与才能恢复,所以,勒索软件攻击会要求支付不同数额的赎金,而在大多数情况下,这种要求都会得到满足。勒索软件的其他特征与其他恶意代码并无二致,因而可以纳入恶意软件范畴。勒索软件所使用的加密方式通常让受害者别无他选,为恢复数据只能支付赎金。除非组织准备充分,能够恢复数据,或者加密文件没有价值,否则他们最终只能按照要求支付赎金。

可以说,这类恶意软件的典型特征就是要求赎金。不过,恐吓软件(如FakeAV)之类的恶意代码也会试图诱使用户付费以清理计算机或删除恼人的弹出窗口等。勒索软件属于密码病毒学领域,该领域主要研究恶意软件使用加密技术的方法。国土安全部(DHS)网络安全与基础设施安全局(CISA)基于勒索软件的这些特征提供了一个准确的定义:

勒索软件是一种恶意软件,用以阻止用户访问计算机系统或数据,直至支付赎金。(网络安全与基础设施安全局(CISA),2020年)

1.2 发展近况

近年来,由于相关技术的进步和潜在利润的诱惑,勒索软件不断发展壮大。攻击范围已从针对个人用户转向针对医疗、政府机构、高校和公司。勒索软件加密机制已经从功能不那么完善的定制实现发展到行业公认的标准加密算法。使用加密的匿名信道与命令控制(C2)服务器通信是某些勒索软件的常见功能。支付方式也发生了变化,从电汇和预付卡转向使用加密货币(如比特币)。

在演进过程中,勒索软件开始根据欲加密数据的类型进行调整。早期的勒索软件样本主要是加密用户文档和图片,而近期的勒索软件变种除了用户文件,还关注网络存储、数据库和网站。由于用户越来越多地尝试通过备份恢复加密数据,勒索软件迅速调整,开始尝试定位、加密用以备份文件的网络存储。2019年,勒索软件开始转移公司数据,受影响公司若未按要求支付赎金,则公布这些数据。除了这种新型的数据转移威胁,有些勒索软件还会索取这两项费用:(1)解密加密数据;(2)防止公布数据。这些改变表明勒索软件作者能力非凡,能够应时而变,顺势而为。

1.3 业务模式

勒索软件是在利益驱动下产生的犯罪方案,可为犯罪分子带来丰厚回报。任何人都可能遭受勒索软件攻击,同一勒索软件既能攻击企业,也能攻击个人。它不受目标影响,对社会的多个部门造成重大影响。

加密货币的存在是勒索软件成功的关键因素。比特币等加密货币交易基本上不受法律当局监管,所以,网络犯罪分子将赎金支付从监管严厉的金融环境转移到监管相对宽松的区域。

此外,勒索软件主要是一种基于服务的业务。与所有以盈利为目的的基于服务的商业模式一样,它也是一手交钱,一手交货,勒索软件服务主要包括提供解密密钥、解密软件和客户支持。

成功的勒索软件方案擅长提供这种服务。勒索软件往往组织良好,能够为每个受害者提供唯一的标识符,然后通过这些标识符传递正确的解密密钥。解密软件通常能正常工作,所有被加密的文件都会完全恢复到原状。这种软件易于使用,通常支持多种语言,即使是非技术人员也能轻松搞定。

勒索软件商业模式基于以下基本假设,这些假设基本正确,促进了勒索软件的商业成功:

大多数用户不定期备份数据。勒索软件在经济上的成功表明大多数受害者并未妥善备份数据,否则,就不会有那么多人付款了。2019年,Backblaze对1858名参与者(每人拥有至少一台电脑)进行了一项调查。结果表明,只有9%的用户每天备份数据,20%的用户从不备份数据,38%的用户只在想起时才备份数据。(Bauer,2019年)

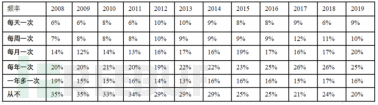

Backblaze从2008年开始对备份频率进行年度调查。2008–2019年的结果如表1所示。在12年的时间里,只有一小部分用户每周备份数据;19–26%的用户每年备份一次;20–35%的用户称从未备份过数据,这类用户所占比例最大。不过,随着时间的推移,备份频率呈缓慢上升趋势。

表1:Backblaze 2008–2019计算机备份频率调查数据

加密的数学设计非常复杂,难以破解。众所周知,加密的数学基础是使用较大的数字序列,目的是耗费超长时间来验证所有可能的匹配。

用户易受网络钓鱼攻击。根据威瑞森(Verizon)公司的《2019年数据泄露调查报告》,研究发现,邮件附件是网络事件中最常见的切入点。报告指出,在检测到的恶意软件中,90%以上是通过邮件传播的,勒索软件也是如此。(威瑞森,2019年)过去几年间,网络钓鱼邮件的用户点击率已降至3%。然而,Avant研究集团公司的研究表明,与移动硬件和软件的交互方式决定了用户更容易通过移动设备受到网络钓鱼攻击。由于屏幕尺寸小,描述信息也随之缩小,因而,在移动界面上很难验证邮件。最后,Avant研究还调查了移动用户行为的多任务方面,发现移动界面会影响用户对细节的关注。

组织有多重顾虑。勒索软件的作者发现,相较于普通用户,企业更不愿意丧失对自己数据的访问权限,哪怕是很短的时间。虽然组织更可能会频繁备份数据,但同时也希望其服务始终可用。即使勒索软件只加密数据中心的部分数据且恢复备份只需要一天时间,仍然会造成业务暂时离线。鉴于此,企业常常会支付赎金,以更快地恢复运营,最大可能地避免数据丢失。最近,佐治亚州杰克逊县政府机构为解密密钥支付了40万美元的赎金,此前Ryuk黑客冲击了该县的执法部门、紧急调度业务和监狱。(Novinson,2019年十大勒索软件攻击;佐治亚州杰克逊县,2019年)。在另一类似事件中,佛罗里达州莱克城的政府官员向Ryuk勒索软件黑客支付了46万美元的比特币,以解密该市的数据。(Novinson,2019年十大勒索软件攻击;佛罗里达州莱克城,2019年)通常情况下,支付赎金被视为成本最低的应对方案,尤其是与未来利润的潜在损失和负债相比。

终端用户机器连接到网络。在公司环境中,终端用户的笔记本电脑或台式机通常连接到多个网络服务器,这些服务器包含不同用户的大量组织数据。用户登录后,通常自动连接到这些服务器,一般不需要进一步验证远程读写权限。因此,勒索软件一旦在用户的本地机器上运行,就很容易发现、访问和加密网络服务器数据。利用这一漏洞,黑客可能会加密大量数据,收到赎金的可能性会更大。

勒索软件商业模式的上述基本假设不包括对计算机的一般假设,例如软件没有定期更新、颠覆大多数安全产品的能力等,因为这些假设的存在,各种恶意软件(并非只是勒索软件)才得以大行其道。

译者声明 :由绿盟科技博客与“安全加”社区小蜜蜂公益翻译组合作完成,免责声明及相关责任由“安全加”社区承担。

原文信息:

SOFTWARE ENGINEERING INSTITUTE

CARNEGIE MELLON UNIVERSITY

CURRENT RANSOMWARE THREATS

本文作者:绿盟科技, 转载请注明来自FreeBuf.COM

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK