Android 反编译初探 应用是如何被注入广告的

source link: https://blog.csdn.net/lmj623565791/article/details/53370414

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

本文由我的微信公众号:鸿洋(hongyangAndroid)原创首发。

转载请标明出处:

http://blog.csdn.net/lmj623565791/article/details/53370414;

本文出自:【张鸿洋的博客】

最近和朋友聊天,发现一些灰色产业链通过批量反编译市场上的apk,然后进行注入广告,再重新打包上渠道。

我想大家都不希望自己家的产品或者自己的app那么容易被“占据”,但是想要自身能够防御,首先要知道对方的手段。所以本篇博客的目的不是教大家如何破解别人的app,而是让大家提升安全防御意识,对我们的应用做一些必要的防护,让自己的app不会那么容易被“占领”。

因为是初探,也不需要掌握太多的技术,主要是各种工具的使用了~~

几个重要的工具,注意使用最新版本。

相信就是为了学习,大家或多或少都使用过上述几个工具了:

- apktools主要用户反编译和打包;

- JD-GUI 主要用于对.class文件展示为源码(比如jar文件)

- dex2jar 主要用于将dex文件转化为jar文件

如果没有的话,自行下载,尽可能的下载最新版本。

题目是注入广告,那么我们选择一类广告注入,大多数app都有闪屏广告,那么我们就模拟:反编译一个apk,加入我们的闪屏广告页,然后重新打包。

首先需要准备一个apk,我们随便写一个简单的demo。

package com.zhy.decompile;

import android.support.v7.app.AppCompatActivity;

import android.os.Bundle;

public class MainActivity extends AppCompatActivity {

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

}

}

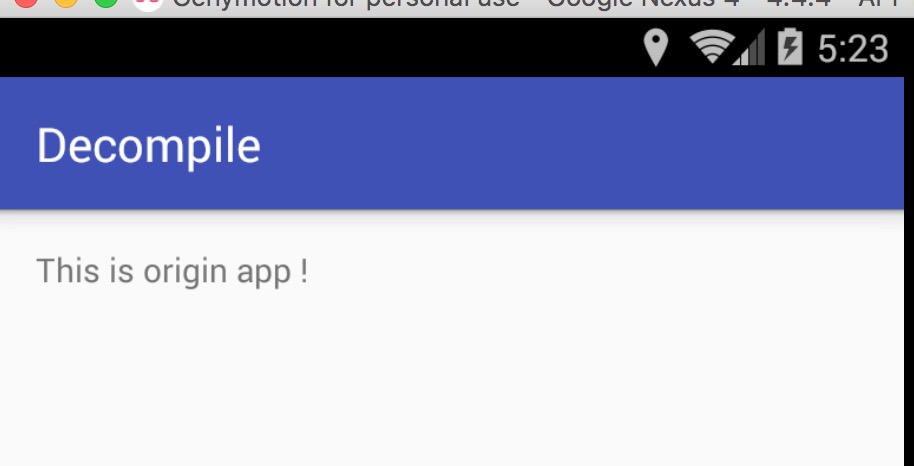

app的样子是这样的,凑合截个图,据说没图不利于阅读。

然后点击run,拿debug的apk就可以,当然不嫌麻烦可以自己签名拿个混淆的apk,也可以随便下载一个小众的app。

1.反编译一个app

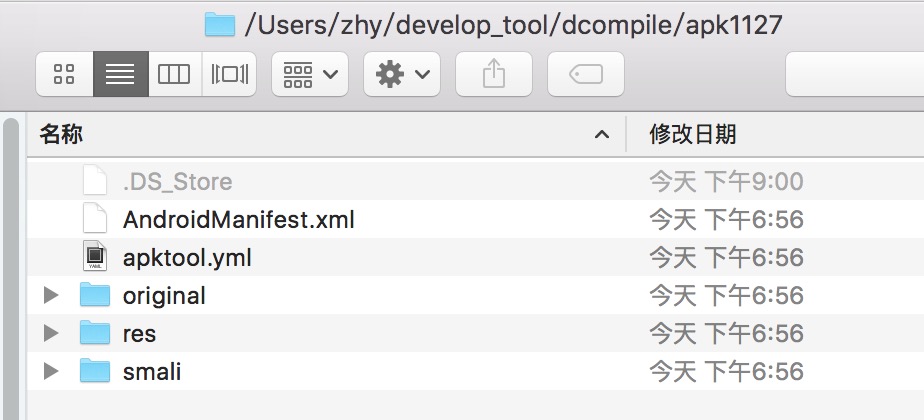

./apktool d app.apk 其中res目录为资源目录,smali目录下可以认为是源码目录,不过都是对应的smali文件。

如果你对smali的语法比较清晰,可以直接在代码中添加逻辑。

我们这里就算了,不过我们这里可以打开res目录,找到activity_main的布局文件,然后修改里面的字符串为:This is hacked app!,这里自己玩。

对了,我们要注入闪屏广告。

思考下,闪屏广告我们可以用Activity来呈现,那么我有个思路是这样的步骤:

- 编写闪屏广告页的Activity

- 修改AndroidManifest.xml中的入口Activity为我们闪屏页Activity

- 闪屏页面中,3s后跳转到原有的入口Activity

那就搞定了。

好像有什么不对的地方,我们这里的源码都是smali格式的,那么闪屏页的Activity我只会java呀,这怎么转化,有什么大力出奇迹的工具么?

恩,还真有。

工具就是Android Studio,开个玩笑,虽然我们不会,但是我们知道smali文件可以反编译生成,那么我们可以查看反编译apk的包名,然后我们新建一个app,在相同的包名下编写一个闪屏页Activity,然后打包成apk。把这个apk再反编译,提取出闪屏页对应的Smali文件,粘贴到被反编译apk的目录不就好了么。

2. 新建项目(为了Smali文件)

内容如下:

package com.zhy.decompile;

public class HackAdActivity extends AppCompatActivity {

private Handler mHandler = new Handler(Looper.getMainLooper());

private Runnable mCallback = new Runnable() {

@Override

public void run() {

Intent intent = new Intent();

intent.setComponent(new ComponentName("com.zhy.decompile",

"com.zhy.decompile.MainActivity"));

startActivity(intent);

}

};

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

mHandler.postDelayed(mCallback, 3000);

}

@Override

protected void onDestroy() {

super.onDestroy();

mHandler.removeCallbacks(mCallback);

}

}

注意包名一定要和原包名一致&先不要使用到布局文件,后面会说~~

然后提取出apk,重新进行上面的操作,取到Smali文件。

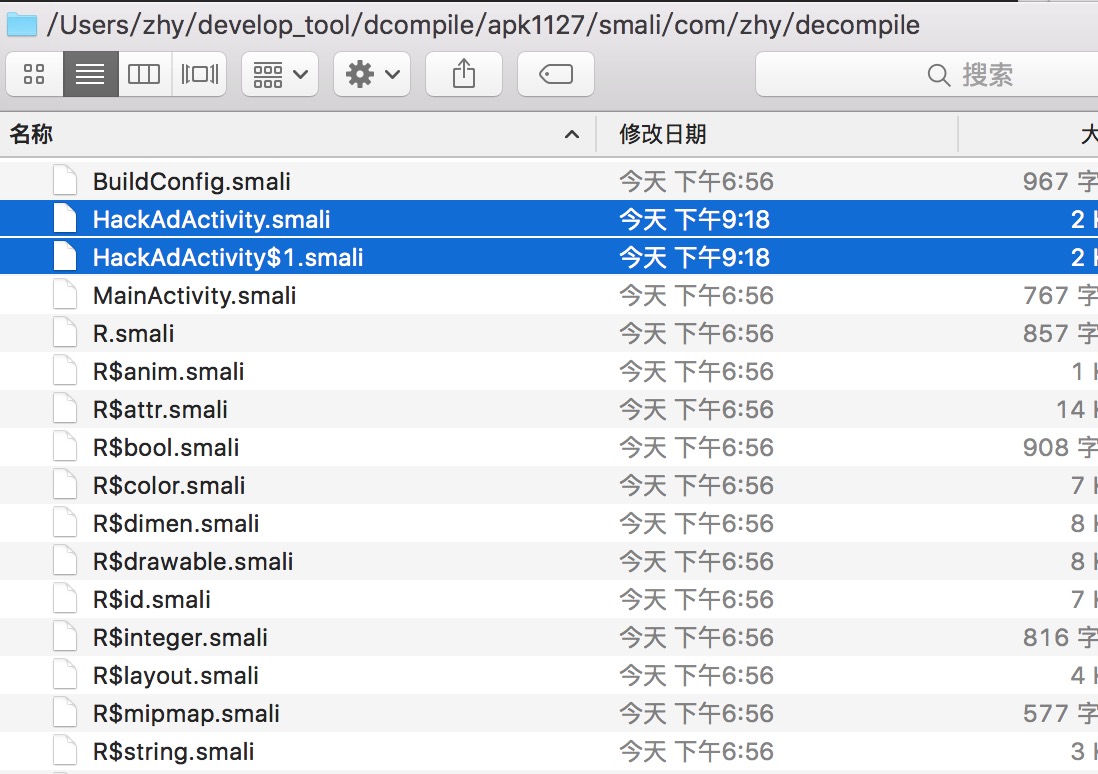

注意我们的编写方式包含内部类,两个一起copy到反编译app的目录。

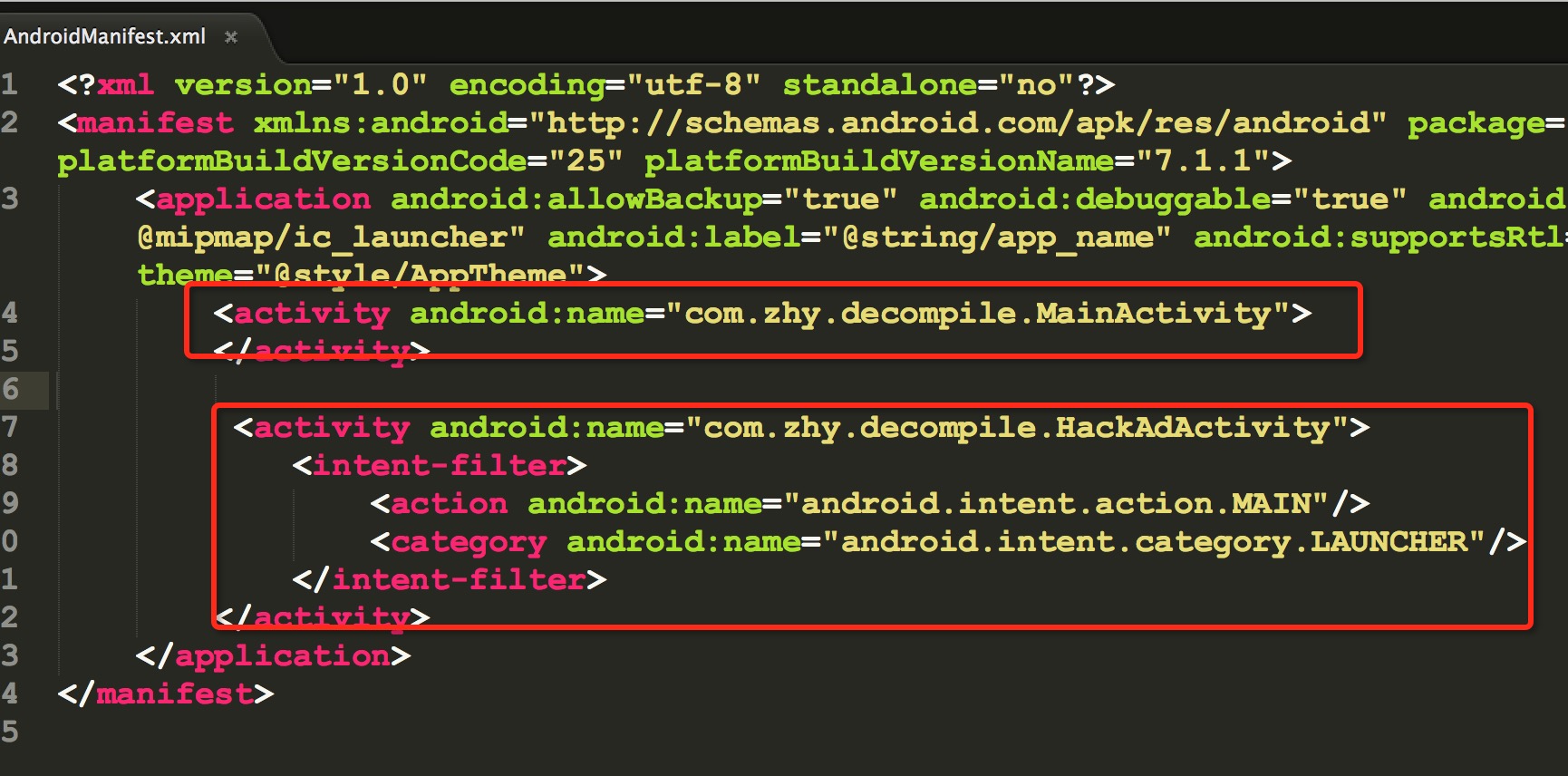

然后打开AndroidManifest.xml修改入口Activity…

可以看到入口Activity改为我们新建的Activity了,原来的入口Activity切换为普通Activity了。

到这里,我们的文件就修改完毕了。

然后我们重新打包,与其打包之后的apk,还可以安装,安装后启动首先是闪屏广告页,然后才是原来的页面。

那接下来就是打包了~~

./apktool b apk1127 -o app1127_new.apk./apktool b apk1127 -o app1127_new.apk

I: Using Apktool 2.2.0

I: Checking whether sources has changed...

I: Smaling smali folder into classes.dex...

W: Unknown file type, ignoring: apk1127/smali/.DS_Store

W: Unknown file type, ignoring: apk1127/smali/com/.DS_Store

W: Unknown file type, ignoring: apk1127/smali/com/zhy/.DS_Store

I: Checking whether resources has changed...

I: Building resources...

I: Building apk file...

I: Copying unknown files/dir...ok,打包成功后,可以看到一个新的app1127_new.apk。

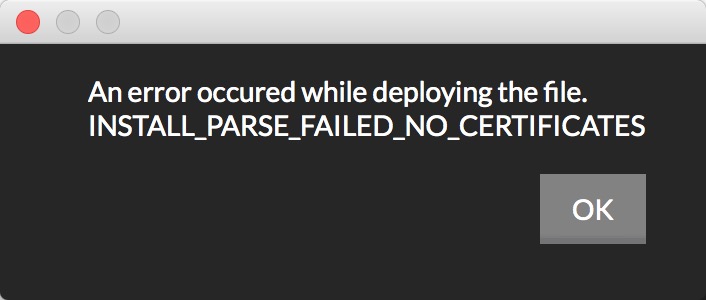

这个apk现在是无法安装的,安装后出现下图结果:

主要是因为没有签名。

那么接下来就开始签名吧~

签名的话,我们需要一个签名文件,我们一起来新生成下。

keytool -genkey -alias zhy.keystore -keyalg RSA -validity 20000 -keystore zhy.keystore 然后按照提示往下输入即可。

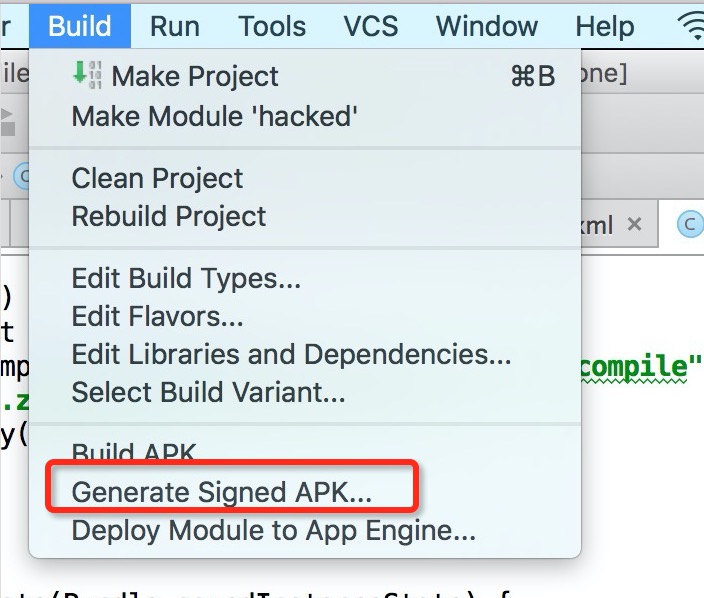

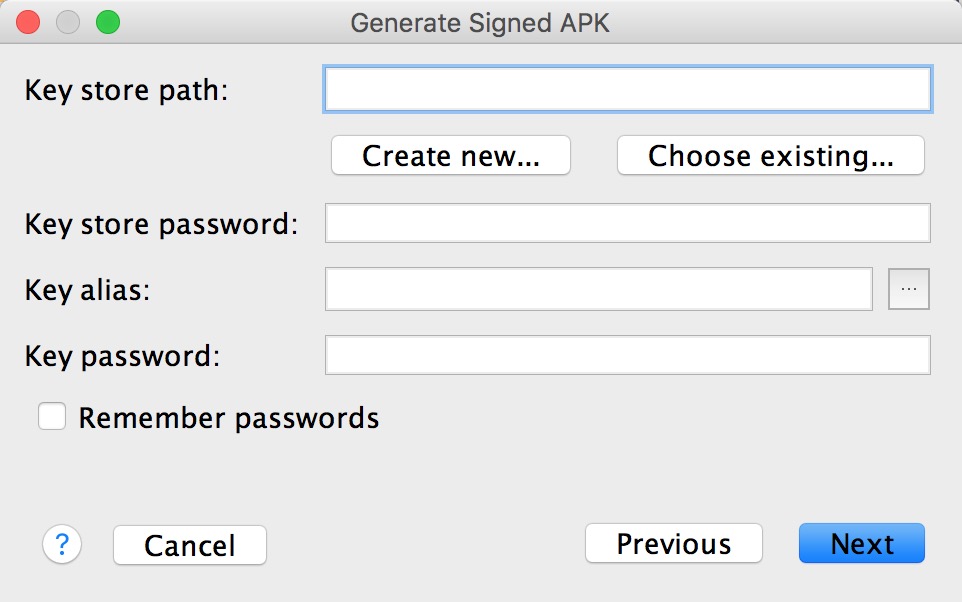

当然如果你嫌命令太难记,你也可以利用Android Studio进行可视化生成一个:

点击Build:

选择create New,然后在弹出面板填写就行了,你肯定会填。

有了keystore之后呢,我们可以利用新生成的keystore来签名我们刚才hack的apk。

jarsigner -verbose -sigalg SHA1withRSA -digestalg SHA1

-keystore zhy.keystore

-storepass 123456

app1127_new.apk

zhy.keystore记得上述代码弄成一行去执行:

上面的options其实并不多,文件路径,密码,别名呀什么的,应该可以看明白,有兴趣可以详细的搜索下相关文件。

签名完成之后一般就可以安装了,不过我们一般还会做一个对齐操作。

zipalign 4 app1127_new.apk app1127_new_align.apk此刻运行:

原本只有一个页面,可以看到现在被我们注入了一个I am ad的页面。

当然了,如果你是一路模拟过来的,因为前面说了,先不要使用资源,所以你应该能看出页面的跳转,但是并Ad页面并没有布局文件。

下面我们来说使用布局文件。

四、使用布局文件

HackAdActivity中添加一行:

setContentView(R.layout.ad);还是刚才的活,重新反编译copy Smali文件,并且把ad这个layout复制到想要注入的app的反编译后的文件夹中。

然后是不是打包就好了呢?

当然不是,如果是,刚才就直接说好了。我们在写代码的时候,都知道会生成一个R.layout.ad,那么这个值,在原本的app里面肯定是没有的(不考虑重名情况)。

所以,我们需要手动加入进去:

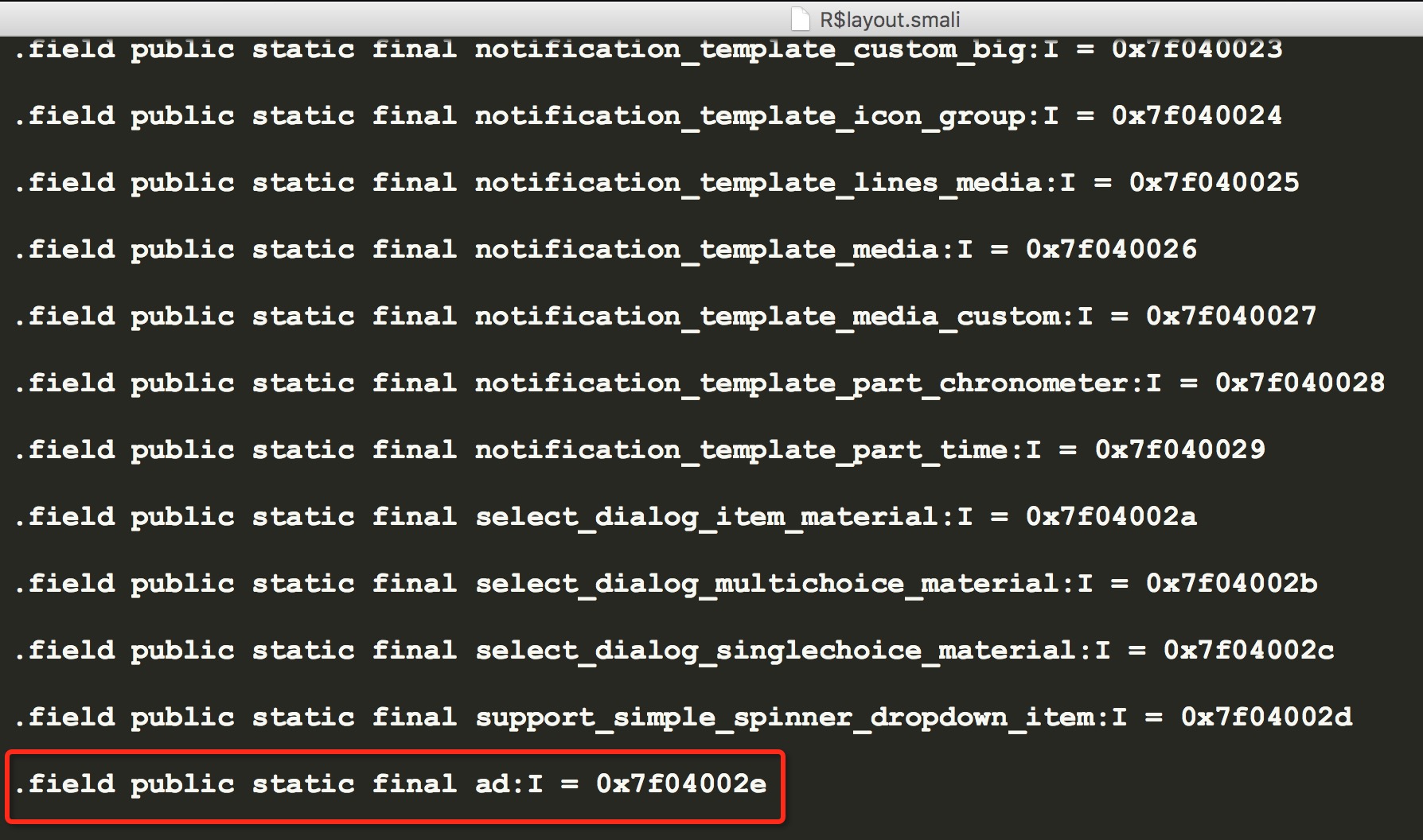

打开R$layout.smali文件:

我们在最后添加一个ad的资源id:

.field public static final ad:I = 0x7f04002e

然后保存退出。

别急着打包…

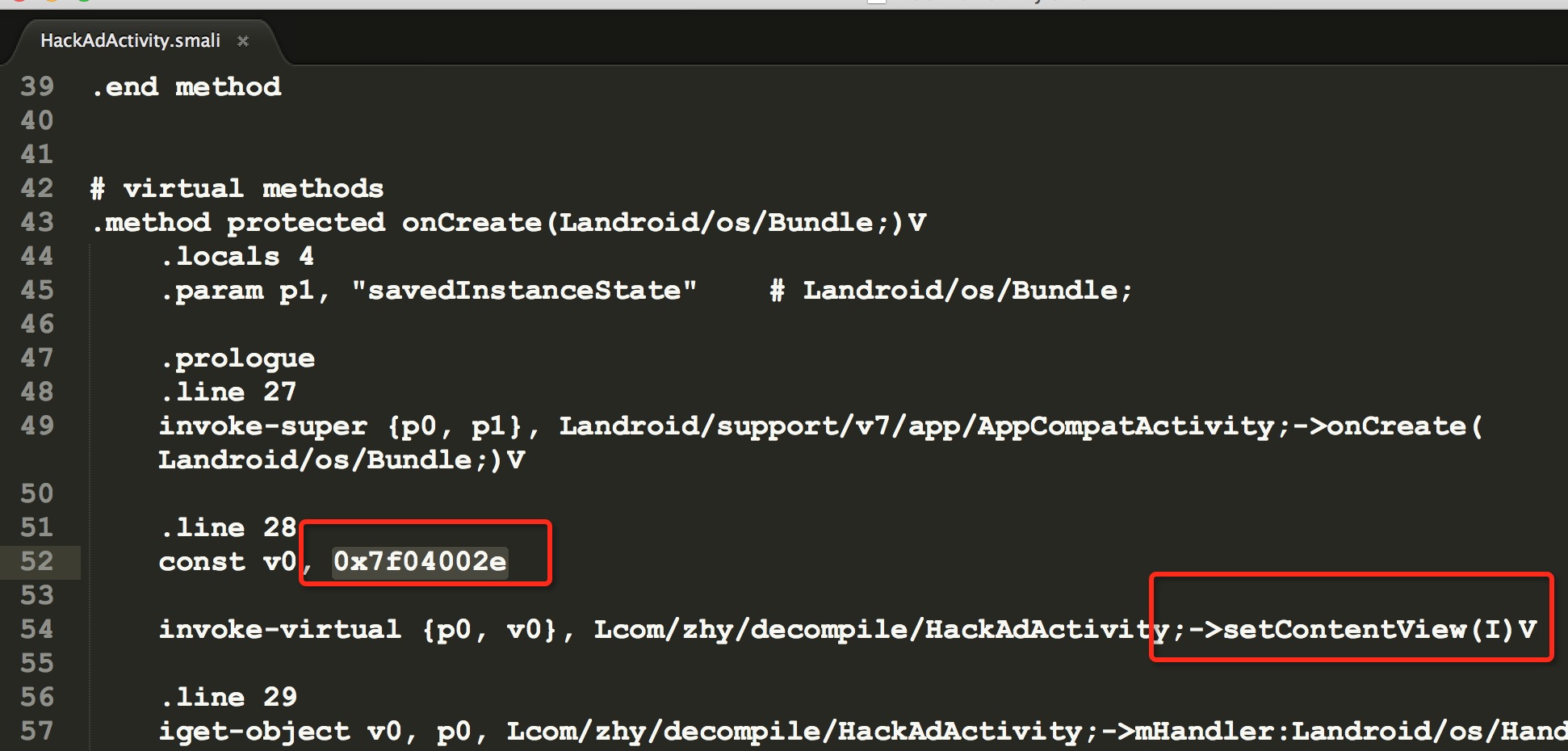

这里定义完了,我们的HackAdActivity.smali中还需要修改呢。

你别说smali文件里面我看不懂怎么改?

改个id还是可以的。

找到setContentView前一行,是不是还蛮容易定位的。

改完之后,重新打包、签名、对齐就ok了~~

如果你使用了更多的资源,记得基本都要处理。

那么到这里就完成了反编译一个apk,然后往里面注入一个新的Activity并且可以自定义这个布局文件,至于这个Activity能看什么事大家肯定都明白。

但是,但是,我们的目的并不是让大家去反编译人家的apk,而是知道我们的apk能够被别人这么玩。

所以要思考的是:

如何预防这种行为呢?

欢迎留言说说如何预防?未完待续…

欢迎关注我的微博:

http://weibo.com/u/3165018720

微信公众号:hongyangAndroid

(欢迎关注,不要错过每一篇干货,支持投稿)

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK