Nexus Mutual创始人:37万NXM代币是这样被黑客窃走的

source link: https://www.8btc.com/article/6578590

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

撰文:Hugh Karp,Nexus Mutual 创始人

翻译:卢江飞

编者按:如有进一步信息更新,本文内容将会适时进行调整。

世界标准时间 12 月 14 日星期一上午 9 点 40 分,我被骗批准了一笔总计 37 万枚 NXM 代币的交易。我原以为这笔交易是自己挖矿奖励的钱,但结果却直接发送给了黑客,这位黑客随后将窃取的 NXM 代币清算兑换成了比特币和以太坊,接着又把这些资金分散到不同的地址和交易所。

我当时使用的是连接到 Ledger 的 Metamask 钱包,通过 Nexus Mutual 应用程序进行交互,电脑是 Windows 操作系统,目前 Ledger 上的私钥是安全的,Nexus Mutual 智能合约和资金也都没有受到影响,因此基本上可以判断这次应该只是一次个人攻击。

到目前为止的事件情节

在这次针对性攻击事件中,我们大概知道以下几点情况:

- 世界标准时间 12 月 11 日星期五 10:20 左右,我正在写一封电子邮件,突然计算机屏幕变黑了 2-3 秒钟,但很快就恢复了,当时我以为电脑可能只是发生一些奇怪的事情,因此并没有太在意。

- 大约一个小时之后,也就是世界标准时间 12 月 11 日星期五 11:20 左右,我磁盘受到感染,其中 Metamask 钱包扩展程序被黑客版本所替代。有关细节信息可以参考 此处 和 background.js 文件。

- 实际上,我直到 12 月 14 日星期一才通过 Metamask 钱包扩展程序进行加密货币交易。

- 世界标准时间 12 月 14 日星期一上午 9:40,我想去 Nexus Mutual 应用程序提取一些挖矿奖励的代币。像往常一样,MetaMask 弹出提币申请确认信息,这其实没什么奇怪的,因为每次交易都会弹出确认信息,一切看起来很正常。但问题是,这个确认信息里包含了发送到 Ledger 的一笔欺诈性交易。结果,我点击了「确认」。

- 这笔交易很快就出现在 Ledger 上,我勾选交易信息后点击了「批准」。实际上,如果我此时检查一下「收件人」地址和其他交易信息就可能发现其中的问题,但是由于 Ledger 还没有直接支持 NXM,因此交易信息中并没有默认带入收件人等相关可读信息。

- 接着,我收到了 MetaMask 通知提醒,告知我交易已经完成,但 Nexus Mutual 应用程序仍在等待确认交易,此时我发现情况不对,于是检查 Etherscan,结果发现这笔钱转到了黑客的地址。

回过头看,我犯错的地方发生在上述第 5 个步骤,交易时应该多加小心,可以说这次黑客盗窃事件完全是我自己的责任。但我要指出的是,除非你是一个很熟悉加密货币技术的人,否则很难在转账时候仔细查看相关信息,毕竟十六进制格式的信息是很难阅读的。就个人而言,我自己其实拥有足够的技术知识,也理解这些信息代表的含义,但还是犯错了,所以普通用户在这里很容易栽跟头。

此外,我之前一直在自己信任的网站获取加密货币奖励代币,比如 Nexus Mutual APP,因为我觉得在官方平台上交易风险会比较低,但从本次黑客攻击事件中发现,不管是不是可信站点,也不管交易价值是多少,每次确认交易之前都必须仔细检查信息。

现在,我打算启动调查本次黑客事件,并在社区的帮助下追踪资金,感谢大家支持!在此,我想感谢很多人的支持,尤其是 Sergej Kunz、Julien Bouteloup、Harry Sniko、Richard Chen、Banteg,还有些人我现在不太方便透露名字。

调查结果摘要

- 过去,大多数 MetaMask 黑客攻击都是诱使用户下载包含恶意代码的虚假程序版本,然后窃走用户私钥。但这次情况有所不同。我的计算机已经损坏,磁盘里的 MetaMask 应用程序被篡改,这意味着浏览器扩展程序出现问题时不会出现警告信息。

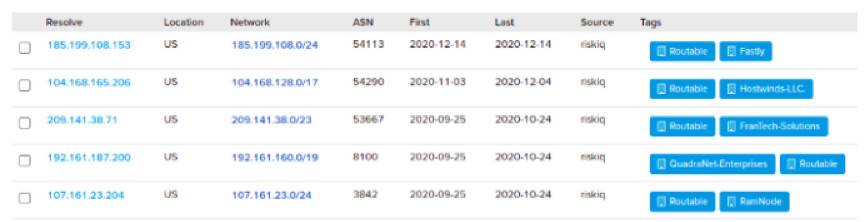

- 据了解,这个恶意扩展配置是从 coinbene.team 获取的,我们从这个域名追踪到了一些 IP 地址,如下图所示:

- 我的浏览器已进入开发者模式,但我不是开发人员,因此这个操作很可能是由黑客执行的。

- 我们发现有其他受害者也遭到了类似的攻击,并与之进行了联系。

- 本次攻击似乎具有很高的针对性,因为黑客没有拿走受害者可能拥有的全部 NXM 代币,因此黑客似乎已为我专门部署了事先准备好的交易负载。

下面我将列出相关性最高的几个黑客地址:

- 0xad6a4ace6dcc21c93ca9dbc8a21c7d3a726c1fb1

- 0x03e89f2e1ebcea5d94c1b530f638cea3950c2e2b

- 0x09923e35f19687a524bbca7d42b92b6748534f25

- 0x0784051d5136a5ccb47ddb3a15243890f5268482

- 0x0adab45946372c2be1b94eead4b385210a8ebf0b

- 3DZTKLmxo56JXFEeDoKU8C4Xc37ZpNqEZN

Messaging (?) Channel

- 0x756c4628e57f7e7f8a459ec2752968360cf4d1aa

还有哪些事情我们不知道?

首先,我不知道自己的计算机是如何被入侵的。

在过去的一周时间里,我与杀毒软件提供商卡巴斯基的专家在被感染的计算机上花费了大量时间允许完整诊断程序,但目前还没有任何结果,这项工作仍在进行中。

黑客是谁?

从我们现在看到的情况,这个黑客非常厉害,但也说明攻击事件很可能会持续发生,而且会影响越来越多人。可以说,这个黑客非常有才华,很可能是一个或多个来自大型技术团队的成员。我们在 Telegram 上与一位黑客进行了简短对话,基于他们的交易活动,我们觉得这个黑客身处在亚洲时区。

目前调查工作仍在继续,如果有任何可用信息,我们会及时分享、发布出来。

学到的教训

一些比较熟悉 DeFi 行业的用户总是不太信任 MetaMask,他们甚至会专门拿出一台「干净」的计算机来运行 MetaMask,这台设备只用来签署交易,其他什么都不做。

MetaMask 的确是许多黑客攻击的目标,所以我一直非常谨慎地从正规渠道下载程序,但即便如此,我的电脑还是被感染了。如果你想规避此类问题发生,可以尽量将资金分配到不同账户,这样可以最大程度减少损失。此外,在签名之前务必检查一下硬件钱包的交易信息(说起来容易做起来难,尤其是在与智能合约交互的时候)。

到目前为止,我们还没有拿到有关黑客的开源情报,但目前已经在 Etherscan 上标记了黑客地址,虽然这是调查工作迈出的重要一步,但后续仍有许多事情要处理。

下一步做什么?

我知道有很多团队会从用户体验和安全性两个角度来寻找最佳交易选择,但是作为一个社区,在这方面我们显然还有很长一段路要走。我无法推荐其他解决方案,不过我会拿出一部分募集到的资金,并将其捐赠为赏金,用于支持用户体验和安全性提升工作。

后续我们将公布赏金的细节信息,相信这么做可以鼓励更多人开发个人钱包安全解决方案,并推动技术进步。

致黑客的公开信

你使用了非常复杂的技术,不仅从我这里盗走了资金,而且从以太坊社区中的许多其他人那里窃取大量资金。我知道你已经将部分资金发送给了幕后老板,因此我已放弃拿回这笔钱。

如你所知,以太坊社区中有许多以匿名方式工作的白帽黑客,他们会通过赏金获得丰厚的回报,而且会因为一些出色工作在圈内名声大噪。根据你所展示的技能,我觉得你完全可以成为白帽黑客中的一员,这样你可以通过合法途径赚钱,而且不用把不义之财发送给幕后老板。

我想,你可以充分利用自己所掌握的这些技能,并出于正确的理由从加密货币社区中获得一些荣誉。

来源链接:medium.com

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK