防火墙的三大方向演进

source link: https://www.linuxprobe.com/iptables-linux-3.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

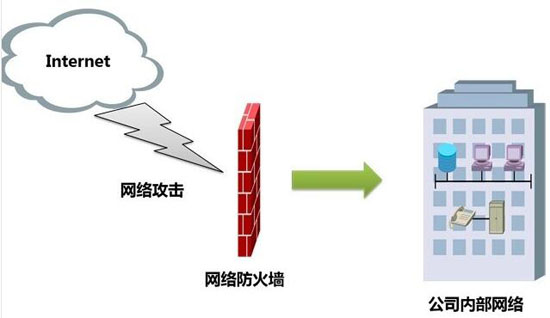

防火墙是一种位于内部网络与外部网络之间的安全防护系统,往往会依照特定的规则,防止非法访问或限制传输的数据通过,来确保内部网络不遭受恶意攻击。其中传统的硬件防火墙是指采用状态检测机制、集成VPN、支持桥/路由/NAT等工作模式的作用在2-4层的访问控制设备。

然而时至今日,传统的硬件防火墙已无法跟上目前网络威胁的进化速度。由于网络威胁和网络犯罪的进化速度非常快,企业IT团队在监控流量方面的阻力重重,常常导致无法及时发现威胁。有调查发现,从全球范围来看,70%的企业网络流量未被有效监管,而一些传统防火墙背后甚至隐藏着可怕的“后门”。

即便如此,仅亚太区2017年企业防火墙的市场规模也达到了31亿美元,预计到2023年更可达到60.2亿美元规模。防火墙作为企业网络防护关键组件的重要性可见一斑。

目前简单的安全规则、端口和协议过滤已无法满足威胁防御的需求,由此传统防火墙已逐步向下一代防火墙演进。而部署下一代防护墙的目的是能够抵御诸如WannaCry等集中出现的威胁,不过这些威胁依然能够爆发至全球规模,拿到访问权限,并通过公司网络传播,显然就是个大问题了。

引发此类问题凸显出一个难以接受的事实,那就是下一代防火墙经常单打独斗,无法形成集群作战的效果。因此,部署防火墙的企业通常还需要单独配置防火墙规则、应用控制、TLS检验、沙盒机制、网络过滤、杀毒和IPS。此外,IT决策者在采购防火墙时还应寻找可提供简易和可行的可视度的整合系统。

对于企业来说,最有效的系统是能够识别未知应用和协同工作的同步系统,以便提供对网络中所有流量的可视化和可控性。

虽然下一代防火墙被定义为是一种深度包检测防火墙,超越了基于端口、协议的检测和阻断,更增加了应用层的检测和入侵防护了。不仅具备传统防火墙的功能,还具备应对综合威胁的发现能力、阻断能力,并不是简单的功能堆砌和性能叠加,而是从全局视角,帮助用户解决网络面临的实际问题。

但实际上,下一代防火墙却有下述三方面局限:

以本地规则库为核心,无法全面检测已知威胁;

缺乏数据智能,无法感知未知威胁;

没有协同防御机制,依然在用单机的、私有的思路来解决网络的、公有的威胁。

因此,面对数据及隐藏其中的各种威胁,防火墙不能再孤军作战,而是需要借助AI(人工智能)建立起协同防御的安全体系,并依托于持续更新的威胁情报的技术能力,持续提升自身提升发现和响应高级威胁的能力,从而在边界上成为一个智能化的防火墙,为企业对抗各种安全威胁提供更好的防护平台。

进入云计算时代,面对如多租户混合部署,多应用混合部署,虚拟机(容器)规模体量极大,资源按需分配,逻辑架构与物理架构无关等安全需求。硬件防火墙的效果势必将捉襟见肘,甚至到无处安放的地步。

然而即便传统基因的防火墙在云环境中已无用武之地,但用户面对APT攻击、勒索病毒,以及多租户、多应用的混合部署,都需要云平台提供有效的隔离防护才行。因此,可以接驳威胁情报系统和云端可视化分析,支持云内虚拟化动态边界安全防护,更可借助互联网安全大数据来准确定位攻击源头的软件定义防火墙成为未来防火墙设备演进的目标。

这就需要颠覆传统物理隔离网络架构,在防火墙策略的保护下,使用全网逻辑隔离构建出全新网络,并对安全区域重新定义划分,甚至可通过软件定义出防火墙阵列,来把控企业网络流量。

未来,防火墙向上述三大方向发力不可避免,而防火墙在演进过程中也必须集成并具备与其他系统协同工作的能力才能最终强化网络管控。

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK