从思科数据泄露看体系化勒索防护能力构建

source link: https://www.51cto.com/article/716497.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

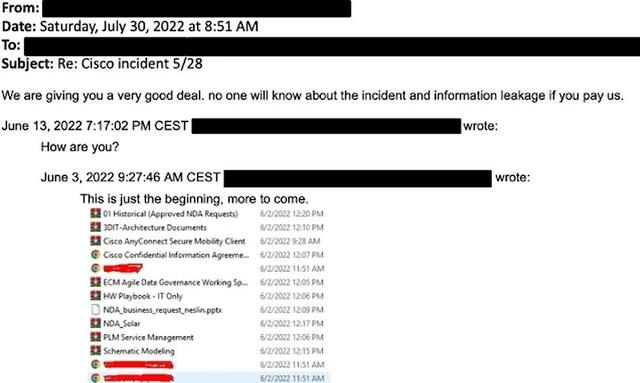

8月10日,思科公司证实,其内部网络遭到勒索软件团伙入侵,导致一些数据发生泄露。尽管思科发言人表示,攻击者只是从与受感染员工账户相关联的 Box 文件夹中窃取了一些非敏感数据,此事件未对思科的业务造成实际影响。但攻击者却声称,他们已经掌握了大约2.75GB思科公司内部数据,大约有3100个文件,其中很多文件涉及保密协议、数据转储和工程图纸等。

一、攻击事件分析

根据思科对该攻击事件的初步调查发现,攻击者通过劫持员工的个人Google账号并拿到了其VPN登录用户名和密码,然后通过社会工程学攻击获得了二次认证凭据,从而成功进入到思科内网系统。此后,攻击者通过横向扩展到思科服务器和域控制器。在获得域管理员权限后,又通过使用 ntdsutil、adfind 和 secretsdump 等枚举工具收集更多信息,并将一系列有效负载安装到受感染的系统上,其中就包括后门。在获得初始访问权限后,攻击者进行了各种活动来维护访问权限,最大限度地减少取证,并提高他们对环境中系统的访问级别。

由此可以看出,此次思科数据泄露事件可能由双重勒索攻击所引发。攻击者通过窃取数据,对数据所有者进行勒索,一旦数据所有者没有按要求支付赎金,则将相关数据在暗网售卖,从而让攻击者能够切实获得攻击利润。

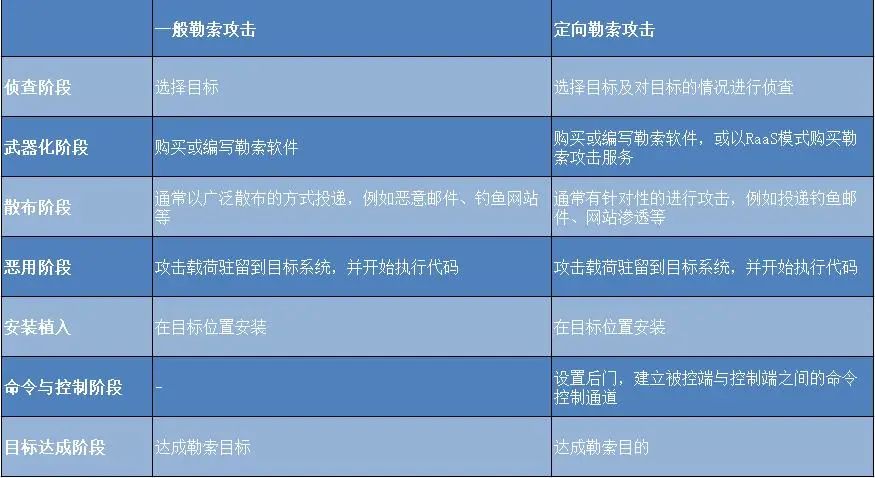

勒索攻击是指攻击者通过劫持用户的系统或数据资产,以敲诈勒索为主要目的的违法活动。近年来,勒索攻击已经成为危害最严重的、最普遍的网络攻击模式。根据勒索行为的攻击目标,勒索攻击可分为一般勒索攻击和定向勒索攻击。一般勒索攻击通常会采用“广撒网”的方式向网络中散布攻击组件,引诱未知的受害者被攻击。定向勒索的攻击者通常会提前收集目标者地域、业务特征、使用软件等信息,用于制定有针对性的攻击策略或攻击工具。

表:常见勒索攻击流程

在此次思科事件中,攻击者有计划地构造获取登录凭证的步骤和方式,因此可以认为这是一起有预谋的定向勒索攻击。

二、勒索攻击防护体系建设

随着勒索攻击能力向高层次发展,对于勒索攻击防御也不再是简单的部署终端安全产品。勒索攻击的流程化、能力化已经与APT趋同,因此可以参照APT防护进行勒索攻击防护体系的建设。

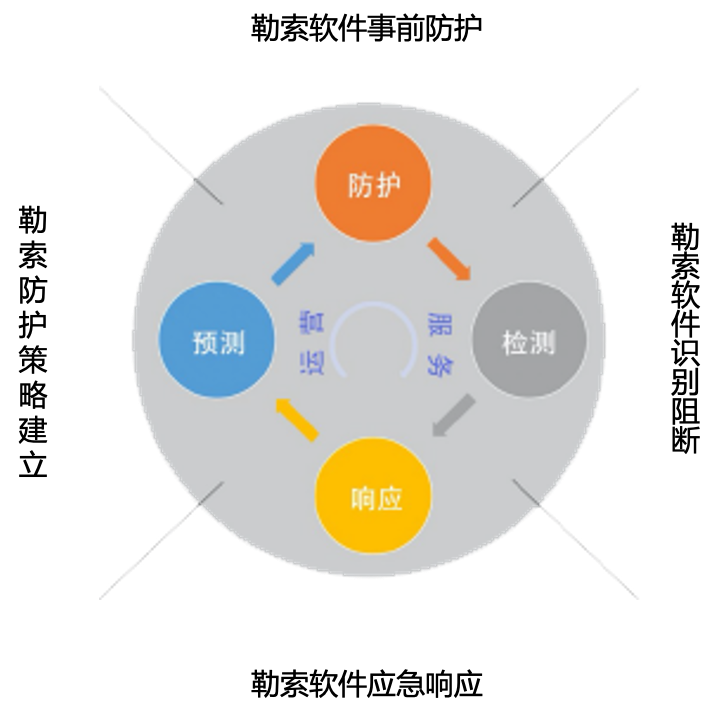

针对勒索攻击防护体系建设可依据PPDR模型形成持续的预测、防护、检测、响应。依照攻击发生的状态,可分为勒索防护策略建立、勒索攻击事前防护、勒索攻击识别阻断、勒索攻击应急响应。

1、勒索防护策略建立

在进行勒索软件防护时,遵从PPDR模型,通过持续的预测、防护、检测、响应以达到对企业系统内部的先进、持续、有效防护。持续的运营、服务将依赖于专家、厂商的持续更新的安全能力,为企业赋能。运营、服务应贯穿于勒索软件防护的各个阶段,实时把控企业的安全状态。

2、勒索攻击事前防护

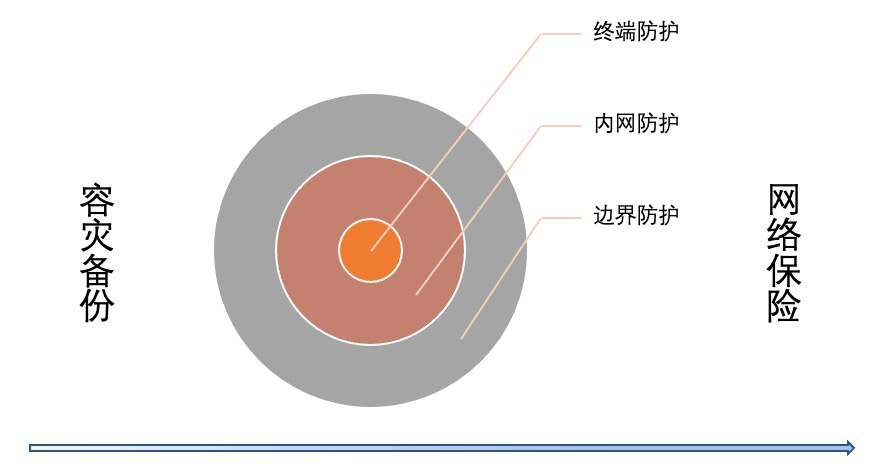

勒索攻击的事前防御从左至右依次为容灾备份、安全防护产品和网络保险。在进行安全建设时,从左至右,依次进行能力的叠加。

容灾备份可以分别从系统层面和数据层面保护企业的可用性和完整性。

要注意的是,容灾备份作为一个业务系统,也是具备被攻击的风险的,因此需要为容灾备份系统进行安全防护。

容灾备份只针对于传统的加密型勒索,对于现阶段越来越多的窃密型双重勒索,容灾备份系统已无法满足防护需求。

- 安全防护产品

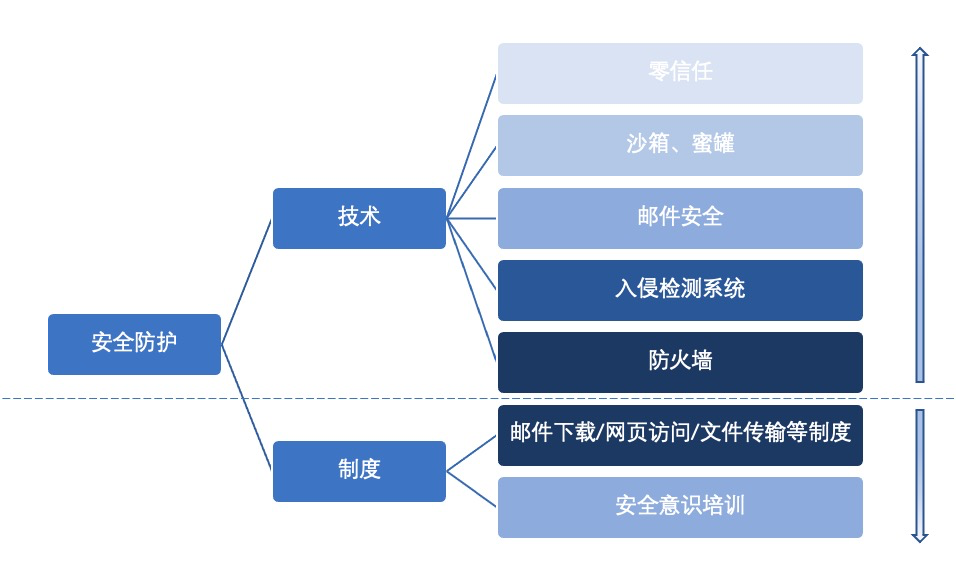

针对勒索软件落地前的防护主要以边界防护为主,阻止勒索软件进驻系统当中。在构建安全防护时,需从制度和技术两个维度进行构建。

从制度层面来看,需要构建网络访问、文件下载、文件拷贝传输等相关的制度,规范员工的网络行为。在此类制度建立之上,需要建立员工网络安全意识培训制度及要求,保证员工时刻具备前沿网络安全理念,避免钓鱼邮件的接收、钓鱼网站的访问等。

以此次思科事件为例,用户凭证两次被劫持,均与思科员工的安全意识淡薄有关。在第一次凭证窃取时,思科员工将重要的账户用户名密码进行了自动存储,导致谷歌用户账户被攻破后相应的凭据信息同步给了攻击者。在第二次凭证窃取时,思科员工受到了社会工程学攻击,导致了数据泄密。

技术层面以部署边界防护产品为主,配合访问控制产品、安全分析产品或应用安全产品等。在防御构建时,需采用叠加演进的思想,从被动防御向主动防御递进、从单一功能产品向融合型产品递进。

对于是否应该购买网络安全保险,业界也处于探索阶段。一方面,网络安全保险能够在发生风险时减少自身的损失,另一方面,购买网络安全保险的企业也让攻击组织认为更容易获得经济利益。

许多主流提供勒索攻击防护方案的厂商开始与保险公司合作,企业在采购勒索防护产品后可进一步向厂商咨询相关服务。

3、勒索软件识别阻断

勒索软件进驻到企业内之后,需要通过技术避免其扩散或造成实际危害。

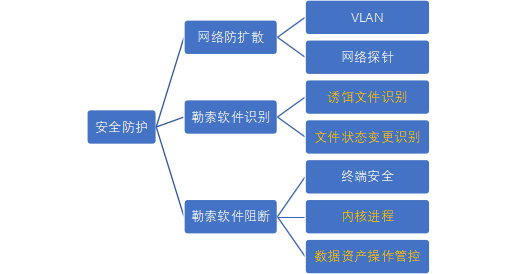

- 网络防扩散

网络防扩散其目标在于防止勒索软件的横向移动,以及避免勒索软件发作后大规模扩散造成的多节点风险。主流的网络防扩散技术包括利用VLAN进行网段划分,以便在发生风险时快速阻断。另一项技术为网络探针技术,通过部署网络探针,可以尽快识别网络中的扩散风险。

在此次思科事件中,思科的关键内部系统,如与产品开发、代码签名等相关的系统没有被攻击,这表明思科可能已经做好了网络划分。

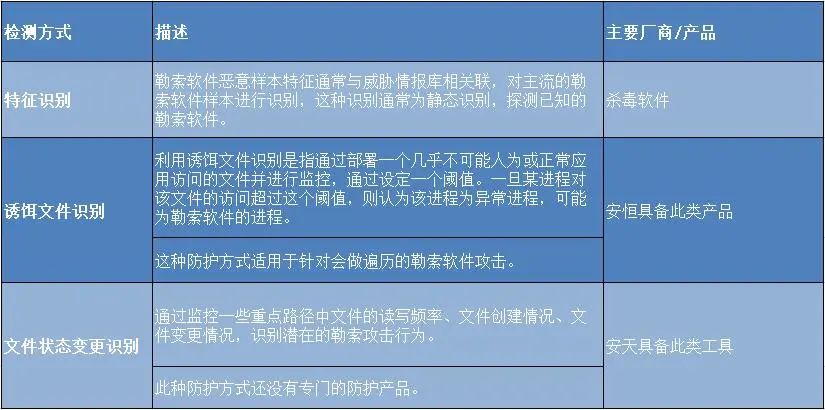

- 勒索软件识别

勒索软件识别技术及产品主要分为两种:

在此次思科事件中,由于思科及时发现了攻击者,清除攻击载荷和攻击后门,让攻击者后续尝试的攻击均以失败告终。让此次窃取的数据控制在2.8GB。而没有造成更大的影响。

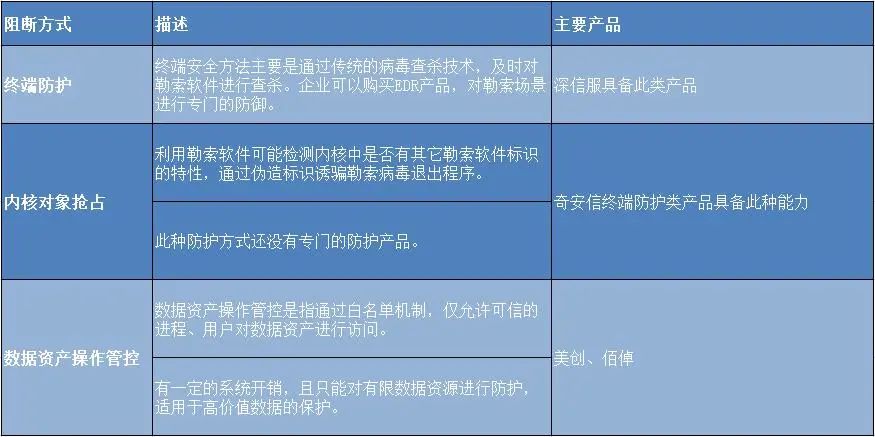

- 勒索软件阻断

4、勒索攻击应急响应

为保证勒索软件在执行后能够快速响应,需在日常构建应急响应流程,进行应急响应演练,保证在出现勒索攻击时能够按照有效的步骤和方法论执行应急响应。

针对勒索软件执行后的防御,我们建议企业除了自身建立健全勒索攻击防护体系外,也建议企业在必要时购买专业的网络安全服务,保证在发生了勒索软件风险后能够快速找到专业人员进行辅助决策。

三、国内代表性勒索防护厂商及方案

在此列举国内几个有代表性的勒索防护厂商及其方案供参考。

安恒信息:

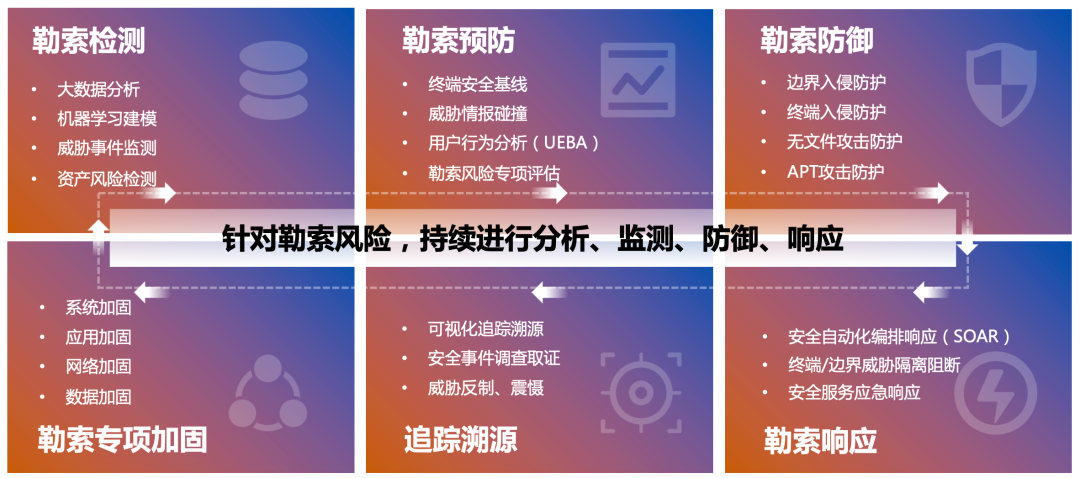

安恒勒索防护方案为以EDR为核心,覆盖检测、预防、防御、响应、溯源、加固等6大阶段,在事前基于大数据分析、机器学习等核心技术对资产和风险事件进行建模分析,通过勒索专项评估能力,对资产进行基线检查及安全体检,监测资产存在的风险,预测风险事件。在事中构筑端网一体化勒索专项防护能力,结合自动化响应处置能力,高效发现并且防御勒索威胁,同时通过联动威胁情报系统,提供最新的勒索攻击动态。在事后基于追踪溯源能力,进行有效的调查取证和反制,并针对薄弱项进行二次加固。

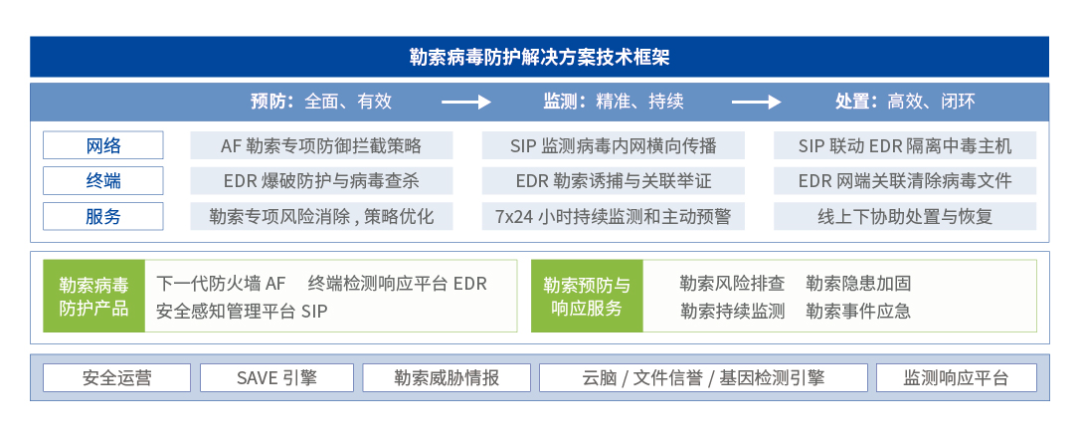

深信服勒索病毒防护解决方案从终端、网络和服务三个维度出发,提供基于勒索软件的预防、监测和处置的全流程防护。围绕边界投毒+病毒感染+加密勒索+横向传播的完整勒索攻击链,全面帮助用户补齐在勒索预防、监测、处置能力方面的缺失,构建有效预防、持续监测、高效处置的勒索病毒防护体系。

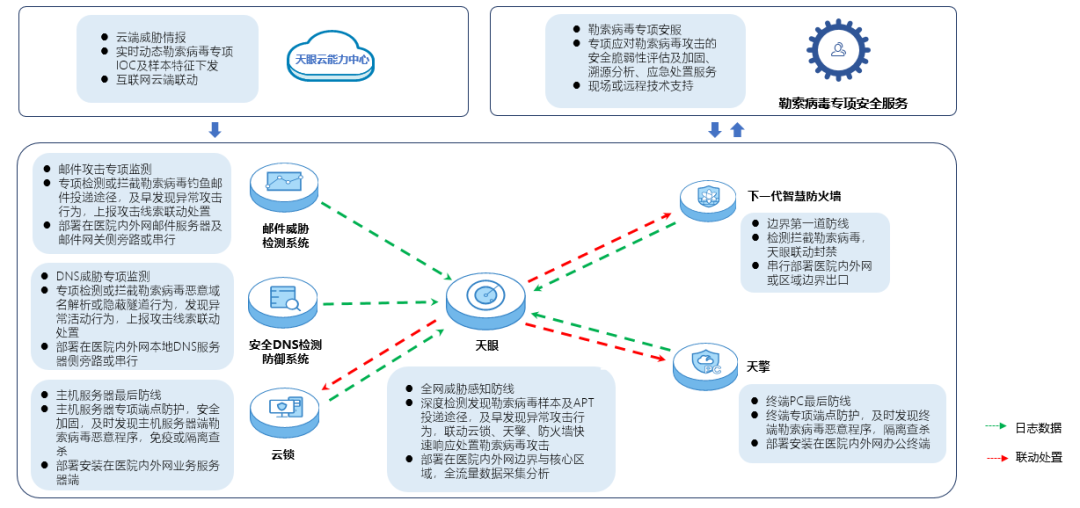

奇安信全方位勒索病毒检测与防护方案主要组网产品包括:奇安信网神新一代安全感知系统天眼、奇安信网神邮件威胁检测系统、奇安信网神安全DNS检测防御系统、奇安信网神云锁服务器安全管理系统、奇安信天擎终端安全管理系统、奇安信网神新一代智慧防火墙,同时奇安信提供勒索软件应急响应安全服务。构建“边-网-端”全方位纵深防御体系,全方位、多场景应对APT、钓鱼邮件、恶意域名、隐蔽通道等多途径勒索病毒攻击传播。

美创科技:

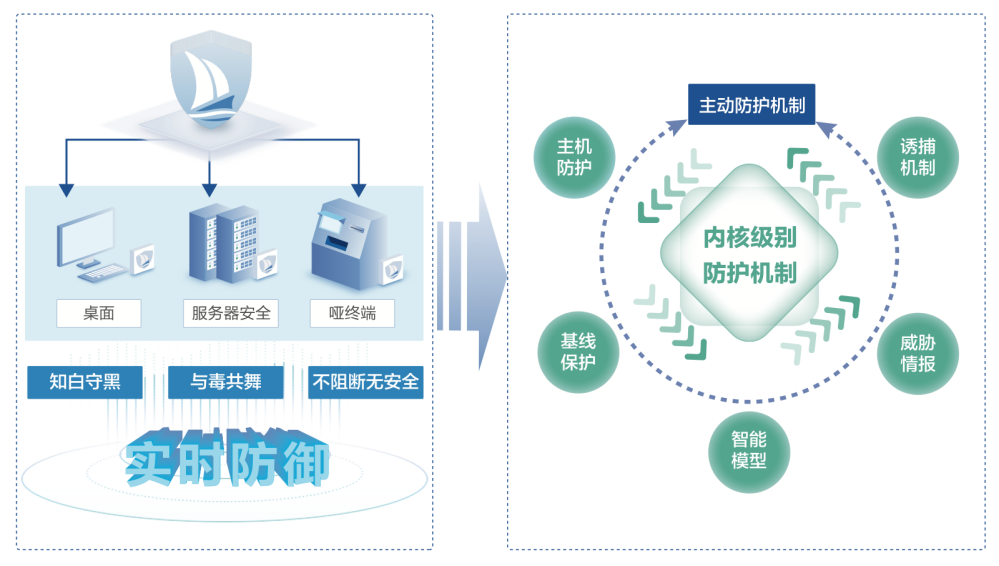

美创诺亚防勒索系统以数据资产防护为核心的、以零信任为基础的勒索病毒防护软件。该产品以“知白守黑、不阻断无安全”为核心理念,集合内核级别防护机制、主机防护、基线防护、威胁情报、诱捕机制、智能模型等创新技术,实时监控各类进程对数据文件的读写操作,快速识别、阻断非法进程的入侵行为,旨在通过严密的防御机制,主动抵御各类病毒侵袭。

安天科技:

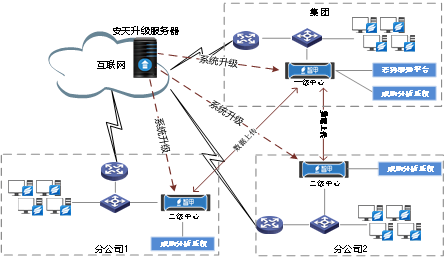

安天勒索防护方案是以智甲终端防御系统为核心,在终端侧形成防护能力,并通过与探海威胁检测系统、追影威胁分析系统、捕风蜜罐系统、态势感知系统、拓痕应急处置工具箱等联动,形成整体的安全能力。一旦发现勒索行为,多重安全工具可以检测用户主机遭受勒索病毒攻击风险可能性,并提供详细检测报告与加固方案。同时配有安全服务,派遣技术专家通过现场排查或者远程方式确定勒索病毒类型,攻击方式等,并提供主机加固、威胁清除等服务。

佰倬信息:

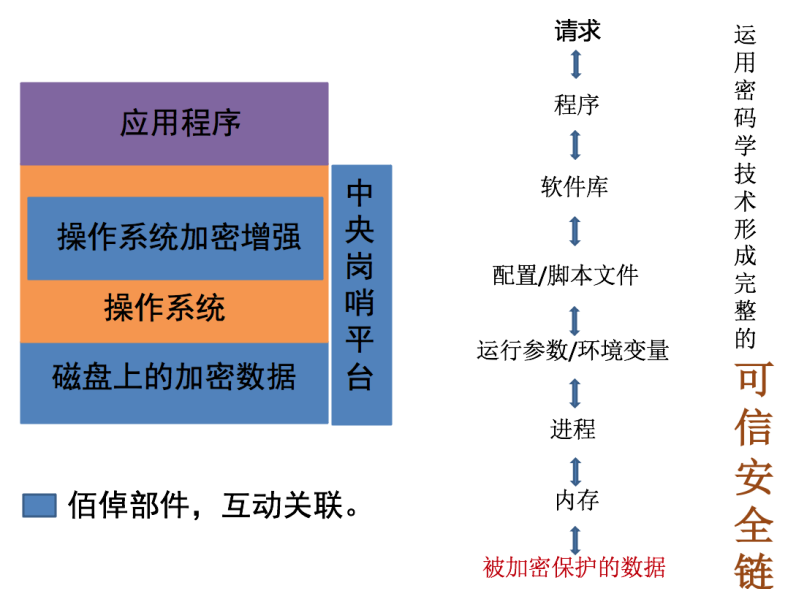

佰倬信息防勒索解决方案提供“以数据为中心,以数据流动为线索”的数据自我保护解决方案,通过“后量子密钥管理”和“强制访问控制”的智能集成,实现数据自保,使服务器和终端上的数据文件能够抵御勒索软件、网络钓鱼、恶意软件、内鬼等已知、未知威胁而实现自我免疫。

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK