从滑动标尺模型看企业网络安全能力评估与建设

source link: https://netsecurity.51cto.com/article/715960.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

从滑动标尺模型看企业网络安全能力评估与建设-51CTO.COM

隨着信息技术迈入“云大物移智”时代,网络安全形势也发生了深刻的变化。但在实际工作中,很多企业安全建设的重点仍旧是由合规驱动的安全产品采购,在体系化和持续性方面存在较大不足,同时对实际具备的安全能力缺乏评估手段。在此背景下构建的安全防护体系建设,在面对当前新型网络安全攻击时,往往会表现的不堪一击。

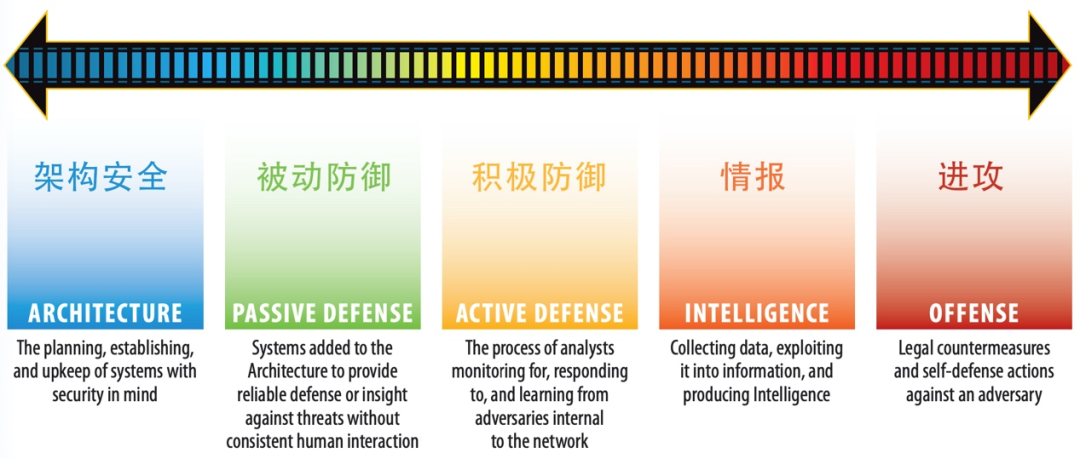

在2015年,美国系统网络安全协会(SANS)提出了一种科学规划网络安全建设投入的滑动标尺模型,将网络安全体系建设过程阶段化,按照每个阶段的建设水平来对安全防护能力进行评估,从而指导企业未来安全防护能力的建设。该模型的防护思路,目前在国内一些领先机构的网络安全规划与建设中已开始借鉴与使用,但总的来说,国内的应用深度与广度仍有不足。但其叠加演进的安全建设思想,与新一代网络安全体系建设理念高度符合,对现代企业如何科学做好安全预算、优化资源配置、改进建设效果等有着较强的指引价值。

一、滑动标尺模型的价值

研究人员发现,企业现阶段网络安全工作建设中的不足主要包括以下几点:

忽视科学的体系化安全架构。目前,很多企业仍把单点化的安全设备采购作为安全防护建设的重点,对信息系统自身的架构安全缺乏重视,传统的网络安全设备三大件仍是采购主要对象。

安全运营能力不足。网络安全工作对专业化人才及能力要求很高,目前很多企业缺少人才积累,导致了很多安全设备无法真正的发挥出应有的价值,在遇到突发性安全事件时无法进行快速定位及应急响应。

缺乏安全能力评估措施。安全是一个动态、对抗的过程,不能仅以满足合规要求来推动安全建设。企业需要对真实具备的安全能力或安全建设成熟度进行客观评价,及时发现安全能力的不足或隐患。

针对以上不足,迫切需要引入新思路、新技术和新方案来对现有安全防护体系进行优化和改造。而应用网络安全滑动标尺模型可以为组织平衡网络安全资源和技能投入提供参考框架。滑动标尺模型不仅可以展示各防御阶段的重点,同时也提出了企业进行信息安全建设时的部署步骤建议。通过参考借鉴滑动标尺模型,企业在进行安全规划和建设时,可以基于自身的资源和现状对目前工作进行优化和改进。

图表 1 滑动标尺模型

滑动标尺模型可应用在多个方面,包括:

- 向非技术人员解释安全技术问题;

- 明确资源投入优先级、追踪资源和技能投入情况;

- 评估企业的网络安全风险和安全防护能力实际水平;

- 确认网络安全事件的溯源分析是否准确。

滑动标尺模型的核心在于“动”字,各防御分类不是孤立静态的。首先,同一项技术的应用场景不同,可能所属的分类就不同;其次,企业的资源投入不能停留在一个分类,而是着重放在一个分类,并不断地根据自身情况在多个分类同时部署或升级;最后,安全建设不是孤立的,只有做好左侧的防御分类,才能让右侧的防御以及合法进攻反制分类发挥最大价值。

需要指出的是,滑动标尺模型是一个宏观模型,在进行具体建设布局和产品采购时,还需要结合PPDR模型、杀伤链模型等,进一步制定安全建设工作的落实细则。

二、滑动标尺模型的分类

通过网络安全滑动标尺模型,企业可以了解自身所处的阶段,以及未来建设时应该采取的措施和投入,一共可以分为五大类:框架安全、被动防御、积极防御、威胁情报及进攻反制。每个分类的投入回报比不同,能够抵御的威胁攻击类型也不同,组织可以根据自身的情况将安全投入放到不同分类中。

定义:在系统进行规划、工程管理和设计时,引入架构安全措施。企业需要将网络安全思想融入到网络建设之初,将业务应用、网络建设、安全规划融合到一体,采用增加安全性的措施,减少攻击面,并提升响应速度。

特点:网络安全建设的基石。

主要模型:NIST800系列模型、普度模型(PERA)、支付卡行业数据安全标准(PCI DSS)。

主要技术:网段划分、补丁管理、供应链管理、员工管理、安全规划。

落地建议:架构安全是企业能够以最小的开销获得最大安全价值的方法,因此也是最需要重视的方法。我们建议,企业可以从管理和建设两个维度做好架构安全。从建设维度,可以参照等保2.0中的网络架构安全,构建清晰的企业网络架构拓扑图,列好资产清单,同步做好网络建设规划和安全建设规划。从管理维度,依照ISO 27001的管理体系构建相应的管理要求。

定义:在无人员介入的情况下,附加在系统架构之上可提供持续的威胁防御或威胁洞察力的系统。被动防御保护资产,阻止或限制已知安全漏洞被利用、已知安全风险的发生。被动防御更多依赖静态的规则,因此需要持续的优化升级。

特点:网络安全建设的起始阶段,也是核心投入阶段。

主要模型:纵深防御模型、NIST网络安全架构。

主要技术:样本系统,如防火墙、反恶意软件系统、入侵防御系统、防病毒系统、入侵检测系统和类似的传统安全系统。

落地建议:被动防御是企业所需要做的基础安全防护工作,在建设时可以参照等保2.0中的安全区域边界和安全计算环境进行构建。被动防御涉及的技术已较为成熟,企业在进行产品选型时,可以先对积极防御阶段进行规划,然后依据积极防御时的产品选择,进行被动阶段防御产品选型。

定义:分析人员对处于所防御网络内的威胁进行监控、响应、学习(经验)和应用知识(理解)的过程。积极防御阶段注重人工的参与,在这一阶段人工将结合工具对网络进行持续的监督与分析,对风险采用动态的分析策略,与实际网络态势、业务相结合,与攻击者的能力进行对抗。

特点:网络安全建设的进阶阶段,一般需要能达到的阶段。

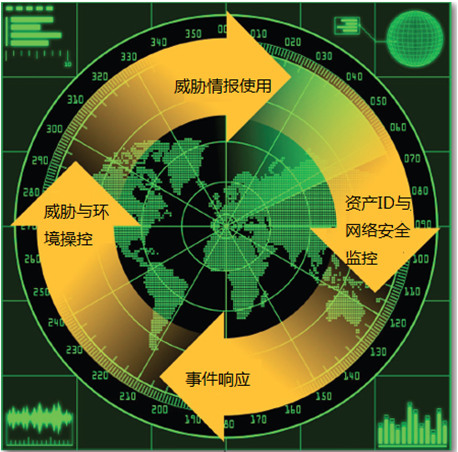

主要模型:主动网络防御周期、网络安全监控。

图表 2 积极网络防御周期

主要技术:SIEM、威胁情报消费、网络安全监控、事件响应。

参与人员:事件响应人、恶意软件逆向工程师、威胁分析师、网络安全监控分析师。

落地建议:积极防御阶段既要求产品的能力,也要求了人员能力素养。积极防御的建设可参照等保2.0中的安全管理中心进行建设。积极防御的建设落地需要产品和人员同步进行,人员能力可以通过雇佣专业的信息安全人员,或者采购信息安全服务方式获得。

定义:收集数据,将数据利用转换为信息,并将信息生产加工。威胁情报是情报的一种,即收集信息分析并创建的有关攻击者的情报。情报需要做到:威胁是切实能够对甲方用户造成威胁;情报必须能够被实际利用。情报需要结合甲方用户的实际情况,并妥善使用。使用者的实际情况包括网络情况、业务情况、安全防护情况等。因此情报依赖于前三分类的状态。

特点:网络安全主动防御建设,必须与实际情况紧密结合。

主要模型:网络杀伤链模型、ATT&CK模型、钻石模型、情报生命周期。

图表 3 威胁情报生成系统

主要技术:威胁情报生成、蜜罐。

落地建议:情报更多的是指主动生成威胁情报的过程,企业最直接的生成威胁情报的方式就是部署蜜罐系统。企业在部署蜜罐、蜜网等系统时,同时也需要与服务共同采购。

定义:对抗攻击者的法律反制措施、自卫反击行为。这是一种提升自身网络安全的进攻行为,因为通常在合法性的边缘游走。对于民间机构,这些行为可能形成负面影响,带来法律风险,因此不建议直接采用这类方法进行防护,但可以引入“主动出击”的思想和合法反制措施,来提升自身防攻击能力。

特点:本阶段属于网络安全建设的较高目标,通过模拟攻击和合法反制来提升网络的抗攻击能力。

主要技术:攻击溯源、攻防实验室、红蓝队攻防演练。

落地建议:通过对攻击溯源,获得攻击者的准确信息,利用法律手段或其他合法手段进行反制;建立攻防实验室,对组织的重要系统进行模拟攻击,来验证防护手段的健状性;组织红蓝队攻防演练,在实战中不断提升网络抗攻击能力。

三、滑动标尺模型应用建议

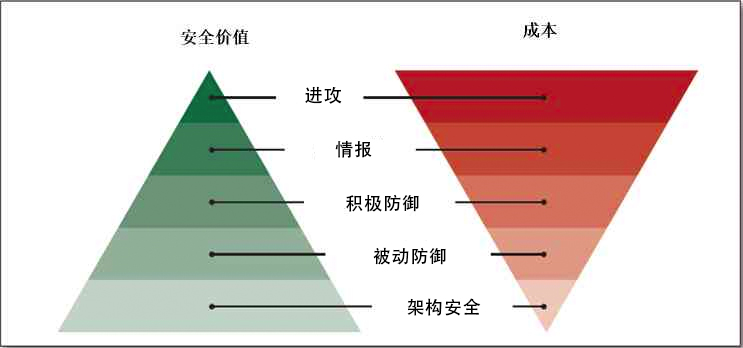

滑动标尺是一种能力叠加演进的安全思想,左侧是右侧的基础,右侧是应对更高级威胁的能力。只有在具备坚实的安全基础前提下,才能实现从被动到主动的防御。从左到右是安全能力的提升,也是安全成本的提升,企业在进行安全架构选型时,需根据自身所面临的的风险以及预算能力,选择适合自己的安全防护建设模式。

企业整体安全能力建设

对于需要进行体系化网络能力建设的企业,我们建议将重心放置在架构安全上。在进行安全规划时,可优先做好架构安全、被动防御和积极防御三个阶段的防护建设。

在进行网络安全实际建设过程中,组织则需要优先将安全预算落实在网络建设、被动防御两个分类当中。

企业原有安全能力升级

对于已有一定安全基础,需要在此基础上优化提升的企业,我们建议:

1、评估自身网络安全能力成熟度

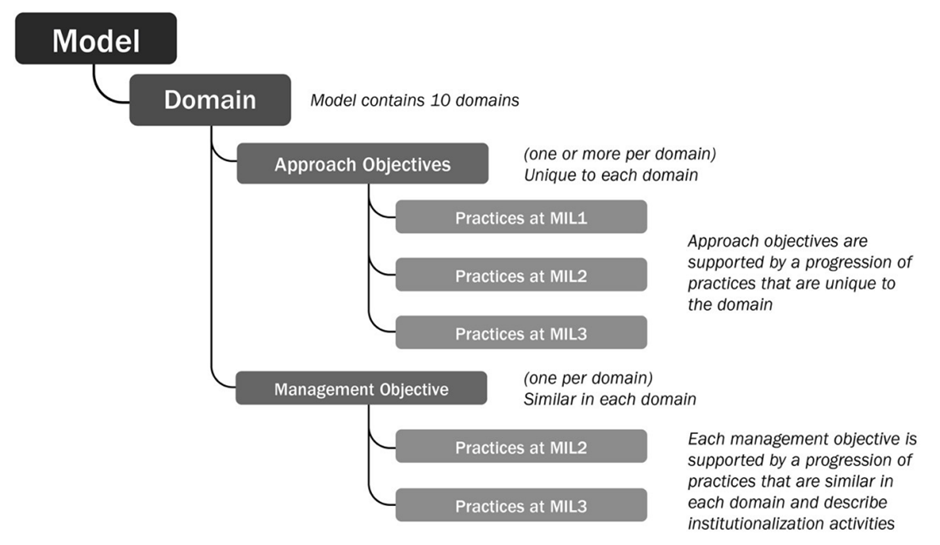

企业可以选择网络安全能力成熟度模型模型(C2M2),以简单普适性的方法快速对企业安全现状进行评估。

图表 4 C2M2模型

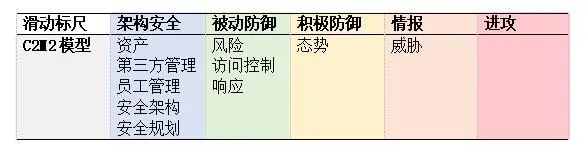

C2M2模型的10个域可对应到滑动标尺模型的5个分类:

图表 5 滑动标尺模型与C2M2模型对应

C2M2模型的10个域可根据实际情况分为四个成熟度,通过计算滑动标尺每个分类中各域的平均成熟度,可以得出相应分类的成熟度值。

2、评估自身面临的客观安全风险

安全风险分为外部攻击者意图带来的风险和自身业务带来的风险。根据Check Point《2022年安全报告》,教育行业、政府、通讯机构是网络攻击的重灾区。不同行业的情报价值、整体防护能力是不同的,攻击者可能依据行业选择攻击目标。此外,企业业务开放数量也会影响企业信息资产的互联网暴露面,从而提升安全风险。

3、评估自身资源情况

自身资源状况是指可应用于网络安全建设的人力、物力、财力。资源数量的核心在于管理层对网络安全建设的认可程度,网络安全一般被认为是信息系统建设的伴生产物,无法直接产生经济效益,因此不同的领导者对网络安全的态度不同。在评估自身资源现状时,一方面要评估已有网络安全预算数量和专业的安全人员,另一方面也要评估管理层对网络安全的态度,以对未来网络安全建设进行整体把控。

4、评估下一步安全建设方向

在进行下一步安全可遵循以下原则:

- 高安全风险企业可将资源分布到滑动标尺模型的各个分类中,向各个方面平衡进行安全投入。而低安全风险企业,则可以将预算资源重点左移。

- 当资源丰富时,可多个分类均衡布局,如果未来安全预算明确,可从左到右依次布局。如果网络资源不够丰富,则优先选择左移部署。

- 优先升级左侧区域的安全成熟度。

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK