都怪二维码,造就了网友们的社死现场...

source link: https://netsecurity.51cto.com/article/712904.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

都怪二维码,造就了网友们的社死现场...-51CTO.COM

短短半个月,与二维码相关的社会事件就发生了两起,且都引起了广泛讨论。

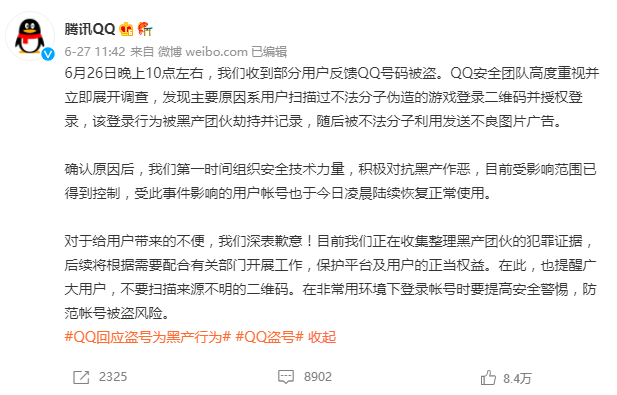

QQ账号集体被盗,针对此事,腾讯QQ官博回应:“主要原因系用户扫描过不法分子伪造的游戏登录二维码并授权登录,该登录行为被黑产团伙劫持并记录,随后被不法分子利用发送不良图片广告。”

图片来源:微博@腾讯QQ

虽然这个解释无法说明,为何很多许久没有登录的远古账号也“中招”了,但此处按下不表,仅就明面上的解释来看,“二维码”背下了此次事件最大的锅。

而不久前的“维权储户被赋‘红码’”事件也让“健康码滥用暴露权力任性”的现象浮上水面。虽然两起事件的性质不同,但都折射出一个问题:作为某种介质的二维码,在某些“有心”人的利用下走向了歧途。

我国是名副其实的二维码大国,无论是出行、购物、点单、订票,“扫一扫”几乎已经成为多数人的习惯。在疫情期间,作为非接触式追踪的重要工具,二维码的应用更是进一步拓展,扫码登记成为常例。

但快速便捷的扫码动作背后,二维码真的有想象中那么安全吗?

“墙外开花墙内香”

二维码,即QR Code,最早由日本公司Denso Wave的腾弘原发明。有意思的是,二维码实际是由条形码改造而来,不过相比条形码,二维码的数据存储能力大大提升。

至于二维码的生成原理,简单来说:用特定的几何图形按编排规律在二维方向上分布,采用黑白相间的图形来记录数据符号信息。白块表示二进制的“0”;黑块是“1”。摄像头识别出颜色和排列就能解读出二维码包含的信息。

虽然二维码是个舶来品,但放眼全球,二维码真正“遍地开花”的地方是中国。为何会出现这种“墙外开花墙内香”的现象?主因有二:

其一,时机。随着智能手机的普及,移动互联网崛起,中国移动互联网用户使用量激增,庞大的市场可以说为二维码的普及扫清了C端障碍。

其二,巨头和中小商户的推波助澜。最初二维码是微信的内置功能之一,很快二维码成为微信生态里重要的一环。随后,腾讯和阿里在支付场景下全力跑马圈地,加上中小商户在此过程的“鼎力相助”,让二维码得以迅速在国内推广。毕竟相比其他支付方式,二维码的成本实在太低了。不需要POS机,不需要NFC模块,扫码支付只需要一个摄像头,可以说“一机在手,支付无忧”。

从实现效果来说,二维码与短网址服务类似,可即时访问网站、联络数据等信息。但是随着大众对二维码的依赖性越来越强,其特质也在被一些危险分子利用进行犯罪活动。其中最具迷惑性的一点就是二维码与二维码之间过于相似了。

对于来路不明的链接,你可能会心生警惕,但是二维码就显得“人畜无害”。因为二维码乍看之下都是一样的,看不到域名,也提供不了背后网页和应用的任何可视性。加上“扫码”这一动作毫不费力,自然为潜在的网络攻击提供了可乘之机。

隐秘的威胁

二维码的发布没有任何限制,二维码生成器也随处可见,因此不法分子实施欺诈行为的途径也更为简易。利用二维码将目标用户定向到网络钓鱼登陆页面的事件并不罕有,“扫码一时爽,扫完‘火葬场’”的受害者也屡见不鲜。

一般来说,不法分子通过二维码实现恶意企图的方式有如下几种:

1、 “以假乱真”。这一招没什么技术含量,但不小心就会被坑到。攻击者在正规收款二维码旁边贴上伪造的二维码。用户稍不留心,就会扫到假的二维码,直接跳转至付款界面。因此,对于几个并列的二维码,尤其是打印出来的二维码要保持一定的警戒心。

2、 “换头”钓鱼。基于二维码的极度相似性进行“换头”,攻击者通过伪造的二维码将用户引导至高仿官方网站的钓鱼网站,不法分子就可以乘机在钓鱼网站上要求用户提供认证信息,然后操控其帐户。这种欺骗用户的手段本质是一种钓鱼攻击。

3、 “免费WiFi”陷阱。攻击者以提供免费WiFi为诱饵,向扫描其二维码的人士提供某个WiFi

网络。连接到设备以后,攻击者可以拦截用户正在共享的数据,并窃取可作识别身份用途的个人资料和账户信息。

4、暗度陈仓的“木马”。以降价或奖励为诱饵,要求受害人扫描二维码加入会员,实则附带木马病毒。或者以安装或更新软件为由,引导用户进入不正规的应用商店,令他们在毫无防备的情况下下载包含病毒、木马或其他类型的恶意软件,从而导致数据和隐私外泄。

扫码前请小心

围绕QQ账号被盗话题及二维码的安全风险,“51CTO技术社群”内的开发者们也发表了各自的观点。

首先,技术无罪,二维码本身不是祸源。正如开发者【Hmxingkong】提到的:“扫码本身无问题,关键是这个码被人替换成了钓鱼系统的入口,谁扫谁授权谁中招,系统呈现比较难识别。”

再者,鉴于肉眼无法识别真伪,千万不要见码就扫,一定要三思后行、慎之又慎。

对于个人用户来说,开发者【COW】的建议是“永远在已信任的设备上使用网络账号”。尽量避免在不熟悉的电脑和网站上扫描二维码,仅扫描来自可信对象的代码,并务必仔细确认登录前的提示信息。

对于企业和平台来说,自觉防范的意识和措施需要进一步加强。比如:

- 定期为其网站和应用进行信用检测,以确保代码和链接地址未被篡改;

- 提升员工的网络安全意识,包括但不限于设置独一无二的密码、设置多因子身份认证等,还有 对于远程办公的员工,要进行适度的网络安全培训;

- 对于部分应用禁止自动跳转,允许用户在访问网站前进行预览,再决定网站是否值得信任;

- 做好用户数据的取舍。对此,开发者【大苹果】提到了两点:“一是根据企业的经营性质,用户的数据在保存三五年之后,强制删除,不留底。二是如果没有好的办法防止数据泄密,那就一定期限内格式化数据。”

工具无错,但工具也最容易“背锅”。刀如是,二维码亦如是。

很多人并没有意识到,个人数据往往在不经意间被泄露。比如,快递单上的信息、公共场所的WiFi、促销让利的二维码等。在可见的未来,二维码可能会被更频繁地使用,届时“有心人”的手段可能更加多样。在更大的风险到来之前,提升自我的警觉意识是个中关键。因为“魔鬼总是藏在细节中”。

参考链接:

https://threatpost.com/qr-codes-sneaky-security-threat/159757/

https://baijiahao.baidu.com/s?id=1736781617963575083&wfr=spider&for=pc

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK