一次入侵网站的过程!某集团、招聘网 集体沦陷

source link: http://1230.la/8867.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

一次入侵网站的过程!某集团、招聘网 集体沦陷

一)入侵小说网

当一切入侵方法无效时,使用暴力破解,无限穷举,尝试100亿次,总能找到正确的密码。

100亿次显然太多了,因为人们常用的密码极有规律,将生日、QQ号、幸运数字、手机号等拆分重组,也许仅需尝试100次,就能得到对方的密码。

数以亿万的密码组合中,总会有一些密码会经常出现,如,123456、admin,在弱密码TOP 100中,分别位列第一位和第十一位。

乌克兰武装部队的自动化控制系统,服务器用户名和密码分别是“admin”、“123456”。

真正的漏洞是人,这是技术永远也无法弥补的。

阳光透过玻璃刚好照到躺椅上,哥哥和往常一样看小说,无限惬意,发现有个小说网站居然没广告,于是搞它。

小说网站通常都使用一套名为“杰奇CMS”的源码,顺手在网址后输入admin,看能否进入管理员登录页面。

使用常用密码登录,均失败,网站页面也没有留QQ、电话之类的信息… 不好猜啊。

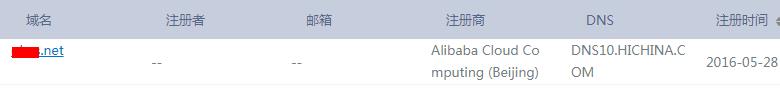

whois查询域名注册信息:http://whois.chinaz.com/

这种方法一般都能查到站长的邮箱、名字等信息,哥哥的运气一如既往的不好,居然什么都查不到…

百度搜“杰奇CMS漏洞”,发现这套程序只在2012年被爆出有SQL注入漏洞 和 XSS漏洞,这么久时间过去了,应该打补丁了,暂时放下这个思路。

在线扫描服务器常用端口:http://tool.chinaz.com/port/

发现3389端口开启,这个端口是Windows系统远程登录用的,所以这个网站的服务器必然是Windows系统,这就好办多了。

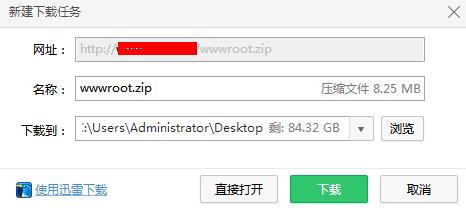

接下来尝试网站备份文件,一般的站长都会定期备份网站,防止因意外导致数据丢失。

根据哥哥多年的建站经验,备份名一般是“wwwroot”、"www"、"bak"、“beifen”"网站的域名",后缀通常是zip、rar;

这里假定此次入侵的网址是:www.vipsrc.com,列出可能存在的备份文件,如下:

www.vipsrc.com/wwwroot.zip

www.vipsrc.com/www.zip

www.vipsrc.com/vipsrc.zip

共列出10组可能存在的文件,并依次在浏览器打开,惊喜发生了,成功下载到对方网站备份的源码…

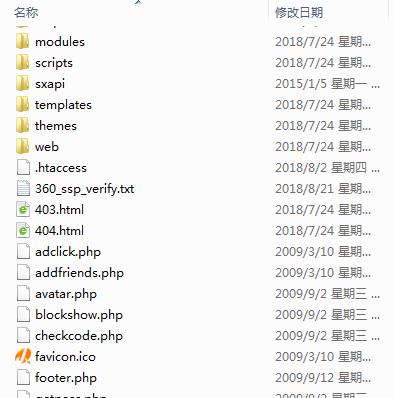

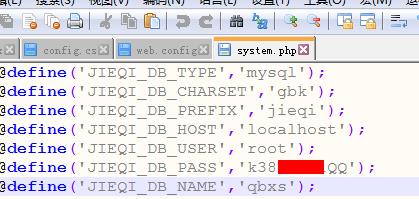

代码中一般有网站的数据库用户名和密码,使用软件“notpad”批量搜索源码中含有“pass”的文件,成功找到数据库用户名和密码。

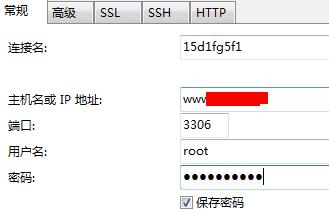

数据库用户名:root ;

数据库密码:对方的QQ号,下图打码的部分。

此时哥哥一脸淫笑,“root”代表的是超级权限的意思,意味着很大概率能拿下服务器权限,一旦服务器权限到手,想干嘛就干嘛,哪怕格式化硬盘都行~~

先尝试登录数据库,新增个网站管理员账号和密码,这样就能登录这个网站的管理后台了。

使用软件“Navicat for MySQL”登录对方网站的数据库,连接名随便写,其余的对号入座。

居然失败了,服务器不允许连接…

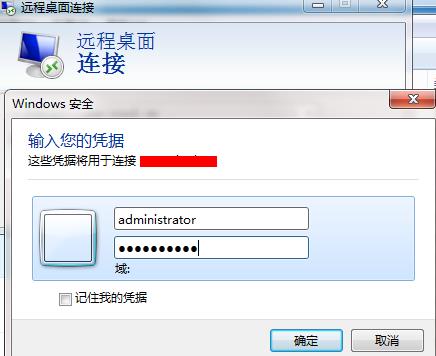

既然开了3389端口,不如用数据库密码登录试试,一般人都习惯用同个密码。

服务器的管理员用户名一般是:administrator ;

同时按 win + R 键,输入“ mstsc ”,按回车键,打开远程登录功能,输入管理员用户名和密码。

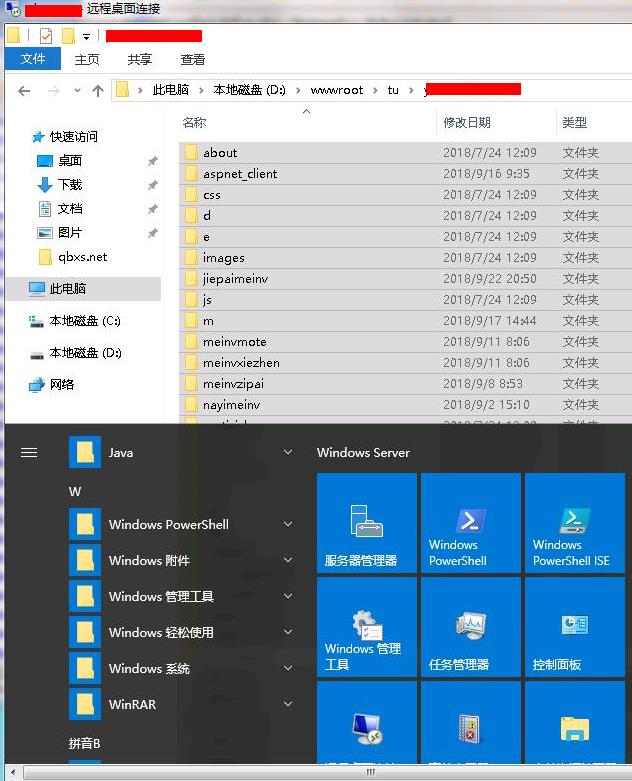

成功登陆服务器,服务器权限在手,想干嘛就干嘛~

win2016系统,这个服务器下还有其他几个网站,其中一个站是色情图片。

事了拂衣去,深藏功与名。

放在几年前,哥哥肯定要放N个木马,避免控制权丢失,这些被控制的服务器可以用来发动DDOS攻击、挂网马 … 还是有一定价值的。

二)批量入侵,各集团、企业、学校…集体沦陷

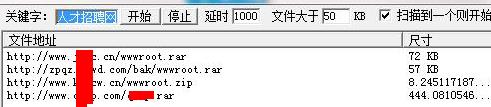

将这个思路放大,基于网站常见的备份文件名,实施批量入侵。

1.通过百度搜索关键词,采集大量网址;

2.用软件批量尝试这些网站是否有备份源码,如果有,则下载。

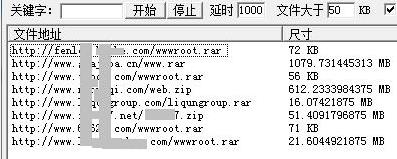

下图是招聘网的源码:

下图是各大集团的网站源码:

下面是我从这些代码中获取的敏感信息:

这是某医药集团的公众号密钥,貌似能用来群发信息。

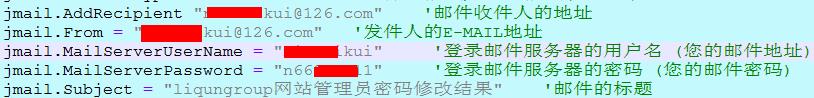

这是利群集团的邮箱密码:

下图是某集团的数据库信息,用户名是“sa”,密码是“sa123456”,使用的是mssql2000这款数据库…

老司机都懂,“sa”的权限极高,使用一款叫“SQLTOOLS综合利用工具”的软件能获取系统权限,于是又搞定一台服务器的管理权限。

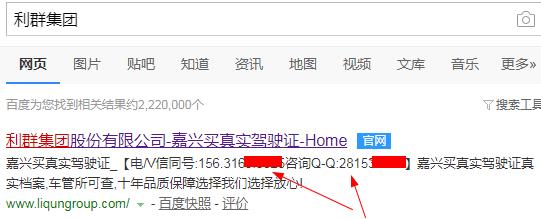

部分网站已经被入侵了,如下图的利群集团官网,被人挂了广告。

顺手发个邮件给他们客服,避免产生损失。

君子生非异也,善假于物!

既然部分网站已经被入侵过了,那么下载一款“web木马扫描软件”,扫描这些网站的源码,如果发现被植入后门,哥哥甚至都不用自己动手,用前人留的后门能直接获取网站权限。

就这样,又轻松搞到几个网站的权限。

三)利害

前面提到的招聘网,其数据库有用户的个人信息,可用来卖钱或搞营销。

服务器权限可用来发动DDOS攻击、挖矿 ….

个别有资金业务往来的网站,甚至能被直接窃取资金…

这些在圈里都不是什么秘密,这么多年见过太多一夜赚百万的人,也有太多人被警察叔叔请去喝茶,接着就失联了。

万事皆有法,万法皆有度,此谓拿捏。

躲避的方法其实也有很多,牵扯到一个算法,只要掌握算法规则,就能安全无恙。

只有两种人活的久,心思缜密或急流勇退。

相关阅读:《暗网 网络黑市 10秒破解小米密码》

最后:本文所牵扯到的网站,均已告知对方漏洞,入侵违法,不建议尝试。这个世界上很多学问是相通的,一法通,万法皆通。哥哥的技术非常菜,可怕的是这么菜都能获取如此多的信息。

—- 完 —-

微信公众号:无极领域

个人网站:http://1230.la

微博ID:wujiyyy

转载请保留出处:无极领域 » 一次入侵网站的过程!某集团、招聘网 集体沦陷

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK