如何提取 x64 程序那些易失的方法参数 - 一线码农

source link: https://www.cnblogs.com/huangxincheng/p/17250240.html

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

1. 讲故事

最近经常遇到有朋友反馈,在 x64 环境下如何提取线程栈中的方法参数,熟悉 x64 调用协定的朋友应该知道,这种协定范围下,方法的前四个参数都是用寄存器传递的,比如rcx,rdx,r8d,r9d 四个寄存器,由于寄存器存值的临时性,它的值容易被后面的逻辑给征用了,那这种情况下还有没有办法提取出来呢? 说实话,全靠运气,为什么这么说呢? 如果这个在方法的栈初始化过程中有临时的保存在线程栈中的话,那恭喜你,可以成功给捞出来。

接下来通过一个小案例来深入的聊一下。

二:案例分析

1. 一个案例演示

为了方便讲述,这里我用 Marshal 在 ntheap 上分配堆块,然后提取 Marshal.FreeHGlobal 方法的用户句柄,参考代码如下:

static void Main(string[] args)

{

//1. 分配 堆块

IntPtr ptr = Marshal.AllocHGlobal(sizeof(int));

Console.WriteLine("ptr= 0x{0:X2}", ptr);

//2. 写入数据

var num = int.MaxValue;

Marshal.WriteInt32(ptr, num);

Console.WriteLine("num 已写入 ptr= 0x{0:X2} 堆块", ptr);

Debugger.Break();

//3. 释放 堆块

Marshal.FreeHGlobal(ptr);

Console.WriteLine("ptr= 0x{0:X2} 堆块成功释放", ptr);

}

熟悉 ntheap 的朋友都知道,如果在调试的环境下使用 FreeHGlobal 方法会命中底层的 ntdll!RtlpValidateHeap 方法,只要在这地方下个断点即可,参考代码如下:

0:000> bp ntdll!RtlpValidateHeap

0:000> g

Breakpoint 0 hit

ntdll!RtlpValidateHeap:

00007ffe`8e92a784 48895c2410 mov qword ptr [rsp+10h],rbx ss:00000021`2037e078=00007ffd00000000

0:000> k 10

# Child-SP RetAddr Call Site

00 00000021`2037e068 00007ffe`8e9295f5 ntdll!RtlpValidateHeap

01 00000021`2037e070 00007ffe`8e855cc1 ntdll!RtlDebugFreeHeap+0x99

02 00000021`2037e0d0 00007ffe`8e855b74 ntdll!RtlpFreeHeap+0xc1

03 00000021`2037e280 00007ffe`8e8547b1 ntdll!RtlpFreeHeapInternal+0x464

04 00000021`2037e340 00007ffe`8c33934f ntdll!RtlFreeHeap+0x51

05 00000021`2037e380 00007ffd`d4af5c7c KERNELBASE!LocalFree+0x2f

06 00000021`2037e3c0 00007ffd`7b132a10 System_Private_CoreLib!System.Runtime.InteropServices.Marshal.FreeHGlobal+0x4c [/_/src/libraries/System.Private.CoreLib/src/System/Runtime/InteropServices/Marshal.Windows.cs @ 144]

07 00000021`2037e490 00007ffd`dacaae93 Example_18_1_1!Example_18_1_1.Program.Main+0xd0 [D:\skyfly\18.20230322\src\Example\Example_18_1_1\Program.cs @ 21]

...

从代码中可以看到当释放堆块时果然调用了这个函数,接下来有一个需求,我想知道 KERNELBASE!LocalFree 第一个参数到底是什么,有朋友肯定想说,你可以取 rcx 寄存器呀,但不要忘了,此时代码都跑到 ntdll!RtlpValidateHeap 方法了, rcx 中的值早就被其他方法给覆盖了,那怎么办呢?

2. 还有希望吗

有没有希望真的看运气了,这时候要详细观察 KERNELBASE!LocalFree 方法入口处的汇编代码,看下它有没有将 rcx 保存在栈中,如果真的有保存到栈中,那就万幸了,有了思路之后说干就干。

0:000> u KERNELBASE!LocalFree

KERNELBASE!LocalFree:

00007ffe`8c339320 48895c2410 mov qword ptr [rsp+10h],rbx

00007ffe`8c339325 4889742418 mov qword ptr [rsp+18h],rsi

00007ffe`8c33932a 48894c2408 mov qword ptr [rsp+8],rcx

00007ffe`8c33932f 57 push rdi

00007ffe`8c339330 4883ec30 sub rsp,30h

00007ffe`8c339334 488bd9 mov rbx,rcx

00007ffe`8c339337 f6c308 test bl,8

00007ffe`8c33933a 753f jne KERNELBASE!LocalFree+0x5b (00007ffe`8c33937b)

从汇编代码看真的很万幸,代码将 rcx 保存到了 rsp+8 的栈位置,接下来急需要知道这里的 rsp+8 指的是哪一块内存地址?

3. rsp+8 到底指向哪里

在 x64 平台下,为了最大化的利用寄存器,方法栈帧使用一个 rsp 来标记栈空间,而不像 32bit 平台用 ebp 和 esp 两个寄存器来联合承载,参考 k 命令输出。

0:000> k 8

# Child-SP RetAddr Call Site

00 00000021`2037e068 00007ffe`8e9295f5 ntdll!RtlpValidateHeap

01 00000021`2037e070 00007ffe`8e855cc1 ntdll!RtlDebugFreeHeap+0x99

02 00000021`2037e0d0 00007ffe`8e855b74 ntdll!RtlpFreeHeap+0xc1

03 00000021`2037e280 00007ffe`8e8547b1 ntdll!RtlpFreeHeapInternal+0x464

04 00000021`2037e340 00007ffe`8c33934f ntdll!RtlFreeHeap+0x51

05 00000021`2037e380 00007ffd`d4af5c7c KERNELBASE!LocalFree+0x2f

06 00000021`2037e3c0 00007ffd`7b132a10 System_Private_CoreLib!System.Runtime.InteropServices.Marshal.FreeHGlobal+0x4c [/_/src/libraries/System.Private.CoreLib/src/System/Runtime/InteropServices/Marshal.Windows.cs @ 144]

07 00000021`2037e490 00007ffd`dacaae93 Example_18_1_1!Example_18_1_1.Program.Main+0xd0 [D:\skyfly\18.20230322\src\Example\Example_18_1_1\Program.cs @ 21]

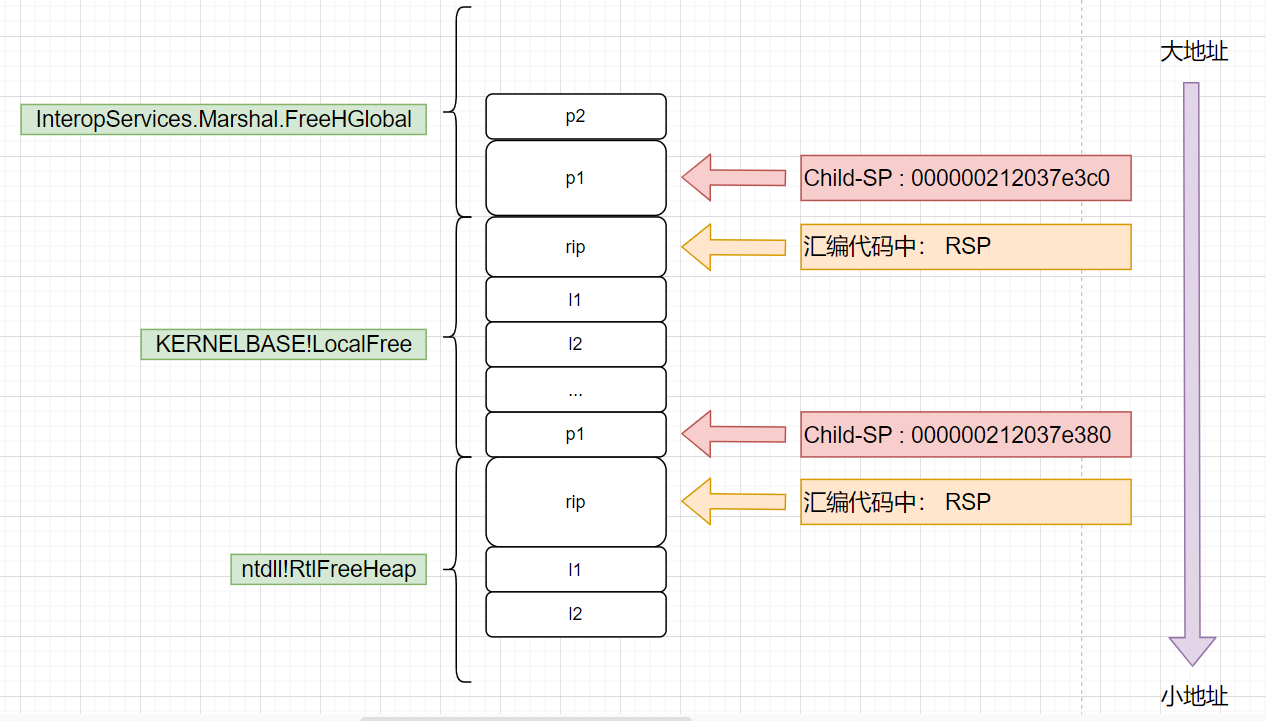

接下来的问题是: Child-SP 和 KERNELBASE!LocalFree 方法中的 rsp 到底是什么关系? 要回答这个问题,需要非常清楚 Child-SP 是如何标记栈帧的,画个图如下:

从图中可以清晰的看到:Child-SP 标记的是子方法中第一个参数的位置,而方法入口处的 RSP 指向的是该方法的返回地址 RIP 的位置,比 Child-SP 小一个指针单元。

有朋友可能要问为什么是 RIP 的位置,这是因为汇编的 call 指令会隐式的如下执行。

PUSH RIP

SUB ESP,8

有了这些基础之后,接下来就好办了,计算公式为:

rsp = Child-SP - 0x8

那么 rsp + 0x8 = Child-SP - 0x8 + 0x8 = Child-SP = 000000212037e3c0,接下来用 windbg 来验证下。

0:000> dp 000000212037e3c0 L1

00000021`2037e3c0 00000141`a81f1f20

0:000> !heap -x 00000141`a81f1f20

Entry User Heap Segment Size PrevSize Unused Flags

-------------------------------------------------------------------------------------------------------------

00000141a81f1f10 00000141a81f1f20 00000141a8100000 00000141a8100000 40 90 3c busy extra fill

大家再回头看下 Console 界面的输出,果然就是我苦苦寻求的 ptr= 0x141A81F1F20 地址。

这是一篇非常有用的经验分享帖,相信你在dump分析中肯定会用的上,总的来说,由于方法参数是通过寄存器传递的,能不能成功捞取需要你仔细观察汇编代码才能知道。

世间美好,相信的人都能得到。

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK